- Mi Az IKEv2?

- így működik az IKEv2

- általános technikai részletek az IKEv2-ről

- IKEv1 vs. IKEv2

- Az IKEv2 Biztonságos?

- jelszóval kapcsolatos problémák

- az NSA az Isakmp kihasználása

- Man-in-the-Middle támadások

- Az IKEv2 Gyors?

- IKEv2 előnyei és hátrányai

- előnyök

- hátrányok

- mi az IKEv2 VPN támogatás?

- szüksége van egy IKEv2 VPN-re, amelyre támaszkodhat?

- állítson be egy IKEv2 kapcsolatot rendkívül könnyedén

- különleges ajánlat! Szerezd meg a CactusVPN-t $2.7/hó áron!

- IKEv2 vs.Egyéb VPN protokollok

- IKEv2 vs.L2TP/IPSec

- IKEv2 vs.IPSec

- IKEv2 vs.OpenVPN

- IKEv2 vs PPTP

- IKEv2 vs.WireGuard 6367>

- IKEv2 vs.SoftEther

- IKEv2 vs.SSTP

- tehát az IKEv2 protokoll jó választás?

- Mi Az IKEv2? Összefoglalva:

Mi Az IKEv2?

az IKEv2 (Internet Key Exchange version 2) egy VPN titkosítási protokoll, amely kezeli a kéréseket és a válaszlépéseket. Biztosítja a forgalom biztonságát azáltal, hogy létrehozza és kezeli az SA (Security Association) attribútumot egy hitelesítési csomagon belül – általában IPSec, mivel az IKEv2 alapvetően ezen alapul és bele van építve.

az IKEv2-t a Microsoft fejlesztette ki a Ciscóval együtt, és az IKEv1 utódja.

így működik az IKEv2

mint minden VPN protokoll, az IKEv2 is felelős a biztonságos alagút létrehozásáért a VPN kliens és a VPN szerver között. Ezt úgy teszi meg, hogy először hitelesíti mind az ügyfelet, mind a szervert, majd megállapodik arról, hogy mely titkosítási módszereket fogják használni

már említettük, hogy az IKEv2 kezeli az SA attribútumot, de mi az SA? Egyszerűen fogalmazva, ez a folyamat a biztonsági attribútumok létrehozása két hálózati entitás között (ebben az esetben a VPN kliens és a VPN szerver). Ezt úgy teszi, hogy ugyanazt a szimmetrikus titkosítási kulcsot generálja mindkét entitás számára. Az említett kulcsot ezután a VPN-alagúton áthaladó összes adat titkosítására és visszafejtésére használják.

általános technikai részletek az IKEv2-ről

- az IKEv2 támogatja az IPSec legújabb titkosítási algoritmusait, több más titkosítási rejtjel mellett.

- általában az IKE démon (egy háttérfolyamatként futó program) a felhasználói térben (az alkalmazások futtatására szánt rendszermemória), míg az IPSec verem a kerneltérben (az operációs rendszer magjában) fut. Ez segít növelni a teljesítményt.

- az IKE protokoll UDP csomagokat és UDP 500 portot használ. Általában négy-hat csomag szükséges az SA létrehozásához.

- az IKE a következő mögöttes biztonsági protokollokon alapul:

- ISAKMP (Internet Security Association and Key Management Protocol)

- SKEME (sokoldalú biztonságos KULCSCSERE mechanizmus)

- OAKLEY (Oakley Key Determination Protocol)

- az IKEv2 VPN protokoll támogatja a MOBIKE (IKEv2 Mobility and Multihoming Protocol) funkciót, amely lehetővé teszi a protokoll számára, hogy ellenálljon a hálózati változásoknak.

- az IKEv2 támogatja a PFS-t (Perfect Forward Secrecy).

- míg az IKEv2-t a Microsoft fejlesztette ki a Ciscóval együtt, a protokollnak vannak nyílt forráskódú implementációi (például OpenIKEv2, Openswan és strongSwan).

- az IKE X. 509 tanúsítványokat használ a hitelesítési folyamat kezelésekor.

IKEv1 vs. IKEv2

itt van egy lista az IKEv2 és az IKEv1 közötti főbb különbségekről:

- az IKEv2 alapértelmezés szerint támogatja a távoli hozzáférést az EAP hitelesítésnek köszönhetően.

- az IKEv2 úgy van programozva, hogy kevesebb sávszélességet fogyaszt, mint az IKEv1.

- az IKEv2 VPN protokoll titkosítási kulcsokat használ mindkét fél számára, így biztonságosabb, mint az IKEv1.

- az IKEv2 MOBIKE támogatással rendelkezik, ami azt jelenti, hogy ellenáll a hálózati változásoknak.

- az IKEv1 nem rendelkezik beépített NAT bejárással, mint az IKEv2.

- az IKEv1-től eltérően az IKEv2 képes felismerni, hogy egy VPN-alagút “él-e” vagy sem. Ez a funkció lehetővé teszi az IKEv2 számára, hogy automatikusan visszaállítsa a megszakadt kapcsolatot.

- az IKEv2 titkosítás több algoritmust támogat, mint az IKEv1.

- az IKEv2 jobb megbízhatóságot kínál a jobb sorszámoknak és nyugtázásoknak köszönhetően.

- az IKEv2 protokoll először meghatározza, hogy a kérelmező valóban létezik-e, mielőtt bármilyen műveletet végrehajtana. Emiatt jobban ellenáll a DoS támadásoknak.

Az IKEv2 Biztonságos?

Igen, az IKEv2 egy biztonságos protokoll. Támogatja a 256 bites titkosítást, és olyan rejtjeleket használhat, mint az AES, 3DES, Camellia és ChaCha20. Mi több, IKEv2 / IPSec is támogatja a PFS + a protokoll MOBIKE funkció biztosítja, hogy a kapcsolat nem szűnik meg, ha a változó hálózatok.

egy másik említésre méltó dolog, hogy az IKEv2 tanúsítványalapú hitelesítési folyamata biztosítja, hogy addig ne történjen intézkedés, amíg a kérelmező személyazonosságát nem állapítják meg és nem erősítik meg.

az is igaz, hogy a Microsoft dolgozott az IKEv2-n, és ez nem egy nagyon megbízható vállalat. Azonban nem egyedül a protokollon dolgoztak, hanem a Ciscóval együtt. Ezenkívül az IKEv2 nem teljesen zárt forráskódú, mivel léteznek a protokoll nyílt forráskódú implementációi.

ennek ellenére három, az IKEv2/IPSec biztonsággal kapcsolatos kérdéssel kell foglalkoznunk:

jelszóval kapcsolatos problémák

2018-ban néhány kutatás napvilágra került, amely rávilágított mind az IKEv1, mind az IKEv2 lehetséges biztonsági gyengeségeire. Az IKEv1 problémák nem igazán érintik Önt, amíg nem használja a protokollt. Ami az IKEv2 problémát illeti, úgy tűnik, hogy viszonylag könnyen feltörhető, ha az általa használt bejelentkezési jelszó gyenge.

ennek ellenére ez általában nem jelent hatalmas biztonsági problémát, ha erős jelszót használ. Ugyanez mondható el, ha harmadik féltől származó VPN szolgáltatást használ, mivel az IKEv2 bejelentkezési jelszavakat és hitelesítést kezeli az Ön nevében. Mindaddig, amíg egy tisztességes, biztonságos szolgáltatót választ, nem lehet probléma.

az NSA az Isakmp kihasználása

a német Der Spiegel magazin kiszivárgott NSA-prezentációkat tett közzé, amelyek azt állították, hogy az NSA képes volt kihasználni az Ike-t és az ISAKMP-t az IPSec-forgalom visszafejtésére. Abban az esetben, ha nem tudta, az Isakmp-t az IPSec használja a VPN szolgáltatási tárgyalások végrehajtására.

sajnos a részletek kissé homályosak, és nincs pontos módja annak, hogy garantáljuk, hogy az előadások érvényesek. Abban az esetben, ha nagyon aggódik a probléma miatt, kerülje a kapcsolat önálló beállítását, ehelyett szerezzen IKEv2 kapcsolatot egy megbízható VPN-szolgáltatótól, aki erős titkosítási titkosítást használ.

Man-in-the-Middle támadások

úgy tűnik, hogy az IPsec VPN-konfigurációk, amelyek célja, hogy lehetővé tegyék a több konfiguráció tárgyalását, potenciálisan alacsonyabb szintű támadásoknak lehetnek kitéve (egyfajta Man-in-the-Middle támadások). Ez akkor is megtörténhet, ha IKEv2 helyett IKEv1.

szerencsére a probléma elkerülhető, ha szigorúbb konfigurációkat használunk, és ha az ügyfélrendszereket gondosan elkülönítjük több szolgáltatási hozzáférési ponton. Ez angolul azt jelenti, hogy ha a VPN-szolgáltató jól végzi a munkáját, akkor nem kell aggódnia emiatt.

Az IKEv2 Gyors?

Igen, az IKEv2 / IPSec tisztességes online sebességet kínál. Valójában ez az egyik leggyorsabb VPN protokoll, amely elérhető az online felhasználók számára – potenciálisan akár olyan gyors is, mint a PPTP vagy a SoftEther. Mindez a továbbfejlesztett architektúrának és a hatékony válasz / kérés üzenetcsere-folyamatnak köszönhető. Az a tény, hogy az UDP 500 porton fut, biztosítja az alacsony késleltetést.

még jobb, a MOBIKE funkciójának köszönhetően nem kell aggódnia, hogy az IKEv2 sebessége csökken, vagy megszakad, amikor hálózatot vált.

IKEv2 előnyei és hátrányai

előnyök

- az IKEv2 biztonsága meglehetősen erős, mivel több csúcskategóriás rejtjelet támogat.

- magas biztonsági színvonala ellenére az IKEv2 gyors online sebességet kínál.

- az IKEv2 könnyen ellenáll a hálózati változásoknak a MOBIKE támogatása miatt, és automatikusan visszaállíthatja a megszakadt kapcsolatokat.

- az IKEv2 natív módon elérhető BlackBerry készülékeken, és konfigurálható más mobil eszközökön is.

- az IKEv2 VPN-kapcsolat beállítása viszonylag egyszerű.

hátrányok

- mivel az IKEv2 csak az 500-as UDP portot használja, a tűzfal vagy a hálózati rendszergazda blokkolhatja.

- az IKEv2 nem kínál annyi platformközi kompatibilitást, mint más protokollok (PPTP, L2TP, OpenVPN, SoftEther).

mi az IKEv2 VPN támogatás?

az IKEv2 VPN-támogatás alapvetően az, amikor egy harmadik fél VPN-szolgáltatója hozzáférést biztosít az IKEv2/IPSec kapcsolatokhoz a szolgáltatásán keresztül. Szerencsére egyre több VPN-szolgáltató kezdte felismerni, hogy ez a protokoll mennyire fontos a mobil felhasználók számára, így valószínűbb, hogy most olyan szolgáltatásokat talál, amelyek IKEv2 kapcsolatokat kínálnak, mint korábban.

ennek ellenére azt javasoljuk, hogy válasszon egy VPN-szolgáltatót, aki hozzáférést biztosít több VPN-protokollhoz. Bár az IKEv2 / IPSec egy nagyszerű protokoll a mobilon, nem árt egy tisztességes biztonsági mentés (például OpenVPN vagy SoftEther), amikor más eszközöket használ otthon

szüksége van egy IKEv2 VPN-re, amelyre támaszkodhat?

a CactusVPN csak a szükséges szolgáltatás. Nagy sebességű IKEv2 / IPSec kapcsolatokat kínálunk, amelyek AES, 256 bites NIST elliptikus görbe, SHA-256 és RSA-2048. Mi több, megvédjük a magánéletét azáltal, hogy nem naplózunk semmilyen adatot, és szolgáltatásunk DNS leak védelemmel és Killswitch-rel is rendelkezik

emellett tudnia kell, hogy az IKEv2 nem lesz az egyetlen lehetőség az Ön rendelkezésére. Más VPN protokollokhoz is hozzáférést kínálunk: OpenVPN, SoftEther, SSTP, L2TP/IPSec és PPTP.

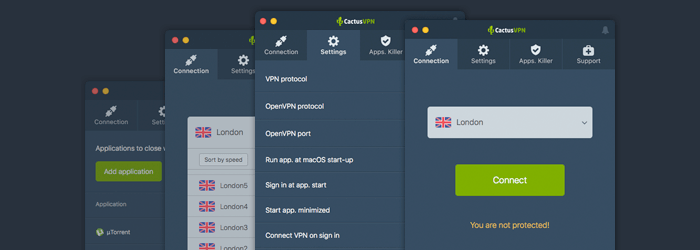

állítson be egy IKEv2 kapcsolatot rendkívül könnyedén

IKEv2/IPSec alagutat csak néhány kattintással állíthat be, ha a CactusVPN-t használja. Kínálunk több cross-platform kompatibilis ügyfelek, amelyek nagyon felhasználóbarát.

különleges ajánlat! Szerezd meg a CactusVPN-t $2.7/hó áron!

és ha egyszer CactusVPN ügyfél lesz, továbbra is 30 napos pénzvisszafizetési garanciával rendelkezünk.

Mentés 72 most

IKEv2 vs.Egyéb VPN protokollok

mielőtt elkezdenénk, meg kell említenünk, hogy amikor az IKEv2-ről beszélünk ebben a szakaszban, az IKEv2/IPSec-re fogunk hivatkozni, mivel ez a protokoll VPN szolgáltatók általában kínálnak. Ezenkívül az IKEv2 általában nem használható önmagában, mivel ez egy IPsec-en belül épített protokoll (ezért párosítva van vele). Kezdjük ezzel:

IKEv2 vs.L2TP/IPSec

mind az L2TP, mind az IKEv2 általában párosítva van az IPSec-kel, amikor VPN szolgáltatók kínálják őket. Ez azt jelenti, hogy hajlamosak ugyanolyan szintű biztonságot nyújtani. Mégis, míg L2TP / IPSec zárt forráskódú, vannak nyílt forráskódú megvalósítások IKEv2. Snowden azt állította, hogy az NSA gyengítette az L2TP/IPSec-et, bár nincs valódi bizonyíték az állítás alátámasztására.

az IKEv2/IPSec gyorsabb, mint az L2TP/IPSec, mivel az L2TP/IPSec erőforrásigényesebb a kettős kapszulázási funkció miatt, és hosszabb időt vesz igénybe a VPN-alagút tárgyalása. És bár mindkét protokoll nagyjából ugyanazokat a portokat használja, mivel párosítva van az IPSec-kel, az L2TP/IPSec – et könnyebb blokkolni egy NAT tűzfallal, mivel az L2TP néha nem működik jól a NAT-tal-különösen, ha az L2TP áthaladás nincs engedélyezve az útválasztón.

továbbá, miközben a stabilitás témáján vagyunk, meg kell említeni, hogy az IKEv2 sokkal stabilabb, mint az L2TP/IPSec, mivel ellenáll a hálózati változásoknak. Alapvetően ez azt jelenti, hogy a WiFi-kapcsolatról az adatterv-kapcsolatra válthat anélkül, hogy az IKEv2-kapcsolat leállna. Arról nem is beszélve, hogy még akkor is, ha egy IKEv2 kapcsolat megszakad, azonnal helyreáll.

ami a hozzáférhetőséget illeti, az L2TP/IPSec natív módon több platformon érhető el, mint az IKEv2/IPSec, de az IKEv2 elérhető a BlackBerry eszközökön.

összességében úgy tűnik, hogy az IKEv2/IPSec jobb választás a mobil felhasználók számára, míg az L2TP/IPSec jól működik más eszközök számára.

ha többet szeretne megtudni az L2TP-ről, kövesse ezt a linket.

IKEv2 vs.IPSec

az IKEv2/IPSec minden tekintetben jobb, mint az IPSec, mivel az IPsec biztonsági előnyeit kínálja az IKEv2 nagy sebessége és stabilitása mellett. Ezenkívül önmagában nem lehet összehasonlítani az IKEv2-t az IPSec-kel, mivel az IKEv2 egy olyan protokoll, amelyet az IPSec protokollcsomagban használnak. Az IKEv2 alapvetően az IPSec alagúton alapul.

Ha többet szeretne megtudni az IPSec-ről, nézze meg a cikkünket.

IKEv2 vs.OpenVPN

az OpenVPN rendkívül népszerű az online felhasználók körében a fokozott biztonsága miatt, de tudnia kell, hogy az IKEv2 hasonló szintű védelmet kínál. Igaz, hogy az IKEv2 IP szinten biztosítja az információkat, míg az OpenVPN ezt a szállítási szinten teszi, de ez nem igazán olyan, ami hatalmas különbséget jelentene.

nem tagadhatjuk azonban azt a tényt, hogy az OpenVPN nyílt forráskódú, vonzóbb opcióvá teszi, mint az IKEv2. Természetesen ez már nem lesz ilyen hatalmas probléma, ha az IKEv2 nyílt forráskódú implementációit használja.

az online sebesség szempontjából az IKEv2 általában gyorsabb, mint az OpenVPN – még akkor is, ha az OpenVPN az UDP átviteli protokollt használja. Másrészt a Hálózati adminisztrátor számára sokkal nehezebb blokkolni az OpenVPN kapcsolatokat, mivel a protokoll a 443-as portot használja, amely a HTTPS forgalmi port. Az IKEv2 sajnos csak az UDP 500 portot használja, amelyet a hálózati rendszergazda blokkolhat anélkül, hogy aggódnia kellene más létfontosságú online forgalom leállítása miatt.

ami a kapcsolat stabilitását illeti, mindkét protokoll elég jól teljesít, de az IKEv2 felülmúlja az OpenVPN-t mobil eszközökön, mivel ellenáll a hálózati változásoknak. Igaz, hogy az OpenVPN konfigurálható úgy, hogy ugyanezt tegye a “float” paranccsal, de nem olyan hatékony és stabil, mint az IKEv2.

ami a platformok közötti támogatást illeti, az IKEv2 egy kicsit elmarad az OpenVPN-től, de működik a BlackBerry eszközökön. Ezenkívül az IKEv2 általában egy kicsit könnyebb beállítani, mivel általában natív módon integrálódik a platformokba, amelyeken elérhető.

szeretne többet megtudni az OpenVPN-ről? Itt egy részletes útmutató írtunk róla

IKEv2 vs PPTP

IKEv2 általában sokkal jobb választás, mint a PPTP egyszerűen azért, mert ez így biztonságosabb, mint azt. Egyrészt támogatja a 256 bites titkosítási kulcsokat és a csúcskategóriás titkosításokat, mint például az AES. Is, amennyire tudjuk, IKEv2 forgalom még nem repedt az NSA. Ugyanez nem mondható el a PPTP forgalomról.

emellett a PPTP sokkal kevésbé stabil, mint az IKEv2. Nem tud ellenállni a hálózati változásoknak olyan könnyedén, mint az IKEv2, és – ami még rosszabb – rendkívül könnyű blokkolni egy tűzfallal – különösen egy NAT tűzfallal, mivel a PPTP natív módon nem támogatott a NAT-on. Valójában, ha a PPTP-áthaladás nincs engedélyezve egy útválasztón, akkor a PPTP-kapcsolatot sem lehet létrehozni.

általában a PPTP egyik fő kiemelése, amely kiemeli a versenyből, a nagyon nagy sebesség. Nos, a vicces dolog az, hogy az IKEv2 valóban képes a PPTP által kínált sebességekhez hasonló sebességeket kínálni.

alapvetően az egyetlen módja annak, hogy a PPTP jobb legyen az IKEv2-nél, ha rendelkezésre állásról és könnyű telepítésről van szó. Látja, a PPTP natív módon rengeteg platformba van beépítve, így a kapcsolat konfigurálása rendkívül egyszerű. Ennek ellenére előfordulhat, hogy a jövőben nem ez a helyzet, mivel a PPTP natív támogatását elkezdték eltávolítani egyes operációs rendszerek újabb verzióiból. Például a PPTP már nem érhető el natív módon az iOS 10 és a macOS Sierra rendszeren.

mindent összevetve, akkor mindig vegye IKEv2 felett PPTP ha lehetséges.

ha többet szeretne megtudni a PPTP-ről, és megtudja, miért olyan kockázatos lehetőség, kövesse ezt a linket.

IKEv2 vs.WireGuard 6367>

az adatok biztonságosak legyenek mindkét protokoll esetén. De ha modernebb megközelítést szeretne a kriptográfiához, akkor ragaszkodnia kell a Wireguardhoz. És bár az IKEv2 rendelkezik néhány nyílt forráskódú megvalósítással, a legtöbb szolgáltató nem használja őket.

az L2TP/IPSec-hez hasonlóan az IKEv2/IPSec-et is könnyebb blokkolni, mert kevesebb portot használ: UDP 500, ESP IP Protocol 50, UDP 4500. A plusz oldalon az IKEv2 MOBIKE – ot kínál-ez a funkció lehetővé teszi a protokoll ellenállását a hálózati változásoknak. Tehát, ha a WiFi-ről a mobil adatátvitelre vált, a VPN-nek nem szabad leválasztania a kapcsolatot.

mindkét protokoll nagyon gyors. Néha gyorsabb a sebességünk a WireGuard segítségével, de nem sokkal.

mindkettő a legtöbb operációs rendszeren működik. Az egyetlen különbség az, hogy az IKEv2 / IPSec natív módon elérhető a BlackBerry eszközökön.

akár sebességre, akár biztonságra (vagy mindkettőre) van szüksége, bármelyik protokoll kiváló választás. Talán ragaszkodjon az IKEv2 / IPSec – hez, ha okostelefont használ, mivel a MOBIKE funkció valóban hasznos.

ha többet szeretne megtudni a Wireguard-ról, itt található egy link az útmutatónkhoz.

IKEv2 vs.SoftEther

mind az IKEv2, mind a SoftEther meglehetősen biztonságos protokollok, és bár a SoftEther megbízhatóbb lehet, mert nyílt forráskódú, megtalálhatja az IKEv2 nyílt forráskódú implementációit is. Mindkét protokoll szintén nagyon gyors, bár a SoftEther kissé gyorsabb lehet, mint az IKEv2.

amikor a stabilitásról van szó, a dolgok másképp vannak. Először is, a SoftEther-t sokkal nehezebb blokkolni egy tűzfallal, mert a 443-as porton (a HTTPS porton) fut. Másrészt az IKEv2 MOBIKE funkciója lehetővé teszi, hogy zökkenőmentesen ellenálljon a hálózati változásoknak (például amikor WiFi-kapcsolatról adattervre vált).

azt is érdekelheti, hogy bár a SoftEther VPN szerver támogatja az IPSec és L2TP/IPSec protokollokat (többek között), nem támogatja az IKEv2/IPSec protokollt.

a végén, SoftEther nagyjából egy jobb lehetőség, mint IKEv2, bár lehet, hogy inkább az IKEv2, ha egy mobil felhasználó – különösen azért, mert ez elérhető a BlackBerry készülékek.

ha többet szeretne megtudni a Softetherről, nézze meg ezt a linket.

IKEv2 vs.SSTP

az IKEv2 és az SSTP hasonló szintű biztonságot kínál, de az SSTP sokkal tűzfal-ellenállóbb, mivel a 443-as TCP portot használja, amelyet általában nem lehet blokkolni. Másrészt az SSTP nem érhető el annyi platformon, mint az IKEv2. Az SSTP csak Windows rendszerekbe van beépítve (Vista és újabb), és tovább konfigurálható routereken, Linuxon és Androidon. Az IKEv2 minden platformon működik (macOS, iOS, FreeBSD és BlackBerry eszközök).

mind az IKEv2-t, mind az SSTP-t a Microsoft fejlesztette ki, de az IKEv2-t a Microsoft fejlesztette ki a Ciscóval együtt. Ez egy kicsit megbízhatóbbá teszi, mint az SSTP, amely kizárólag a Microsoft tulajdonában van – egy olyan vállalat, amely korábban titkosított üzenetekhez adott hozzáférést az NSA-nak, és ez szintén része a PRISM felügyeleti programnak.

a kapcsolat sebességét tekintve mindkét protokoll eléggé kötött, de nagyon valószínű, hogy az IKEv2 gyorsabb, mint az SSTP. Miért? Mivel az SSTP sebességeit gyakran összehasonlítják az OpenVPN sebességével, és már említettük, hogy az IKEv2 gyorsabb, mint az OpenVPN. Emellett az a tény is, hogy az SSTP csak TCP-t használ, ami lassabb, mint az UDP (az IKEv2 által használt átviteli protokoll).

szeretne többet megtudni az SSTP-ről? Itt egy cikket írtunk róla.

tehát az IKEv2 protokoll jó választás?

Igen, az IKEv2 jó lehetőség a biztonságos, zökkenőmentes online élményhez. Továbbra is azt javasoljuk, hogy használja az OpenVPN – t vagy a SoftEther-t, de ha ezek a lehetőségek valamilyen oknál fogva nem érhetők el, az IKEv2 is jól működik-különösen, ha a mobilját használja, és elég gyakran utazik.

Mi Az IKEv2? Összefoglalva:

az IKEv2 egy VPN protokoll és egy titkosítási protokoll, amelyet az IPSec csomagon belül használnak.

lényegében egy VPN kliens és egy VPN szerver közötti biztonságos kommunikáció létrehozására és hitelesítésére szolgál.

az IKEv2 használata nagyon biztonságos, mivel támogatja az erős titkosítási titkosításokat, és javította az IKEv1 összes biztonsági hibáját. Az IKEv2 kiváló választás a mobil felhasználók számára a MOBIKE támogatása miatt, amely lehetővé teszi az IKEv2 kapcsolatok ellenállását a hálózati változásoknak.

ennek ellenére azt javasoljuk, hogy válasszon olyan VPN-szolgáltatót, amely az IKEv2 mellett több protokollhoz is hozzáférést biztosít. Bár ez egy nagyszerű lehetőség a mobil felhasználók számára, nem árt, ha még jobb protokollok vannak (mint például az OpenVPN és a SoftEther) más eszközök alternatívájaként.