- Wat Is IKEv2?

- zo werkt IKEv2

- Algemene Technische Details over IKEv2

- IKEv1 vs. IKEv2

- Is IKEv2 Veilig?

- Wachtwoordproblemen

- Man-in-the-Middle-aanvallen

- Is IKEv2 Snel?

- IKEv2 voor-en nadelen

- voordelen

- nadelen

- Wat Is IKEv2 VPN ondersteuning?

- heb je een IKEv2 VPN nodig waarop je kunt vertrouwen?

- een IKEv2-verbinding instellen met extreem gemak

- speciale aanbieding! Krijg CactusVPN voor $ 2.7 / mo!

- IKEv2 vs. andere VPN-protocollen

- IKEv2 vs.L2TP/IPSec

- IKEv2 vs. IPSec

- IKEv2 vs. OpenVPN

- IKEv2 vs. PPTP

- IKEv2 vs. WireGuard®

- IKEv2 vs. SoftEther

- IKEv2 vs. SSTP

- Is het IKEv2-Protocol een goede keuze?

- Wat Is IKEv2? Concluderend is

Wat Is IKEv2?

IKEv2 (Internet Key Exchange versie 2)is een VPN-encryptie-protocol dat verzoeken en reacties behandelt. Het zorgt ervoor dat het verkeer veilig is door het attribuut SA (Security Association) in een authenticatiesuite op te zetten en af te handelen – meestal IPSec, omdat IKEv2 er in principe op is gebaseerd en erin is ingebouwd.IKEv2 is ontwikkeld door Microsoft samen met Cisco en is de opvolger van IKEv1.

zo werkt IKEv2

net als elk VPN-protocol is IKEv2 verantwoordelijk voor het opzetten van een veilige tunnel tussen de VPN-client en de VPN-server. Het doet dat door eerst zowel de client als de server te authenticeren, en dan overeen te komen welke versleutelingsmethoden gebruikt zullen worden

we hebben al gezegd dat IKEv2 het Sa attribuut afhandelt, maar wat is SA? Simpel gezegd, het is het proces van het vaststellen van beveiligingskenmerken tussen twee netwerkentiteiten (in dit geval, de VPN-client en de VPN-server). Het doet dat door het genereren van dezelfde symmetrische encryptiesleutel voor beide entiteiten. Deze sleutel wordt vervolgens gebruikt voor het versleutelen en decoderen van alle gegevens die reizen door de VPN-tunnel.

Algemene Technische Details over IKEv2

- IKEv2 ondersteunt IPSec ‘ s nieuwste versleutelingsalgoritmen, naast meerdere andere versleutelingscodes.

- over het algemeen draait de Ike-daemon (een programma dat draait als een achtergrondproces) in de gebruikersruimte (systeemgeheugen dat is gewijd aan het uitvoeren van toepassingen) terwijl de IPsec-stack in de kernelruimte (de kern van het besturingssysteem) draait. Dat helpt de prestaties te verbeteren.

- het Ike-protocol gebruikt UDP-pakketten en UDP-poort 500. Normaal gesproken zijn vier tot zes pakketten nodig voor het maken van de SA.

- IKE is gebaseerd op de volgende onderliggende beveiligingsprotocollen:

- ISAKMP (Internet Security Association and Key Management Protocol)

- SKEME (Versatile Secure Key Exchange Mechanism)

- OAKLEY (Oakley Key Determination Protocol))

- het IKEv2 VPN-protocol ondersteunt MOBIKE( IKEv2 Mobility and Multihoming Protocol), een functie waarmee het protocol bestand is tegen netwerkwijzigingen.

- IKEv2 ondersteunt PFS (Perfect Forward Secrecy).

- terwijl IKEv2 samen met Cisco werd ontwikkeld, zijn er open-source implementaties van het protocol (zoals OpenIKEv2, openswan en strongSwan).

- IKE gebruikt X. 509-certificaten wanneer het het verificatieproces afhandelt.

IKEv1 vs. IKEv2

hier is een lijst van de belangrijkste verschillen tussen IKEv2 en IKEv1:

- IKEv2 biedt standaard ondersteuning voor toegang op afstand dankzij de EAP-authenticatie.

- IKEv2 is geprogrammeerd om minder bandbreedte te verbruiken dan IKEv1.

- het IKEv2 VPN-protocol gebruikt versleutelingssleutels voor beide zijden, waardoor het veiliger is dan IKEv1.

- IKEv2 heeft MOBIKE-ondersteuning, wat betekent dat het bestand is tegen netwerkwijzigingen.

- IKEv1 heeft geen ingebouwde NAT-traversal zoals IKEv2.

- in tegenstelling tot IKEv1 kan IKEv2 detecteren of een VPN-tunnel “alive” is of niet. Met deze functie kan IKEv2 automatisch een verbroken verbinding herstellen.

- IKEv2-versleuteling ondersteunt meer algoritmen dan IKEv1.

- IKEv2 biedt een betere betrouwbaarheid door verbeterde volgnummers en bevestigingen.

- het IKEv2-protocol zal eerst bepalen of de aanvrager daadwerkelijk bestaat voordat u verder gaat met het uitvoeren van acties. Daardoor is het beter bestand tegen DoS-aanvallen.

Is IKEv2 Veilig?

Ja, IKEv2 is een protocol dat veilig is om te gebruiken. Het ondersteunt 256-bit encryptie, en kan cijfers zoals AES, 3DES, Camellia en ChaCha20 gebruiken. Bovendien ondersteunt IKEv2 / IPSec ook PFS + . de Mobike-functie van het protocol zorgt ervoor dat uw verbinding niet wordt verbroken wanneer u van netwerk verandert.

een ander belangrijk punt is dat IKEv2 ‘ s certificate-based authentication proces ervoor zorgt dat er geen actie wordt ondernomen totdat de identiteit van de aanvrager is bepaald en bevestigd.

ook is het waar dat Microsoft werkte aan IKEv2, en dat is niet echt een betrouwbaar bedrijf. Ze werkten echter niet alleen aan het protocol, maar samen met Cisco. Ook IKEv2 is niet volledig closed-source omdat open-source implementaties van het protocol bestaan.

toch moeten we drie beveiligingsgerelateerde problemen aanpakken met betrekking tot IKEv2/IPSec:

Wachtwoordproblemen

in 2018 kwam een aantal onderzoeken aan het licht die de potentiële beveiligingsproblemen van zowel IKEv1 als IKEv2 aan het licht brachten. De IKEv1 problemen zouden je niet echt moeten aangaan zolang je het protocol niet gebruikt. Wat betreft de IKEv2 kwestie, het lijkt erop dat het relatief gemakkelijk kan worden gehackt als de login wachtwoord dat wordt gebruikt door het zwak is.

toch is dat normaal gesproken geen groot beveiligingsrisico als u een sterk wachtwoord gebruikt. Hetzelfde kan worden gezegd Als u gebruik maakt van een derde partij VPN-dienst, omdat zij de IKEv2 login wachtwoorden en authenticatie namens u zullen behandelen. Zolang u een fatsoenlijke, veilige provider kiest, zouden er geen problemen moeten zijn. NSA-exploitatie van ISAKMP

het Duitse tijdschrift Der Spiegel bracht uitgelekte NSA-presentaties uit die beweerden dat de NSA IKE en ISAKMP kon exploiteren om IPSec-verkeer te decoderen. In het geval dat u het niet wist, wordt ISAKMP gebruikt door IPSec om VPN-serviceonderhandelingen te implementeren.

helaas zijn de details Een beetje vaag, en er is geen exacte manier om te garanderen dat de presentaties geldig zijn. In het geval dat je erg bezorgd bent over dit probleem, je moet voorkomen dat het opzetten van de verbinding op uw eigen en in plaats daarvan krijgen een IKEv2-verbinding van een betrouwbare VPN-provider die krachtige encryptie cijfers gebruikt.

Man-in-the-Middle-aanvallen

het lijkt erop dat IPSec VPN-configuraties die bedoeld zijn om meerdere configuraties te laten onderhandelen, mogelijk kunnen worden onderworpen aan downgrade-aanvallen (een type man-in-the-Middle-aanvallen). Dat kan zelfs gebeuren als IKEv2 wordt gebruikt in plaats van IKEv1.

gelukkig kan het probleem worden vermeden als strengere configuraties worden gebruikt en als de clientsystemen zorgvuldig worden gescheiden op meerdere service access points. Wat dat betekent in het Engels is dat als de VPN-provider zijn werk goed doet, je je hier geen zorgen over hoeft te maken.

Is IKEv2 Snel?

Ja, IKEv2 / IPSec biedt fatsoenlijke online snelheden. In feite is het een van de snelste VPN – protocollen die beschikbaar zijn voor online gebruikers-mogelijk zelfs zo snel als PPTP of SoftEther. En dat alles dankzij de verbeterde architectuur en efficiënte reactie/verzoek bericht uitwisseling proces. Ook, het feit dat het draait op UDP poort 500 zorgt ervoor dat er een lage latency.

beter nog, dankzij de MOBIKE-functie hoeft u zich geen zorgen te maken dat de snelheden van IKEv2 dalen of worden onderbroken wanneer u van netwerk verandert.

IKEv2 voor-en nadelen

voordelen

- IKEv2 beveiliging is vrij sterk omdat het meerdere high-end cijfers ondersteunt.

- ondanks de hoge veiligheidsstandaard biedt IKEv2 hoge Online snelheden.

- IKEv2 kan gemakkelijk netwerkwijzigingen weerstaan dankzij de MOBIKE-ondersteuning en kan automatisch verbroken verbindingen herstellen.

- IKEv2 is standaard beschikbaar op BlackBerry-apparaten en kan ook op andere mobiele apparaten worden geconfigureerd.

- het opzetten van een IKEv2 VPN-verbinding is relatief eenvoudig.

nadelen

- omdat IKEv2 alleen UDP poort 500 gebruikt, kan een firewall of netwerkbeheerder het blokkeren.

- IKEv2 biedt niet zoveel platformonafhankelijke compatibiliteit als andere protocollen (PPTP, L2TP, OpenVPN, SoftEther).

Wat Is IKEv2 VPN ondersteuning?

IKEv2 VPN-ondersteuning is in principe wanneer een derde partij VPN-provider toegang biedt tot IKEv2 / IPSec-verbindingen via zijn service. Gelukkig zijn steeds meer VPN-providers begonnen in te zien hoe belangrijk dit protocol is voor mobiele gebruikers, dus je hebt meer kans om nu diensten te vinden die IKEv2-verbindingen bieden dan voorheen.

toch raden we aan om een VPN-provider te kiezen die toegang biedt tot meerdere VPN-protocollen. Hoewel IKEv2 / IPSec een geweldig protocol is op mobiel, kan het geen kwaad om een fatsoenlijke back-up te hebben (zoals OpenVPN of SoftEther) wanneer je thuis Andere apparaten gebruikt

heb je een IKEv2 VPN nodig waarop je kunt vertrouwen?

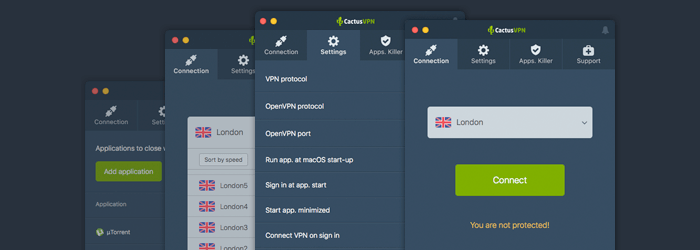

CactusVPN is precies de service die u nodig hebt. Wij bieden high-speed IKEv2 / IPSec-verbindingen die zijn beveiligd met AES, 256-bit NIST Elliptic Curve, SHA-256 en RSA-2048. Bovendien beschermen we uw privacy door geen van uw gegevens in te loggen, en onze service is uitgerust met DNS-lekbeveiliging en een Killswitch ook

daarnaast moet u weten dat IKEv2 niet de enige optie tot uw beschikking zal zijn. We bieden ook toegang tot andere VPN-protocollen: OpenVPN, SoftEther, SSTP, L2TP/IPSec en PPTP.

een IKEv2-verbinding instellen met extreem gemak

u kunt een IKEv2/IPSec-tunnel instellen met slechts een paar klikken als u CactusVPN gebruikt. Wij bieden meerdere cross-platform compatibele klanten die zeer gebruiksvriendelijk zijn.

speciale aanbieding! Krijg CactusVPN voor $ 2.7 / mo!

en zodra u CactusVPN-klant bent geworden, hebben we nog steeds uw rug met een niet-goed-geld-terug-garantie van 30 dagen.

Save 72 Now

IKEv2 vs. andere VPN-protocollen

voordat we beginnen, moeten we vermelden dat wanneer we IKEv2 in deze sectie bespreken, we zullen verwijzen naar IKEv2/IPSec omdat dat het protocol is dat VPN-providers over het algemeen aanbieden. Ook, IKEv2 kan normaal gesproken niet worden gebruikt op zijn eigen, omdat het een protocol gebouwd binnen IPSec (dat is waarom het is gekoppeld met het). Met dat uit de weg, laten we beginnen:

IKEv2 vs.L2TP/IPSec

zowel L2TP en IKEv2 zijn over het algemeen gekoppeld aan IPSec wanneer ze worden aangeboden door VPN-providers. Dat betekent dat ze over het algemeen hetzelfde niveau van beveiliging bieden. Toch, terwijl L2TP / IPSec closed-source is, zijn er open-source implementaties van IKEv2. Dat, en Snowden heeft beweerd dat de NSA L2TP/IPSec hebben verzwakt, hoewel er geen echt bewijs om die claim te ondersteunen.

IKEv2/IPSec is sneller dan L2TP/IPSec omdat L2TP / IPSec meer resource-intensief is vanwege de dubbele inkapseling, en het duurt ook langer om een VPN-tunnel te onderhandelen. En hoewel beide protocollen vrijwel dezelfde poorten gebruiken omdat ze gekoppeld zijn met IPSec, is L2TP/IPSec misschien makkelijker te blokkeren met een NAT firewall omdat L2TP soms niet goed werkt met NAT – vooral als L2TP Passthrough niet is ingeschakeld op de router.

ook, terwijl we het over stabiliteit hebben, moet worden vermeld dat IKEv2 veel stabieler is dan L2TP/IPSec omdat het bestand is tegen netwerkwijzigingen. Kortom, dat betekent dat u kunt overschakelen van een WiFi-verbinding naar een data plan-verbinding zonder dat de IKEv2-verbinding naar beneden gaat. Niet te vergeten dat zelfs als een IKEv2-verbinding uitvalt, deze onmiddellijk wordt hersteld.

wat toegankelijkheid betreft, L2TP/IPSec is standaard beschikbaar op meer platforms dan IKEv2/IPSec, maar IKEv2 is beschikbaar op BlackBerry-apparaten.

over het algemeen lijkt het erop dat IKEv2/IPSec een betere keuze is voor mobiele gebruikers, terwijl L2TP/IPSec goed werkt voor andere apparaten.

als u meer wilt weten over L2TP, volg dan deze link.

IKEv2 vs. IPSec

IKEv2 / IPSec is in alle opzichten veel beter dan IPSec omdat het de beveiligingsvoordelen van IPSec biedt naast de hoge snelheden en stabiliteit van IKEv2. Ook kun je IKEv2 op zichzelf niet echt vergelijken met IPSec, omdat IKEv2 een protocol is dat wordt gebruikt binnen de IPSec-protocolsuite. Ook IKEv2 is in wezen gebaseerd op IPSec tunneling.

als u meer wilt lezen over IPSec, bekijk dan ons artikel hierover.

IKEv2 vs. OpenVPN

OpenVPN is zeer populair bij online gebruikers vanwege de verbeterde beveiliging, maar u moet weten dat IKEv2 een vergelijkbaar niveau van bescherming kan bieden. Het is waar dat IKEv2 informatie beveiligt op IP-niveau, terwijl OpenVPN dat doet op transportniveau, maar het is niet echt iets dat een groot verschil zou moeten maken.

we kunnen echter niet ontkennen dat OpenVPN als open-source het een aantrekkelijker optie maakt dan IKEv2. Natuurlijk wordt dat niet langer zo ‘ n groot probleem als je open-source implementaties van IKEv2 gebruikt.

in termen van online snelheden is IKEv2 meestal sneller dan OpenVPN-zelfs als OpenVPN het UDP-transmissieprotocol gebruikt. Aan de andere kant is het veel moeilijker voor een netwerkbeheerder om OpenVPN-verbindingen te blokkeren, omdat het protocol poort 443 gebruikt, de HTTPS-verkeerspoort. IKEv2, helaas, gebruikt alleen UDP poort 500 die een netwerkbeheerder kan blokkeren zonder zich zorgen te maken over het stoppen van andere vitale online verkeer.

wat de stabiliteit van de verbinding betreft, doen beide protocollen het goed, maar IKEv2 overtreft OpenVPN op mobiele apparaten omdat het bestand is tegen netwerkwijzigingen. Het is waar dat OpenVPN kan worden geconfigureerd om hetzelfde te doen met de & Amp; Quot; float & amp; quot; commando, maar het is niet zo efficiënt en stabiel als IKEv2 is.

met betrekking tot cross-platform ondersteuning, IKEv2 is een beetje achter OpenVPN, maar het werkt wel op BlackBerry-apparaten. Ook, IKEv2 is meestal een beetje gemakkelijker op te zetten, omdat het normaal gesproken native geïntegreerd in de platforms is het beschikbaar op.

wilt u meer weten over OpenVPN? Hier is een diepgaande gids die we erover schreven

IKEv2 vs. PPTP

IKEv2 is over het algemeen een veel betere keuze dan PPTP simpelweg omdat het veel veiliger is dan het. Voor een, het biedt ondersteuning voor 256-bit encryptiesleutels en high-end cijfers zoals AES. Ook, voor zover we weten, IKEv2 verkeer is nog niet gekraakt door de NSA. Hetzelfde kan niet worden gezegd over PPTP verkeer.

Daarnaast is PPTP veel minder stabiel dan IKEv2. Het kan netwerkwijzigingen niet weerstaan met gemak zoals IKEv2, en-nog erger – het is zeer eenvoudig te blokkeren met een firewall-vooral een NAT firewall omdat PPTP niet nat wordt ondersteund. In feite, als PPTP Passthrough niet is ingeschakeld op een router, kan een PPTP-verbinding niet eens tot stand worden gebracht.

normaal gesproken is de zeer hoge snelheid een van de belangrijkste hoogtepunten van PPTP waardoor het zich onderscheidt van zijn concurrenten. Nou, het grappige is dat IKEv2 is eigenlijk in staat het aanbieden van snelheden vergelijkbaar met die aangeboden door PPTP.

de enige manier waarop PPTP beter is dan IKEv2 is als het gaat om beschikbaarheid en het gemak van installatie. U ziet, PPTP is native ingebouwd in tonnen platforms, dus het configureren van een verbinding is zeer eenvoudig. Toch is dat misschien niet het geval in de toekomst, omdat native ondersteuning voor PPTP is begonnen met het verwijderen van nieuwere versies van sommige besturingssystemen. PPTP is bijvoorbeeld niet langer native beschikbaar op iOS 10 en macOS Sierra.

alles bij elkaar moet u altijd IKEv2 boven PPTP kiezen, indien mogelijk.

als u meer wilt weten over PPTP en wilt weten waarom het zo ‘ n riskante optie is, volg dan deze link.

IKEv2 vs. WireGuard®

uw gegevens moeten veilig zijn met beide protocollen. Maar als je een meer moderne benadering van cryptografie wilt, moet je vasthouden aan WireGuard. En hoewel IKEv2 een aantal open-source implementaties heeft, gebruiken de meeste providers ze niet.

net als L2TP/IPSec is IKEv2 / IPSec gemakkelijker te blokkeren omdat het minder poorten gebruikt: UDP 500, ESP IP Protocol 50, UDP 4500. Aan de positieve kant, IKEv2 biedt MOBIKE – een functie die het protocol weerstaat netwerkwijzigingen. Dus als je overschakelt van WiFi naar mobiele data op mobiel, moet je VPN de verbinding niet verbreken.

beide protocollen zijn zeer snel. We hebben soms hogere snelheden met WireGuard, maar niet veel.

beide werken op de meeste besturingssystemen. Het enige verschil is dat IKEv2 / IPSec native beschikbaar is op BlackBerry-apparaten.

of u nu snelheid of beveiliging nodig hebt( of beide), beide protocollen zijn een uitstekende keuze. Misschien vasthouden aan IKEv2 / IPSec als u gebruik maakt van een smartphone, omdat de MOBIKE functie is echt nuttig.

voor het geval u meer wilt weten over Wireguard, hier is een link naar onze gids.

IKEv2 vs. SoftEther

zowel IKEv2 als SoftEther zijn vrij veilige protocollen, en hoewel SoftEther betrouwbaarder is omdat het open source is, kunt u ook open-source implementaties van IKEv2 vinden. Beide protocollen zijn ook erg snel, hoewel SoftEther misschien een beetje sneller is dan IKEv2.

als het om stabiliteit gaat, zijn de dingen anders. Voor een, SoftEther is veel moeilijker te blokkeren met een firewall omdat het draait op poort 443 (de HTTPS-poort). Aan de andere kant, IKEv2 ‘ s MOBIKE functie maakt het mogelijk om naadloos te weerstaan netwerkwijzigingen (zoals wanneer u overschakelt van een WiFi-verbinding naar een data-plan een).

het kan ook interessant zijn om te weten dat de SoftEther VPN-server ondersteuning heeft voor onder andere de IPSec-en L2TP/IPSec-protocollen, maar geen ondersteuning heeft voor het IKEv2/IPSec-protocol.

Uiteindelijk is SoftEther een veel betere optie dan IKEv2, hoewel je misschien liever IKEv2 gebruikt als je een mobiele gebruiker bent – vooral omdat het beschikbaar is op BlackBerry-apparaten.

als u meer wilt weten over SoftEther, kijk dan op deze link.

IKEv2 vs. SSTP

IKEv2 en SSTP bieden een vergelijkbaar beveiligingsniveau, maar SSTP is veel firewallbestendiger omdat het tcp-poort 443 gebruikt, een poort die normaal niet geblokkeerd kan worden. Aan de andere kant, SSTP is niet beschikbaar op zoveel platforms als IKEv2 is. SSTP is alleen ingebouwd in Windows-systemen (Vista en hoger), en het kan verder worden geconfigureerd op routers, Linux en Android. IKEv2 werkt op al die platforms en meer (macOS, iOS, FreeBSD en BlackBerry-apparaten).Zowel IKEv2 als SSTP zijn ontwikkeld door Microsoft, maar IKEv2 is ontwikkeld door Microsoft samen met Cisco. Dat maakt het een beetje betrouwbaarder dan SSTP die uitsluitend eigendom is van Microsoft – een bedrijf dat de NSA toegang heeft gegeven tot versleutelde berichten in het verleden, en dat is ook onderdeel van het PRISM surveillance programma.

in termen van verbindingssnelheden zijn beide protocollen vrij gebonden, maar het is zeer waarschijnlijk dat IKEv2 sneller is dan SSTP. Waarom? Omdat de snelheden van SSTP vaak worden vergeleken met de snelheden van OpenVPN, en we hebben al gezegd dat IKEv2 sneller is dan OpenVPN. Daarnaast is er ook het feit dat SSTP alleen TCP gebruikt, wat langzamer is dan UDP (het transmissieprotocol dat door IKEv2 wordt gebruikt).

geïnteresseerd in meer informatie over SSTP? Hier is een artikel dat we erover schreven.

Is het IKEv2-Protocol een goede keuze?

Ja, IKEv2 is een goede optie voor een veilige, soepele online ervaring. We raden je nog steeds aan om OpenVPN of SoftEther te gebruiken, maar als die opties om een of andere reden niet beschikbaar zijn, werkt IKEv2 ook goed – vooral als je je mobiel gebruikt en je vaak reist.

Wat Is IKEv2? Concluderend is

IKEv2 zowel een VPN-protocol als een versleutelingsprotocol dat wordt gebruikt binnen de IPSec-suite.

in wezen wordt het gebruikt om een beveiligde communicatie tussen een VPN-client en een VPN-server tot stand te brengen en te authenticeren.

IKEv2 is zeer veilig in gebruik, omdat het ondersteuning heeft voor krachtige versleutelingscodes, en het verbeterde ook alle beveiligingsfouten die aanwezig waren in IKEv1. Ook IKEv2 is een uitstekende keuze voor mobiele gebruikers vanwege de MOBIKE-ondersteuning die IKEv2-verbindingen in staat stelt om netwerkwijzigingen te weerstaan.

toch raden we aan om een VPN-provider te kiezen die toegang biedt tot meerdere protocollen naast IKEv2. Hoewel het een geweldige optie is voor mobiele gebruikers, kan het geen kwaad om nog betere protocollen te hebben (zoals OpenVPN en SoftEther) als alternatief voor andere apparaten.