- Czym Jest IKEv2?

- jak działa IKEv2

- ogólne Dane techniczne dotyczące IKEv2

- IKEv1 vs. IKEv2

- Czy IKEv2 Jest Bezpieczny?

- problemy z hasłem

- wykorzystanie ISAKMP przez NSA

- ataki typu Man-in-the-Middle

- Czy IKEv2 Jest Szybki?

- IKEv2 zalety i wady

- zalety

- wady

- czym jest obsługa IKEv2 VPN?

- potrzebujesz IKEv2 VPN, na którym możesz polegać?

- Skonfiguruj połączenie IKEv2 z niezwykłą łatwością

- Specjalna Oferta! Zdobądź CactusVPN za $2.7 / miesiąc!

- IKEv2 kontra inne protokoły VPN

- IKEv2 vs. L2TP / IPSec

- IKEv2 vs. IPSec

- IKEv2 vs. OpenVPN

- IKEv2 vs. PPTP

- IKEv2 vs WireGuard®

- IKEv2 kontra SoftEther

- IKEv2 vs.SSTP

- czy protokół IKEv2 jest dobrym wyborem?

- Czym Jest IKEv2? Podsumowując

Czym Jest IKEv2?

IKEv2 (Internet Key Exchange version 2) to protokół szyfrowania VPN, który obsługuje żądania i odpowiedzi. Zapewnia bezpieczeństwo ruchu poprzez ustanowienie i obsługę atrybutu SA (Security Association) w pakiecie uwierzytelniania – Zwykle IPSec, ponieważ IKEv2 jest w zasadzie oparty na nim i wbudowany w niego.

IKEv2 został opracowany przez Microsoft wraz z Cisco i jest następcą IKEv1.

jak działa IKEv2

jak każdy protokół VPN, IKEv2 jest odpowiedzialny za ustanowienie bezpiecznego tunelu między klientem VPN a serwerem VPN. Robi to, że najpierw uwierzytelniając zarówno Klienta, jak i serwer, a następnie uzgadniając, które metody szyfrowania będą używane

wspomnieliśmy już, że IKEv2 obsługuje atrybut SA, ale czym jest SA? Mówiąc najprościej, jest to proces ustanawiania atrybutów bezpieczeństwa między dwoma podmiotami sieciowymi (w tym przypadku klientem VPN i serwerem VPN). Robi to, generując ten sam symetryczny klucz szyfrowania dla obu jednostek. Ten klucz jest następnie używany do szyfrowania i deszyfrowania wszystkich danych, które podróżują przez tunel VPN.

ogólne Dane techniczne dotyczące IKEv2

- IKEv2 obsługuje najnowsze algorytmy szyfrowania IPSec, a także wiele innych szyfrów szyfrujących.

- ogólnie rzecz biorąc, Demon IKE (program działający jako proces działający w tle) działa w przestrzeni użytkownika (pamięci systemowej przeznaczonej do uruchamiania aplikacji), podczas gdy stos IPSec działa w przestrzeni jądra (rdzenia systemu operacyjnego). To pomaga zwiększyć wydajność.

- protokół IKE wykorzystuje pakiety UDP i port UDP 500. Zwykle do utworzenia SA potrzebne jest od czterech do sześciu pakietów.

- IKE opiera się na następujących podstawowych protokołach bezpieczeństwa:

- ISAKMP (Internet Security Association and Key Management Protocol)

- SKEME (Versatile Secure Key Exchange Mechanism)

- OAKLEY (Oakley Key Determination Protocol)

- protokół IKEv2 VPN obsługuje MOBIKE (IKEv2 Mobility and Multihoming Protocol), funkcję, która pozwala protokołowi oprzeć się zmianom w sieci.

- IKEv2 obsługuje PFS (Perfect Forward Secrecy).

- chociaż IKEv2 został opracowany przez Microsoft wraz z Cisco, istnieją implementacje protokołu open-source (takie jak OpenIKEv2, Openswan i strongSwan).

- IKE używa certyfikatów X. 509, gdy obsługuje proces uwierzytelniania.

IKEv1 vs. IKEv2

Oto lista głównych różnic między IKEv2 i IKEv1:

- IKEv2 oferuje domyślnie wsparcie dla zdalnego dostępu dzięki uwierzytelnianiu EAP.

- IKEv2 jest zaprogramowany tak, aby zużywał mniej przepustowości niż IKEv1.

- protokół IKEv2 VPN wykorzystuje klucze szyfrujące dla obu stron, dzięki czemu jest bezpieczniejszy niż IKEv1.

- IKEv2 obsługuje MOBIKE, co oznacza, że może oprzeć się zmianom w sieci.

- IKEv1 nie ma wbudowanego przejścia NAT jak IKEv2.

- w przeciwieństwie do IKEv1, IKEv2 może wykryć, czy tunel VPN jest „żywy”, czy nie. Funkcja ta umożliwia IKEv2 automatyczne nawiązanie przerwanego połączenia.

- szyfrowanie IKEv2 obsługuje więcej algorytmów niż IKEv1.

- IKEv2 oferuje lepszą niezawodność dzięki ulepszonym numerom sekwencji i potwierdzeniom.

- protokół IKEv2 najpierw określi, czy żądanie rzeczywiście istnieje, zanim rozpocznie wykonywanie jakichkolwiek działań. Z tego powodu jest bardziej odporny na ataki DoS.

Czy IKEv2 Jest Bezpieczny?

tak, IKEv2 to protokół bezpieczny w użyciu. Obsługuje szyfrowanie 256-bitowe i może używać szyfrów takich jak AES, 3DES, Camellia i ChaCha20. Co więcej, IKEv2 / IPSec obsługuje również PFS + funkcja MOBIKE protokołu zapewnia, że połączenie nie zostanie przerwane podczas zmiany sieci.

kolejną rzeczą, o której warto wspomnieć, jest to, że proces uwierzytelniania oparty na certyfikatach IKEv2 zapewnia, że nie zostaną podjęte żadne działania, dopóki nie zostanie ustalona i potwierdzona tożsamość wnioskodawcy.

to prawda, że Microsoft pracował nad IKEv2, a to nie jest zbyt godna zaufania korporacja. Jednak nie pracowali nad protokołem sami, ale razem z Cisco. Ponadto IKEv2 nie jest całkowicie closed-source, ponieważ istnieją implementacje protokołu open-source.

jednak powinniśmy rozwiązać trzy problemy związane z bezpieczeństwem dotyczące IKEv2 / IPSec:

problemy z hasłem

w 2018 r.pojawiły się pewne badania, które uwypukliły potencjalne słabości zabezpieczeń zarówno IKEv1, jak i IKEv2. Problemy z IKEv1 nie powinny cię tak naprawdę martwić, dopóki nie używasz protokołu. Jeśli chodzi o problem z IKEv2, wydaje się, że można go stosunkowo łatwo zhakować, jeśli używane przez niego hasło logowania jest słabe.

jednak zwykle nie stanowi to dużego problemu bezpieczeństwa, jeśli używasz silnego hasła. To samo można powiedzieć, jeśli korzystasz z usługi VPN innej firmy, ponieważ będą one obsługiwać hasła logowania IKEv2 i uwierzytelniania w Twoim imieniu. Tak długo, jak wybierzesz przyzwoitego, bezpiecznego dostawcę, nie powinno być problemów.

wykorzystanie ISAKMP przez NSA

niemiecki magazyn Der Spiegel opublikował przeciekające prezentacje NSA, które twierdziły, że NSA jest w stanie wykorzystać IKE i ISAKMP do odszyfrowania ruchu IPSec. Jeśli nie wiesz, ISAKMP jest używany przez IPSec do wdrażania negocjacji usług VPN.

niestety, szczegóły są nieco niejasne i nie ma dokładnego sposobu, aby zagwarantować, że prezentacje są poprawne. Jeśli bardzo martwisz się tym problemem, powinieneś unikać samodzielnego konfigurowania połączenia i zamiast tego uzyskać połączenie IKEv2 od niezawodnego dostawcy VPN, który używa potężnych szyfrów szyfrujących.

ataki typu Man-in-the-Middle

wydaje się, że konfiguracje IPSec VPN, które mają umożliwić negocjowanie wielu konfiguracji, mogą potencjalnie zostać poddane atakom typu downgrade (rodzaj ataków typu Man-in-the-Middle). Może się tak zdarzyć, nawet jeśli zamiast IKEv1 zostanie użyty IKEv2.

na szczęście można uniknąć problemu, jeśli używane są bardziej rygorystyczne konfiguracje i jeśli systemy klienckie są starannie segregowane w wielu punktach dostępu do usług. W języku angielskim oznacza to, że jeśli dostawca VPN dobrze wykonuje swoją pracę, nie powinieneś się o to martwić.

Czy IKEv2 Jest Szybki?

tak, IKEv2 / IPSec oferuje przyzwoite prędkości online. W rzeczywistości jest to jeden z najszybszych protokołów VPN dostępnych dla użytkowników online-potencjalnie nawet tak szybki jak PPTP lub SoftEther. A to wszystko dzięki ulepszonej architekturze i wydajnemu procesowi wymiany komunikatów odpowiedzi/żądań. Ponadto fakt, że działa na porcie UDP 500 zapewnia niskie opóźnienia.

co więcej, ze względu na funkcję MOBIKE nie musisz się martwić, że prędkości IKEv2 spadną lub zostaną przerwane podczas zmiany sieci.

IKEv2 zalety i wady

zalety

- bezpieczeństwo IKEv2 jest dość silne, ponieważ obsługuje wiele szyfrów wysokiej klasy.

- pomimo wysokiego standardu bezpieczeństwa IKEv2 oferuje szybkie prędkości online.

- IKEv2 może łatwo oprzeć się zmianom sieciowym dzięki obsłudze MOBIKE i może automatycznie przywracać utracone połączenia.

- IKEv2 jest natywnie dostępny na urządzeniach BlackBerry i może być skonfigurowany na innych urządzeniach mobilnych.

- Konfiguracja połączenia VPN IKEv2 jest stosunkowo prosta.

wady

- ponieważ IKEv2 używa tylko portu UDP 500, firewall lub administrator sieci może go zablokować.

- IKEv2 nie oferuje tak dużej kompatybilności między platformami, jak inne protokoły (PPTP, L2TP, OpenVPN, SoftEther).

czym jest obsługa IKEv2 VPN?

Obsługa IKEv2 VPN jest zasadniczo wtedy, gdy zewnętrzny dostawca VPN oferuje dostęp do połączeń IKEv2/IPSec za pośrednictwem swojej usługi. Na szczęście coraz więcej dostawców VPN zaczęło zdawać sobie sprawę, jak ważny jest ten protokół dla użytkowników mobilnych, więc prawdopodobnie znajdziesz usługi, które oferują połączenia IKEv2 teraz niż wcześniej.

jednak zalecamy wybranie dostawcy VPN, który oferuje dostęp do wielu protokołów VPN. Chociaż IKEv2 / IPSec to świetny protokół na urządzenia mobilne, nie zaszkodzi mieć przyzwoitą kopię zapasową (taką jak OpenVPN lub SoftEther), gdy używasz innych urządzeń w domu

potrzebujesz IKEv2 VPN, na którym możesz polegać?

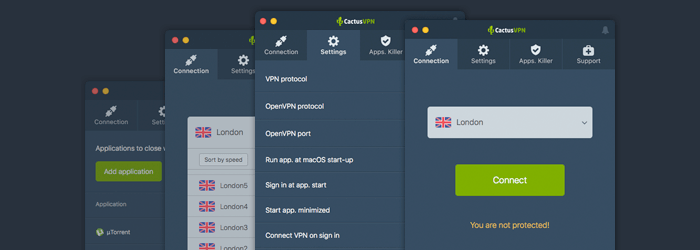

CactusVPN to usługa, której potrzebujesz. Oferujemy szybkie połączenia IKEv2 / IPSec zabezpieczone AES, 256-bitową krzywą eliptyczną NIST, SHA-256 i RSA-2048. Co więcej, chronimy Twoją prywatność, nie rejestrując żadnych danych,a nasza usługa jest wyposażona w ochronę przed wyciekiem DNS i Killswitch

poza tym powinieneś wiedzieć, że IKEv2 nie będzie jedyną opcją do twojej dyspozycji. Oferujemy również dostęp do innych protokołów VPN: OpenVPN, SoftEther, SSTP, L2TP/IPSec i PPTP.

Skonfiguruj połączenie IKEv2 z niezwykłą łatwością

jeśli korzystasz z CactusVPN, możesz skonfigurować tunel IKEv2/IPSec za pomocą kilku kliknięć. Oferujemy wiele kompatybilnych z wieloma platformami klientów, które są bardzo przyjazne dla użytkownika.

Specjalna Oferta! Zdobądź CactusVPN za $2.7 / miesiąc!

a gdy już zostaniesz klientem CactusVPN, nadal będziemy cię wspierać dzięki 30-dniowej Gwarancji Zwrotu pieniędzy.

Zapisz teraz 72

IKEv2 kontra inne protokoły VPN

zanim zaczniemy, powinniśmy wspomnieć, że kiedy będziemy omawiać IKEv2 w tej sekcji, będziemy odnosić się do IKEv2/IPSec, ponieważ jest to protokół, który dostawcy VPN zazwyczaj oferują. IKEv2 zwykle nie może być używany samodzielnie, ponieważ jest to protokół zbudowany w ramach IPSec (dlatego jest z nim sparowany). Z tego powodu, zacznijmy:

IKEv2 vs. L2TP / IPSec

zarówno L2TP, jak i IKEv2 są zazwyczaj sparowane z IPSec, gdy są oferowane przez dostawców VPN. Oznacza to, że oferują ten sam poziom bezpieczeństwa. Mimo to, podczas gdy L2TP / IPSec jest closed-source, istnieją implementacje open-source IKEv2. To, a Snowden twierdził, że NSA osłabiło L2TP / IPSec, chociaż nie ma prawdziwych dowodów na poparcie tego twierdzenia.

IKEv2 / IPSec jest szybszy niż L2TP/IPSec, ponieważ L2TP/IPSec jest bardziej zasobochłonny ze względu na podwójną funkcję hermetyzacji, a także zajmuje więcej czasu na negocjowanie tunelu VPN. I chociaż oba protokoły używają tych samych portów, ponieważ są sparowane z IPSec, L2TP/IPSec może być łatwiejszy do zablokowania za pomocą zapory NAT, ponieważ L2TP czasami nie działa dobrze z NAT – zwłaszcza jeśli L2TP Passthrough nie jest włączony na routerze.

ponadto, gdy jesteśmy w temacie stabilności, należy wspomnieć, że IKEv2 jest znacznie bardziej stabilny niż L2TP / IPSec, ponieważ może oprzeć się zmianom w sieci. Zasadniczo oznacza to, że możesz przełączyć się z połączenia Wi-Fi na połączenie planu transmisji danych bez przerwania połączenia IKEv2. Nie wspominając o tym, że nawet jeśli połączenie IKEv2 zostanie przerwane, zostanie natychmiast przywrócone.

jeśli chodzi o dostępność, L2TP/IPSec jest natywnie dostępny na większej liczbie platform niż IKEv2/IPSec, ale IKEv2 jest dostępny na urządzeniach BlackBerry.

Ogólnie rzecz biorąc, wydaje się, że IKEv2 / IPSec jest lepszym wyborem dla użytkowników mobilnych, podczas gdy L2TP/IPSec działa dobrze dla innych urządzeń.

jeśli chcesz dowiedzieć się więcej o L2TP, kliknij ten link.

IKEv2 vs. IPSec

IKEv2 / IPSec jest znacznie lepszy pod każdym względem niż IPSec, ponieważ oferuje korzyści bezpieczeństwa IPsec wraz z dużą prędkością i stabilnością IKEv2. Ponadto nie można tak naprawdę porównać IKEv2 samodzielnie z IPSec, ponieważ IKEv2 jest protokołem używanym w pakiecie protokołów IPSec. Ponadto IKEv2 zasadniczo opiera się na tunelowaniu IPSec.

jeśli chcesz przeczytać więcej o IPSec, sprawdź nasz artykuł na ten temat.

IKEv2 vs. OpenVPN

OpenVPN jest niezwykle popularny wśród użytkowników online ze względu na zwiększone bezpieczeństwo, ale powinieneś wiedzieć, że IKEv2 może zaoferować podobny poziom ochrony. To prawda, że IKEv2 zabezpiecza informacje na poziomie IP, podczas gdy OpenVPN robi to na poziomie transportu, ale nie jest to coś, co powinno zrobić ogromną różnicę.

nie możemy jednak zaprzeczyć, że OpenVPN jako open-source sprawia, że jest to bardziej atrakcyjna opcja niż IKEv2. Oczywiście, nie staje się to już tak wielkim problemem, jeśli używasz open-source ’ owych implementacji IKEv2.

pod względem prędkości Online IKEv2 jest zwykle szybszy niż OpenVPN – nawet jeśli OpenVPN korzysta z protokołu transmisji UDP. Z drugiej strony administratorowi sieci znacznie trudniej jest zablokować połączenia OpenVPN, ponieważ protokół używa portu 443, który jest portem ruchu HTTPS. IKEv2 niestety używa tylko portu UDP 500, który administrator sieci może zablokować bez martwienia się o zatrzymanie innego ważnego ruchu online.

jeśli chodzi o stabilność połączenia, oba protokoły radzą sobie całkiem nieźle, ale IKEv2 przewyższa OpenVPN na urządzeniach mobilnych, ponieważ może oprzeć się zmianom w sieci. To prawda, że OpenVPN można skonfigurować tak, aby robił to samo za pomocą polecenia „float”, ale nie jest tak wydajny i stabilny jak IKEv2.

jeśli chodzi o obsługę wielu platform, IKEv2 jest nieco za OpenVPN, ale działa na urządzeniach BlackBerry. Ponadto IKEv2 jest zwykle nieco łatwiejszy do skonfigurowania, ponieważ jest zwykle natywnie zintegrowany z platformami, na których jest dostępny.

chcesz dowiedzieć się więcej o OpenVPN? Oto szczegółowy przewodnik, o którym pisaliśmy

IKEv2 vs. PPTP

IKEv2 jest ogólnie lepszym Wyborem niż PPTP, ponieważ jest znacznie bezpieczniejszy od niego. Po pierwsze, oferuje wsparcie dla 256-bitowych kluczy szyfrujących i szyfrów wysokiej klasy, takich jak AES. Ponadto, o ile wiemy, ruch IKEv2 nie został jeszcze złamany przez NSA. Tego samego nie można powiedzieć o ruchu PPTP.

poza tym PPTP jest znacznie mniej stabilny niż IKEv2. Nie może oprzeć się zmianom sieciowym z łatwością, jak IKEv2, i-co gorsza-bardzo łatwo jest zablokować za pomocą zapory sieciowej-zwłaszcza zapory NAT, ponieważ PPTP nie jest natywnie wspierany przez NAT. W rzeczywistości, jeśli funkcja PPTP Passthrough nie jest włączona na routerze, połączenie PPTP nie może być nawet nawiązane.

Zwykle jedną z głównych zalet PPTP, które wyróżniają go na tle konkurencji, jest bardzo wysoka prędkość. Zabawne jest to, że IKEv2 jest w stanie oferować prędkości podobne do tych oferowanych przez PPTP.

zasadniczo jedynym sposobem PPTP jest lepszy niż IKEv2, jeśli chodzi o dostępność i łatwość konfiguracji. Widzisz, PPTP jest natywnie wbudowany w mnóstwo platform, więc konfigurowanie połączenia jest niezwykle proste. Jednak w przyszłości może tak nie być, ponieważ natywne wsparcie dla PPTP zaczęło być usuwane z nowszych wersji niektórych systemów operacyjnych. Na przykład protokół PPTP nie jest już natywnie dostępny w systemach iOS 10 i macOS Sierra.

Podsumowując, zawsze powinieneś wybrać IKEv2 zamiast PPTP, jeśli to możliwe.

jeśli chcesz dowiedzieć się więcej o PPTP i dowiedzieć się, dlaczego jest to tak ryzykowna opcja, Kliknij ten link.

IKEv2 vs WireGuard®

Twoje dane powinny być bezpieczne przy użyciu obu protokołów. Ale jeśli chcesz bardziej nowoczesnego podejścia do kryptografii, powinieneś trzymać się WireGuard. I chociaż IKEv2 ma pewne implementacje open-source, większość dostawców ich nie używa.

podobnie jak L2TP/IPSec, IKEv2/IPSec jest łatwiejszy do zablokowania, ponieważ wykorzystuje mniej portów: UDP 500, ESP IP Protocol 50, UDP 4500. Na plus IKEv2 oferuje MOBIKE-funkcję, która pozwala protokołowi oprzeć się zmianom sieciowym. Jeśli więc przełączysz się z Wi-Fi na dane mobilne na telefonie komórkowym, Twoja sieć VPN nie powinna się rozłączać.

oba protokoły są bardzo szybkie. Czasami mamy większe prędkości z WireGuard, ale nie o wiele.

oba działają na większości systemów operacyjnych. Jedyną różnicą jest to, że IKEv2/IPSec jest natywnie dostępny na urządzeniach BlackBerry.

niezależnie od tego, czy potrzebujesz szybkości, czy bezpieczeństwa (lub obu), każdy protokół jest doskonałym wyborem. Może trzymaj się IKEv2 / IPSec, jeśli używasz smartfona, ponieważ funkcja MOBIKE jest naprawdę przydatna.

jeśli chcesz dowiedzieć się więcej o Wireguard, oto link do naszego przewodnika.

IKEv2 kontra SoftEther

zarówno IKEv2, jak i SoftEther są dość bezpiecznymi protokołami i mimo że SoftEther może być bardziej godny zaufania, ponieważ jest open source, możesz również znaleźć implementacje open source IKEv2. Oba protokoły są również bardzo szybkie, choć SoftEther może być nieco szybszy niż IKEv2.

jeśli chodzi o stabilność, rzeczy są inne. Po pierwsze, SoftEther jest znacznie trudniejszy do zablokowania za pomocą Firewalla, ponieważ działa na porcie 443 (port HTTPS). Z drugiej strony, funkcja MOBIKE IKEv2 pozwala na bezproblemowe przeciwdziałanie zmianom sieciowym(np. podczas przełączania się z połączenia Wi-Fi na łącze transmisji danych).

może cię również zainteresować, że chociaż Serwer SoftEther VPN obsługuje m.in. protokoły IPSec i L2TP/IPSec, nie ma żadnego wsparcia dla protokołu IKEv2/IPSec.

w końcu SoftEther jest całkiem lepszym rozwiązaniem niż IKEv2, chociaż możesz preferować Korzystanie z IKEv2, jeśli jesteś użytkownikiem mobilnym – zwłaszcza, że jest dostępny na urządzeniach BlackBerry.

jeśli chcesz dowiedzieć się więcej o SoftEther, sprawdź ten link.

IKEv2 vs.SSTP

IKEv2 i SSTP oferują podobny poziom bezpieczeństwa, ale SSTP jest znacznie bardziej odporny na zaporę, ponieważ używa portu TCP 443, portu, który nie może być normalnie zablokowany. Z drugiej strony, SSTP nie jest dostępny na tak wielu platformach, jak IKEv2. SSTP jest wbudowany tylko w systemy Windows (Vista i wyższe) i może być dalej konfigurowany na routerach, Linuksie i Androidzie. IKEv2 działa na wszystkich tych platformach i nie tylko (macOS, iOS, FreeBSD i BlackBerry).

IKEv2 i SSTP zostały opracowane przez Microsoft, ale IKEv2 został opracowany przez Microsoft wraz z Cisco. To sprawia, że jest nieco bardziej godny zaufania niż SSTP, który jest wyłącznie własnością Microsoftu-firmy, która w przeszłości zapewniała NSA dostęp do zaszyfrowanych wiadomości, a także jest częścią programu nadzoru PRISM.

jeśli chodzi o szybkość połączenia, oba protokoły są dość powiązane, ale jest bardzo prawdopodobne, że IKEv2 jest szybszy niż SSTP. Dlaczego? Ponieważ prędkości SSTP są często porównywane z prędkościami OpenVPN, a już wspomnieliśmy, że IKEv2 jest szybszy niż OpenVPN. Poza tym, istnieje również fakt, że SSTP używa tylko TCP, który jest wolniejszy niż UDP (protokół transmisji używany przez IKEv2).

chcesz dowiedzieć się więcej o SSTP? Oto artykuł, który napisaliśmy na ten temat.

czy protokół IKEv2 jest dobrym wyborem?

tak, IKEv2 to dobra opcja dla bezpiecznego i płynnego korzystania z Internetu. Nadal zalecamy korzystanie z OpenVPN lub SoftEther, ale jeśli te opcje nie są dostępne z jakiegoś powodu, IKEv2 działa również dobrze – zwłaszcza jeśli korzystasz z telefonu komórkowego i często podróżujesz.

Czym Jest IKEv2? Podsumowując

IKEv2 jest zarówno protokołem VPN, jak i protokołem szyfrowania używanym w pakiecie IPSec.

zasadniczo służy do nawiązywania i uwierzytelniania bezpiecznej komunikacji między klientem VPN a serwerem VPN.

IKEv2 jest bardzo bezpieczny w użyciu, ponieważ obsługuje potężne szyfry szyfrujące, a także poprawił wszystkie luki bezpieczeństwa, które były obecne w IKEv1. Ponadto IKEv2 jest doskonałym wyborem dla użytkowników mobilnych ze względu na obsługę MOBIKE, która pozwala połączeniom IKEv2 oprzeć się zmianom w sieci.

jednak zalecamy wybór dostawcy VPN, który oferuje dostęp do wielu protokołów obok IKEv2. Chociaż jest to świetna opcja dla użytkowników mobilnych, nie zaszkodzi mieć jeszcze lepsze protokoły (takie jak OpenVPN i SoftEther) jako alternatywę dla innych urządzeń.