jeśli chcesz świadczyć usługi cyfrowe dowolnego rodzaju, musisz oszacować wszystkie rodzaje zasobów, z których najmniej to CPU, Pamięć, Pamięć masowa i łączność sieciowa. Wybór zasobów – chmurowych lub lokalnych-zależy od Ciebie. Ale na pewno najpierw odrobisz pracę domową. Musisz zrozumieć zalety i wady przetwarzania w chmurze i jak kontekstualizować wszelkie istniejące wady.

przetwarzanie w chmurze przyniosło korzyści wielu przedsiębiorstwom, obniżając koszty i umożliwiając skupienie się na podstawowych kompetencjach biznesowych, a nie na kwestiach IT i infrastruktury. Pomimo ogólnego szumu na ten temat w całym świecie IT, przetwarzanie w chmurze może mieć wady, zwłaszcza w mniejszych operacjach. Przyjrzyjmy się zaletom i wadom przetwarzania w chmurze i pokażmy, jak zrozumieć i kontekstualizować wszelkie istniejące wady.

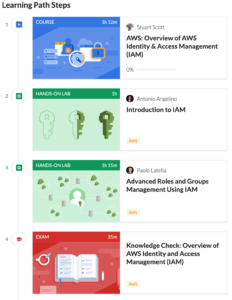

w tym artykule omówimy niektóre z kluczowych wad i podzielimy się wskazówkami i najlepszymi praktykami, które Twoje zespoły mogą zastosować, aby je rozwiązać. Możesz usprawnić ten proces, stosując dogłębne, oparte na procesach podejście do zrozumienia bezpieczeństwa w chmurze, takie jak przygotowanie certyfikacji Cloud Academy do ścieżki edukacyjnej AWS.

- wady cloud computing explained

- 1). Przestoje

- najlepsze praktyki minimalizacji planowanych przestojów w środowisku chmurowym

- 2). Bezpieczeństwo i prywatność

- najlepsze praktyki minimalizacji zagrożeń bezpieczeństwa i prywatności

- 3). Podatność na ataki

- najlepsze praktyki pomagające ograniczyć ataki w chmurze

- 4). Ograniczona kontrola i elastyczność

- najlepsze praktyki utrzymania kontroli i elastyczności

- 5). Blokada dostawcy

- najlepsze praktyki zmniejszania zależności

- 6). Obawy o koszty

- najlepsze praktyki obniżania kosztów

- wady przetwarzania w chmurze: przemyślenia końcowe

wady cloud computing explained

1). Przestoje

przestoje są często wymieniane jako jedna z największych wad przetwarzania w chmurze. Ponieważ systemy przetwarzania w chmurze są oparte na Internecie, przerwy w świadczeniu usług są zawsze niefortunną możliwością i mogą wystąpić z dowolnego powodu.

czy Twoja firma może sobie pozwolić na skutki przestoju lub spowolnienia? Awaria Amazon Web Services w 2017 r. kosztowała spółki notowane na giełdzie do 150 milionów dolarów. Niestety żadna organizacja nie jest odporna, zwłaszcza gdy krytycznych procesów biznesowych nie można sobie pozwolić na przerwanie. W czerwcu i lipcu 2019 r.przerwy w dostawie usług i usług dotknęły całą masę firm, w tym Cloudflare (główny dostawca usług internetowych), Google, Amazon, Shopify, Reddit, Verizon i Spectrum.

najlepsze praktyki minimalizacji planowanych przestojów w środowisku chmurowym

- usługi projektowe z myślą o wysokiej dostępności i przywracaniu po awarii. Wykorzystaj strefy multi-availability oferowane przez dostawców usług chmurowych w swojej infrastrukturze.

- jeśli twoje usługi mają niską tolerancję na awarie, rozważ wdrożenia w wielu regionach z automatycznym przełączaniem awaryjnym, aby zapewnić najlepszą możliwą ciągłość działania.

- Zdefiniuj i wdroż plan odzyskiwania po awarii zgodnie z celami biznesowymi, które zapewniają najniższy możliwy czas odzyskiwania (RTO) i cele punktu odzyskiwania (RPO).

- rozważ wdrożenie dedykowanej łączności, takiej jak AWS Direct Connect, Azure ExpressRoute lub dedykowany interkonekt Google Cloud lub interkonekt partnera. Usługi te zapewniają dedykowane połączenie sieciowe między Użytkownikiem a punktem usług w chmurze. Może to zmniejszyć ryzyko przerwania działalności przez publiczny internet.

- przeczytaj drobny druk umowy o poziomie usług (SLA). Czy gwarantujesz 99.9% uptime lub nawet lepiej? Ten czas przestoju 0,1% wynosi około 45 minut miesięcznie lub około ośmiu godzin rocznie.

2). Bezpieczeństwo i prywatność

chociaż dostawcy usług w chmurze stosują najlepsze standardy bezpieczeństwa i certyfikaty branżowe, przechowywanie danych i ważnych plików u zewnętrznych dostawców usług zawsze stwarza ryzyko. Wszelkie dyskusje dotyczące danych muszą dotyczyć bezpieczeństwa i prywatności, zwłaszcza jeśli chodzi o zarządzanie danymi wrażliwymi. Nie możemy zapomnieć o tym, co wydarzyło się w Code Space i hakowaniu ich konsoli AWS EC2, co doprowadziło do usunięcia danych i ostatecznego zamknięcia firmy. Ich zależność od zdalnej infrastruktury opartej na chmurze oznaczała podjęcie ryzyka związanego z outsourcingiem wszystkiego.

oczywiście oczekuje się, że każdy dostawca usług w chmurze będzie zarządzać podstawową infrastrukturą sprzętową wdrożenia i ją chronić. Jednak Twoje obowiązki leżą w sferze zarządzania dostępem użytkowników i to do ciebie należy dokładne rozważenie wszystkich scenariuszy ryzyka.

chociaż niedawne naruszenia danych kart kredytowych i danych logowania użytkowników są wciąż świeże w świadomości opinii publicznej, podjęto kroki w celu zapewnienia bezpieczeństwa danych. Jednym z takich przykładów jest ogólna zasada ochrony danych (RODO), która została niedawno wprowadzona w Unii Europejskiej, aby zapewnić użytkownikom większą kontrolę nad ich danymi. Niemniej jednak nadal musisz być świadomy swoich obowiązków i przestrzegać najlepszych praktyk.

najlepsze praktyki minimalizacji zagrożeń bezpieczeństwa i prywatności

- to ważne: poznaj model współodpowiedzialności dostawcy chmury. Nadal ponosisz odpowiedzialność za to, co dzieje się w Twojej sieci i w Twoim produkcie.

- wdrażaj zabezpieczenia na każdym poziomie wdrożenia.

- wiedz, kto ma mieć dostęp do każdego Zasobu i usługi i ograniczaj dostęp do najmniejszych przywilejów. Jeśli pracownik zbuntuje się i uzyska dostęp do twojego wdrożenia, chciałbyś, aby jego wpływ obejmował jak najmniejszy obszar.

- upewnij się, że umiejętności Twojego zespołu są odpowiednie do zadania. 10 najważniejszych rzeczy, które specjaliści od cyberbezpieczeństwa muszą wiedzieć, to świetny artykuł, aby zrozumieć, jak złagodzić obawy dotyczące bezpieczeństwa i prywatności w chmurze.

- podejmij oparte na ryzyku podejście do zabezpieczania zasobów używanych w chmurze i rozszerz zabezpieczenia na urządzenia.

- zaimplementuj uwierzytelnianie wieloskładnikowe dla wszystkich kont uzyskujących dostęp do poufnych danych lub systemów.

- szyfrowanie, szyfrowanie, szyfrowanie. Włącz szyfrowanie w dowolnym miejscu — easy wins znajduje się w obiektowej pamięci masowej, takiej jak Amazon S3 lub Azure Blob Storage, w której często znajdują się dane klientów. Prosty akt włączenia szyfrowania na S3 mógł zapobiec naruszeniu danych Capital One w lipcu 2019 r., które ujawniło Informacje 100 milionów użytkowników.

3). Podatność na ataki

w przypadku przetwarzania w chmurze każdy komponent jest online,co ujawnia potencjalne luki. Nawet najlepsze zespoły od czasu do czasu doświadczają poważnych ataków i naruszeń bezpieczeństwa. Ponieważ cloud computing jest zbudowany jako usługa publiczna, można go łatwo uruchomić, zanim nauczysz się chodzić. W końcu nikt u dostawcy chmury nie sprawdza Twoich umiejętności administracyjnych przed przyznaniem ci konta: na początek wystarczy ważna karta kredytowa.

najlepsze praktyki pomagające ograniczyć ataki w chmurze

- sprawiają, że bezpieczeństwo jest kluczowym aspektem wszystkich operacji IT.

- Informuj wszystkie zespoły o najlepszych praktykach bezpieczeństwa w chmurze.

- upewnij się, że zasady i procedury bezpieczeństwa są regularnie sprawdzane i sprawdzane.

- aktywnie klasyfikuj informacje i stosuj kontrolę dostępu.

- korzystaj z usług w chmurze, takich jak AWS Inspector, AWS CloudWatch, AWS CloudTrail i AWS Config, aby zautomatyzować kontrole zgodności.

- Zapobiegaj wydostawaniu się danych.

- Zintegruj strategie zapobiegania i reagowania z operacjami bezpieczeństwa.

- Odkryj nieuczciwe projekty z audytami.

- Usuń dostęp do hasła z kont, które nie muszą się logować do usług.

- Przejrzyj i obróć klucze dostępu i poświadczenia.

- śledź blogi i ogłoszenia dotyczące bezpieczeństwa, aby być świadomym znanych ataków.

- Zastosuj najlepsze praktyki bezpieczeństwa dla każdego używanego oprogramowania open source.

- ponownie używaj szyfrowania, kiedy tylko to możliwe.

praktyki te pomogą Twojej organizacji monitorować ekspozycję i przepływ krytycznych danych, chronić kluczowe systemy przed atakiem i kompromitacją oraz uwierzytelniać dostęp do infrastruktury i danych w celu ochrony przed dalszym ryzykiem.

4). Ograniczona kontrola i elastyczność

ponieważ infrastruktura w chmurze jest w całości własnością dostawcy usług, jest zarządzana i monitorowana, przekazuje klientowi minimalną kontrolę.

w różnym stopniu (w zależności od konkretnej usługi) użytkownicy chmury mogą uznać, że mają mniejszą kontrolę nad funkcją i wykonywaniem usług w ramach infrastruktury hostowanej w chmurze. Umowa licencyjna użytkownika końcowego (EULA) dostawcy chmury i zasady zarządzania mogą nakładać ograniczenia na to, co klienci mogą zrobić ze swoimi wdrożeniami. Klienci zachowują kontrolę nad swoimi aplikacjami, danymi i usługami, ale mogą nie mieć tego samego poziomu kontroli nad infrastrukturą zaplecza.

najlepsze praktyki utrzymania kontroli i elastyczności

- rozważ skorzystanie z partnera dostawcy chmury, aby pomóc we wdrażaniu, uruchamianiu i wspieraniu usług w chmurze.

- Poznaj swoje obowiązki i obowiązki dostawcy chmury w modelu wspólnej odpowiedzialności, aby zmniejszyć ryzyko pominięcia lub błędu.

- Znajdź czas, aby zrozumieć podstawowy poziom wsparcia dostawcy usług w chmurze. Czy ten poziom usług spełni Twoje wymagania dotyczące wsparcia? Większość dostawców usług w chmurze oferuje dodatkowe poziomy wsparcia ponad podstawową pomoc techniczną za dodatkową opłatą.

- upewnij się, że rozumiesz umowę SLA dotyczącą infrastruktury i usług, z których będziesz korzystać, oraz jak wpłynie to na twoje umowy z klientami.

5). Blokada dostawcy

Blokada Dostawcy jest kolejną wadą przetwarzania w chmurze. Łatwe przełączanie między usługami w chmurze to usługa, która nie została jeszcze w pełni rozwinięta, a organizacje mogą mieć trudności z migracją swoich usług z jednego dostawcy do drugiego. Różnice między platformami dostawców mogą powodować trudności w migracji z jednej platformy chmurowej na drugą, co może oznaczać dodatkowe koszty i złożoność konfiguracji. Luki lub kompromisy popełnione podczas migracji mogą również narażać Twoje dane na dodatkowe luki w zabezpieczeniach i ochronie prywatności.

najlepsze praktyki zmniejszania zależności

- projektuj z myślą o najlepszych praktykach architektury chmury. Wszystkie usługi w chmurze zapewniają możliwość poprawy dostępności i wydajności, oddzielenia warstw i zmniejszenia wąskich gardeł wydajności. Jeśli zbudowałeś swoje usługi przy użyciu najlepszych praktyk architektury w chmurze, mniej prawdopodobne jest, że będziesz mieć problemy z przenoszeniem z jednej platformy w chmurze na drugą.

- właściwie zrozum, co sprzedają twoi dostawcy,aby uniknąć wyzwań związanych z blokadą.

- stosuj strategię wielu chmur, aby uniknąć blokady dostawców. Chociaż może to zwiększyć złożoność zarówno programistyczną, jak i operacyjną wdrożeń, nie musi to być przełomowe rozwiązanie. Szkolenia mogą pomóc w przygotowaniu zespołów do projektowania i wyboru najlepiej dopasowanych usług i technologii.

- elastyczność jako kwestia strategii przy projektowaniu aplikacji, aby zapewnić przenośność teraz iw przyszłości.

- twórz aplikacje za pomocą usług, które oferują zalety przede wszystkim w chmurze, takie jak modułowość i przenośność mikrousług i kodu. Pomyśl kontenery i Kubernetes.

6). Obawy o koszty

przyjęcie rozwiązań chmurowych na małą skalę i w przypadku projektów krótkoterminowych może być postrzegane jako kosztowne. Jednak największą zaletą przetwarzania w chmurze jest oszczędność kosztów IT. Usługi w chmurze Pay-as-you-go mogą zapewnić większą elastyczność i niższe koszty sprzętu, ale ogólna cena może okazać się wyższa niż oczekiwano. Dopóki nie będziesz pewien, co będzie dla ciebie najlepsze, warto poeksperymentować z różnymi ofertami. Możesz również skorzystać z kalkulatorów kosztów udostępnionych przez dostawców takich jak Amazon Web Services i Google Cloud Platform.

najlepsze praktyki obniżania kosztów

- staraj się nie przeceniać świadczenia usług, ale raczej rozważyć korzystanie z usług automatycznego skalowania.

- upewnij się, że masz możliwość skalowania w dół, jak również w górę.

- Zapłać z góry i skorzystaj z wystąpień zarezerwowanych, jeśli masz znane minimalne użycie.

- zautomatyzuj proces uruchamiania / zatrzymywania wystąpień, aby zaoszczędzić pieniądze, gdy nie są używane.

- twórz alerty, aby śledzić wydatki w chmurze.

wady przetwarzania w chmurze: przemyślenia końcowe

wiele organizacji korzysta z elastyczności, skali i fakturowania pay-per-use, które oferują usługi w chmurze. Jednak, podobnie jak w przypadku każdej usługi infrastrukturalnej, przydatność przetwarzania w chmurze do konkretnego przypadku użycia powinna zostać oceniona w oparciu o ocenę ryzyka. Zbuduj czas na badania i planowanie, aby zrozumieć, w jaki sposób Chmura wpłynie na Twoją firmę.