- Hvad Er IKEv2?

- Sådan fungerer IKEv2

- generelle tekniske detaljer om IKEv2

- IKEv1 vs. IKEv2

- Er IKEv2 Sikker?

- Adgangskodeproblemer

- NSA-udnyttelse af ISAKMP

- Man-in-the-Middle-angreb

- Er IKEv2 Hurtig?

- IKEv2 fordele og ulemper

- fordele

- ulemper

- Hvad er IKEv2 VPN Support?

- har du brug for en IKEv2 VPN, Du kan stole på?

- Opret en IKEv2-forbindelse med ekstrem lethed

- Særlige Tilbud! Få CactusVPN for $2.7 / mo!

- IKEv2 vs. andre VPN-protokoller

- IKEv2 vs. L2TP/IPSec

- IKEv2 vs. IPSec

- IKEv2 vs. OpenVPN

- IKEv2 vs. PPTP

- IKEv2 vs. Trådbeskyttere

- IKEv2 vs. SoftEther

- IKEv2 vs. SSTP

- så er IKEv2-protokollen et godt valg?

- Hvad Er IKEv2? Afslutningsvis

Hvad Er IKEv2?

IKEv2 (internet-nøgleudveksling version 2) er en VPN-krypteringsprotokol, der håndterer anmodninger og svarhandlinger. Det sørger for, at trafikken er sikker ved at etablere og håndtere sa (Security Association) – attributten inden for en godkendelsespakke-normalt IPSec, da IKEv2 grundlæggende er baseret på den og indbygget i den.

IKEv2 blev udviklet af Microsoft sammen med Cisco, og det er efterfølgeren til IKEv1.

Sådan fungerer IKEv2

som enhver VPN-protokol er IKEv2 ansvarlig for at etablere en sikker tunnel mellem VPN-klienten og VPN-serveren. Det gør det ved først at godkende både klienten og serveren og derefter blive enige om, hvilke krypteringsmetoder der skal bruges

vi nævnte allerede, at IKEv2 håndterer sa-attributten, men hvad er SA? Kort sagt, det er processen med at etablere sikkerhedsattributter mellem to netværksenheder (i dette tilfælde VPN-klienten og VPN-serveren). Det gør det ved at generere den samme symmetriske krypteringsnøgle for begge enheder. Den nævnte nøgle bruges derefter til at kryptere og dekryptere alle de data, der rejser gennem VPN-tunnelen.

generelle tekniske detaljer om IKEv2

- IKEv2 understøtter IPSec ‘ s nyeste krypteringsalgoritmer sammen med flere andre krypteringscifre.

- generelt kører IKE-dæmonen (et program, der kører som baggrundsproces) i brugerrummet (systemhukommelse dedikeret til at køre applikationer), mens IPSec-stakken kører i kernel space (kernen i operativsystemet). Det hjælper med at øge ydeevnen.

- Ike-protokollen bruger UDP-pakker og UDP-port 500. Normalt er fire til seks pakker nødvendige for at oprette SA.

- IKE er baseret på følgende underliggende sikkerhedsprotokoller:

- ISAKMP (Internet Security Association and Key Management Protocol)

- SKEME (alsidig sikker Nøgleudvekslingsmekanisme)

- OAKLEY (Oakley Key Determination Protocol)

- IKEv2 VPN-protokollen understøtter MOBIKE (IKEv2 Mobility and Multihoming Protocol), en funktion, der gør det muligt for protokollen at modstå netværksændringer.

- IKEv2 understøtter PFS (perfekt Fremadhemmelighed).

- mens IKEv2 blev udviklet af Microsoft sammen med Cisco, er der open source-implementeringer af protokollen (som OpenIKEv2, Opensjanog stærksvan).

- Ike bruger 509 certifikater, når den håndterer godkendelsesprocessen.

IKEv1 vs. IKEv2

her er en liste over de vigtigste forskelle mellem IKEv2 og IKEv1:

- IKEv2 tilbyder som standard support til fjernadgang takket være dens EAP-godkendelse.

- IKEv2 er programmeret til at forbruge mindre båndbredde end IKEv1.

- IKEv2 VPN-protokollen bruger krypteringsnøgler til begge sider, hvilket gør den mere sikker end IKEv1.

- IKEv2 har MOBIKE support, hvilket betyder, at det kan modstå netværksændringer.

- IKEv1 har ikke indbygget NAT traversal som IKEv2 gør.

- i modsætning til IKEv1 kan IKEv2 faktisk registrere, om en VPN-tunnel er “levende” eller ej. Denne funktion gør det muligt for IKEv2 automatisk at genoprette en tabt forbindelse.

- IKEv2-kryptering understøtter flere algoritmer end IKEv1.

- IKEv2 giver bedre pålidelighed gennem forbedrede sekvensnumre og anerkendelser.

- IKEv2-protokollen vil først afgøre, om anmoderen faktisk eksisterer, før du fortsætter med at udføre handlinger. På grund af det er det mere modstandsdygtigt over for DoS-angreb.

Er IKEv2 Sikker?

Ja, IKEv2 er en protokol, der er sikker at bruge. Det understøtter 256-bit kryptering og kan bruge cifre som AES, 3DES, Camellia og ChaCha20. Hvad mere er, IKEv2/IPSec understøtter også PFS + protokollens MOBIKE-funktion sørger for, at din forbindelse ikke tabes, når du skifter netværk.

en anden ting, der er værd at nævne, er, at Ikev2s certifikatbaserede godkendelsesproces sørger for, at der ikke træffes nogen handling, før ansøgerens identitet er bestemt og bekræftet.

det er også rigtigt, at Microsoft arbejdede på IKEv2, og det er ikke et meget troværdigt selskab. De arbejdede dog ikke på protokollen alene, men sammen med Cisco. IKEv2 er heller ikke helt lukket kilde, da der findes open source-implementeringer af protokollen.

alligevel skal vi tage fat på tre sikkerhedsrelaterede problemer vedrørende IKEv2/IPSec:

Adgangskodeproblemer

tilbage i 2018 kom der nogle undersøgelser, der fremhævede de potentielle sikkerhedssvagheder ved både IKEv1 og IKEv2. IKEv1-problemerne bør ikke rigtig vedrøre dig, så længe du ikke bruger protokollen. Hvad angår IKEv2-problemet, ser det ud til, at det relativt let kunne hackes, hvis login-adgangskoden, der bruges af den, er svag.

alligevel er det normalt ikke et stort sikkerhedsproblem, hvis du bruger en stærk adgangskode. Det samme kan siges, hvis du bruger en tredjeparts VPN-tjeneste, da de håndterer IKEv2-login-adgangskoder og godkendelse på dine vegne. Så længe du vælger en anstændig, sikker udbyder, bør der ikke være nogen problemer.

NSA-udnyttelse af ISAKMP

det tyske magasin Der Spiegel frigav lækkede NSA-præsentationer, der hævdede, at NSA var i stand til at udnytte Ike og ISAKMP til at dekryptere IPSec-trafik. Hvis du ikke vidste det, bruges ISAKMP af IPSec til at implementere VPN-serviceforhandlinger.

desværre er detaljerne lidt vage, og der er ingen nøjagtig måde at garantere, at præsentationerne er gyldige. Hvis du er meget bekymret for dette problem, bør du undgå at oprette forbindelsen alene og i stedet få en IKEv2-forbindelse fra en pålidelig VPN-udbyder, der bruger kraftfulde krypteringscifre.

Man-in-the-Middle-angreb

det ser ud til, at IPSec VPN-konfigurationer, der er beregnet til at tillade, at flere konfigurationer forhandles, potentielt kan blive udsat for nedgraderingsangreb (en type Man-in-the-Middle-angreb). Det kan ske, selvom IKEv2 bruges i stedet for IKEv1.

heldigvis kan problemet undgås, hvis der anvendes strengere konfigurationer, og hvis klientsystemerne omhyggeligt adskilles på flere serviceadgangspunkter. Hvad det betyder på engelsk er, at hvis VPN-udbyderen gør sit job rigtigt, skal du ikke bekymre dig om dette.

Er IKEv2 Hurtig?

Ja, IKEv2 / IPSec tilbyder anstændige online hastigheder. Faktisk er det en af de hurtigste VPN – protokoller, der er tilgængelige for online brugere-potentielt lige så hurtigt som PPTP eller SoftEther. Og det er alt takket være sin forbedrede arkitektur og effektiv svar/anmodning besked udveksling proces. Det faktum, at det kører på UDP-port 500, sikrer også, at der er lav latenstid.

endnu bedre, på grund af sin MOBIKE-funktion, behøver du ikke bekymre dig om, at IKEv2′ hastigheder går ned eller afbrydes, når du skifter netværk.

IKEv2 fordele og ulemper

fordele

- IKEv2 sikkerhed er ret stærk, da den understøtter flere avancerede cifre.

- på trods af sin høje sikkerhedsstandard tilbyder IKEv2 hurtige online hastigheder.

- IKEv2 kan let modstå netværksændringer på grund af sin MOBIKE-support og kan automatisk gendanne tabte forbindelser.

- IKEv2 er indbygget tilgængelig på BlackBerry-enheder og kan også konfigureres på andre mobile enheder.

- opsætning af en IKEv2 VPN-forbindelse er relativt enkel.

ulemper

- da IKEv2 kun bruger UDP-port 500, kan en brandvæg eller netværksadministrator blokere den.

- IKEv2 tilbyder ikke så meget Kompatibilitet på tværs af platforme som andre protokoller (PPTP, L2TP, OpenVPN, SoftEther).

Hvad er IKEv2 VPN Support?

IKEv2 VPN-support er dybest set, når en tredjeparts VPN-udbyder tilbyder adgang til IKEv2/IPSec-forbindelser gennem sin service. Heldigvis er flere og flere VPN-udbydere begyndt at erkende, hvor vigtig denne protokol er for mobilbrugere, så det er mere sandsynligt, at du finder tjenester, der tilbyder IKEv2-forbindelser nu end før.

alligevel anbefaler vi at vælge en VPN-udbyder, der tilbyder adgang til flere VPN-protokoller. Mens IKEv2 / IPSec er en fantastisk protokol på mobil, skader det ikke at have en anstændig sikkerhedskopi (som OpenVPN eller SoftEther), når du bruger andre enheder derhjemme

har du brug for en IKEv2 VPN, Du kan stole på?

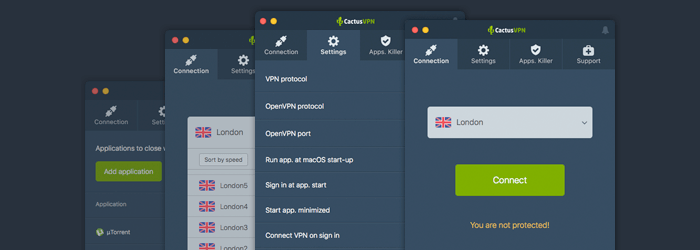

CactusVPN er bare den service, du har brug for. Vi tilbyder højhastigheds IKEv2 / IPSec-forbindelser, der er sikret med AES, 256-bit NIST elliptisk kurve, SHA-256 og RSA-2048. Hvad mere er, vi beskytter dit privatliv ved ikke at logge nogen af dine data, og vores service er udstyret med DNS-lækagebeskyttelse og en Dræberkontakt også

derudover skal du vide, at IKEv2 ikke vil være den eneste mulighed til din rådighed. Vi tilbyder også adgang til andre VPN-protokoller: OpenVPN, SoftEther, SSTP, L2TP/IPSec og PPTP.

Opret en IKEv2-forbindelse med ekstrem lethed

du kan oprette en IKEv2/IPSec-tunnel med blot et par klik, hvis du bruger CactusVPN. Vi tilbyder flere cross-platform kompatible kunder, som er meget brugervenlige.

Særlige Tilbud! Få CactusVPN for $2.7 / mo!

og når du først er blevet CactusVPN-kunde, har vi stadig din ryg med en 30-dages pengene-tilbage-garanti.

Gem 72 nu

IKEv2 vs. andre VPN-protokoller

før vi starter, skal vi nævne, at når vi diskuterer IKEv2 i dette afsnit, henviser vi til IKEv2/IPSec, da det er protokollen VPN-udbydere generelt tilbyder. IKEv2 kan normalt ikke bruges alene, da det er en protokol bygget inden for IPSec (hvorfor det er parret med det). Med det ude af vejen, lad os begynde:

IKEv2 vs. L2TP/IPSec

både L2TP og IKEv2 er generelt parret med IPSec, når de tilbydes af VPN-udbydere. Det betyder, at de har tendens til at tilbyde det samme sikkerhedsniveau. Stadig, mens L2TP / IPSec er lukket kilde, er der open source implementeringer af IKEv2. NSA har svækket L2TP / IPSec, selv om der ikke er noget reelt bevis for at bakke op.

IKEv2/IPSec er hurtigere end L2TP/IPSec, da L2TP/IPSec er mere ressourceintensiv på grund af den dobbelte indkapslingsfunktion, og det tager også længere tid at forhandle en VPN-tunnel. Og mens begge protokoller stort set bruger de samme porte på grund af at være parret med IPSec, kan L2TP/IPSec være lettere at blokere med en NAT – brandvæg, da L2TP ofte ikke fungerer godt med NAT-især hvis L2TP Passthrough ikke er aktiveret på routeren.

mens vi er på emnet stabilitet, skal det også nævnes, at IKEv2 er langt mere stabil end L2TP/IPSec, da den kan modstå netværksændringer. Grundlæggende betyder det, at du kan skifte fra en trådløs forbindelse til en dataplanforbindelse, uden at IKEv2-forbindelsen går ned. For ikke at nævne, at selvom en IKEv2-forbindelse går ned, gendannes den straks.

hvad angår tilgængelighed, er L2TP/IPSec indbygget tilgængelig på flere platforme end IKEv2/IPSec er, men IKEv2 er tilgængelig på BlackBerry-enheder.

samlet set ser det ud til, at IKEv2/IPSec er et bedre valg for mobilbrugere, mens L2TP/IPSec fungerer godt for andre enheder.

hvis du gerne vil vide mere om L2TP, Følg dette link.

IKEv2 vs. IPSec

IKEv2/IPSec er stort set bedre i alle henseender end IPSec, da det giver sikkerhedsfordelene ved IPSec sammen med IKEv2 ‘ s høje hastigheder og stabilitet. Du kan heller ikke rigtig sammenligne IKEv2 alene med IPSec, da IKEv2 er en protokol, der bruges i IPSec protocol suite. IKEv2 er også i det væsentlige baseret på IPSec tunneling.

hvis du gerne vil læse mere om IPSec, så tjek vores artikel om det.

IKEv2 vs. OpenVPN

OpenVPN er ekstremt populær blandt online brugere på grund af dens forbedrede sikkerhed, men du skal vide, at IKEv2 kan tilbyde et lignende beskyttelsesniveau. Det er rigtigt, at IKEv2 sikrer information på IP-niveau, mens OpenVPN gør det på transportniveau, men det er ikke rigtig noget, der burde gøre en enorm forskel.

vi kan dog ikke benægte det faktum, at OpenVPN er open source gør det til en mere tiltalende mulighed end IKEv2. Selvfølgelig bliver det ikke længere et så stort problem, hvis du bruger open source-implementeringer af IKEv2.

med hensyn til onlinehastigheder er IKEv2 normalt hurtigere end OpenVPN – selv når OpenVPN bruger UDP-transmissionsprotokollen. På den anden side er det meget sværere for en netværksadministrator at blokere OpenVPN-forbindelser, da protokollen bruger port 443, som er HTTPS-trafikporten. IKEv2 bruger desværre kun UDP-port 500, som en netværksadministrator kan blokere uden at skulle bekymre sig om at stoppe anden vital onlinetrafik.

hvad angår forbindelsesstabilitet, går begge protokoller ret godt, men IKEv2 overgår OpenVPN på mobile enheder, da det kan modstå netværksændringer. Det er rigtigt, at OpenVPN kan konfigureres til at gøre det samme med kommandoen “float”, men det er ikke så effektivt og stabilt som IKEv2 er.

med hensyn til support på tværs af platforme er IKEv2 lidt bag OpenVPN, men det fungerer på BlackBerry-enheder. IKEv2 er også normalt lidt lettere at konfigurere, da den normalt er indbygget integreret i de platforme, den er tilgængelig på.

vil du vide mere om OpenVPN? Her er en dybdegående guide, vi skrev om det

IKEv2 vs. PPTP

IKEv2 er generelt et meget bedre valg end PPTP, simpelthen fordi det er langt mere sikkert end det. For det første tilbyder det support til 256-bit krypteringsnøgler og avancerede cifre som AES. Så vidt vi ved, er IKEv2-trafikken endnu ikke knækket af NSA. Det samme kan ikke siges om PPTP trafik.

derudover er PPTP meget mindre stabil end IKEv2. Det kan ikke modstå netværksændringer med lethed som IKEv2, og – endnu værre – det er ekstremt nemt at blokere med en brandmur-især en NAT-brandmur, da PPTP ikke understøttes naturligt på NAT. Faktisk, hvis PPTP Passthrough ikke er aktiveret på en router, kan en PPTP-forbindelse ikke engang oprettes.

normalt er et af PPTPS vigtigste højdepunkter, der får det til at skille sig ud fra sin konkurrence, dens meget høje hastighed. Nå, det sjove er, at IKEv2 faktisk er i stand til at tilbyde hastigheder svarende til dem, der tilbydes af PPTP.

dybest set er den eneste måde PPTP er bedre end IKEv2, når det kommer til tilgængelighed og nem opsætning. Du ser, PPTP er indbygget i tonsvis af platforme, så konfiguration af en forbindelse er ekstremt enkel. Alligevel er det måske ikke tilfældet i fremtiden, da native support til PPTP er begyndt at blive fjernet fra nyere versioner af nogle operativsystemer. For eksempel er PPTP ikke længere indbygget tilgængelig på iOS 10 og macOS Sierra.

alt i alt skal du altid vælge IKEv2 over PPTP, hvis det er muligt.

hvis du gerne vil lære mere om PPTP og finde ud af, hvorfor det er sådan en risikabel mulighed, skal du følge dette link.

IKEv2 vs. Trådbeskyttere

dine data skal være sikre med begge protokoller. Men hvis du vil have en mere moderne tilgang til kryptografi, skal du holde dig til Trådbeskyttelse. Og mens IKEv2 har nogle open source-implementeringer, bruger de fleste udbydere dem ikke.

ligesom L2TP/IPSec er IKEv2/IPSec lettere at blokere, fordi den bruger færre porte: UDP 500, ESP IP-protokol 50, UDP 4500. På plussiden tilbyder IKEv2 MOBIKE-en funktion, der lader protokollen modstå netværksændringer. Så hvis du skifter fra trådløst internet til mobildata på mobil, skal din VPN ikke afbryde forbindelsen.

begge protokoller er meget hurtige. Vi har nogle gange hurtigere hastigheder med Trådbeskyttelse, men ikke meget.

de arbejder begge på de fleste operativsystemer. Den eneste forskel er, at IKEv2/IPSec er indbygget tilgængelig på BlackBerry-enheder.

uanset om du har brug for hastighed eller sikkerhed (eller begge dele), er begge protokoller et glimrende valg. Måske holde sig til IKEv2 / IPSec, hvis du bruger en smartphone, da MOBIKE-funktionen er virkelig nyttig.

hvis du gerne vil vide mere om Trådbeskyttelse, her er et link til vores guide.

IKEv2 vs. SoftEther

både IKEv2 og SoftEther er ret sikre protokoller, og selvom SoftEther måske er mere troværdig, fordi det er open source, kan du også finde open source-implementeringer af IKEv2. Begge protokoller er også meget hurtige, selvom SoftEther måske er lidt hurtigere end IKEv2.

når det kommer til stabilitet, er tingene anderledes. For det første er SoftEther meget sværere at blokere med en brandvæg, fordi den kører på port 443 (HTTPS-porten). På den anden side giver Ikev2s MOBIKE-funktion det mulighed for problemfrit at modstå netværksændringer (som når du skifter fra en trådløs forbindelse til en dataplan).

det kan også interessere dig at vide, at selvom SoftEther VPN-serveren har understøttelse af IPsec-og L2TP/IPSec-protokollerne (blandt andre), har den ingen understøttelse af IKEv2/IPSec-protokollen.

i sidste ende er SoftEther stort set en bedre mulighed end IKEv2, selvom du måske foretrækker at bruge IKEv2, hvis du er en mobilbruger – især da den er tilgængelig på BlackBerry-enheder.

hvis du gerne vil vide mere om SoftEther, så tjek dette link.

IKEv2 vs. SSTP

IKEv2 og SSTP tilbyder et lignende sikkerhedsniveau, men SSTP er meget mere brandsikkert, da det bruger TCP-port 443, en port, der normalt ikke kan blokeres. På den anden side er SSTP ikke tilgængelig på så mange platforme som IKEv2 er. SSTP er kun indbygget i Vinduer systemer (Vista og højere), og det kan yderligere konfigureres på routere, Android og Android. IKEv2 fungerer på alle disse platforme og meget mere (macOS, iOS, FreeBSD og BlackBerry-enheder).

både IKEv2 og SSTP blev udviklet af Microsoft, men IKEv2 blev udviklet af Microsoft sammen med Cisco. Det gør det lidt mere troværdigt end SSTP, der udelukkende ejes af Microsoft – et firma, der tidligere har givet NSA adgang til krypterede meddelelser, og det er også en del af PRISM-overvågningsprogrammet.

med hensyn til forbindelseshastigheder er begge protokoller ret bundet, men det er meget sandsynligt, at IKEv2 er hurtigere end SSTP. Hvorfor? Fordi SSTP ‘ s hastigheder ofte sammenlignes med openvpns hastigheder, og vi har allerede nævnt, at IKEv2 er hurtigere end OpenVPN. Derudover er der også det faktum, at SSTP kun bruger TCP, hvilket er langsommere end UDP (transmissionsprotokollen, der bruges af IKEv2).

interesseret i at lære mere om SSTP? Her er en artikel, vi skrev om det.

så er IKEv2-protokollen et godt valg?

Ja, IKEv2 er en god mulighed for en sikker, glat online oplevelse. Vi vil stadig anbefale, at du bruger enten OpenVPN eller SoftEther, men hvis disse muligheder ikke er tilgængelige af en eller anden grund, fungerer IKEv2 også godt – især hvis du bruger din mobil, og du rejser ganske ofte.

Hvad Er IKEv2? Afslutningsvis

IKEv2 er både en VPN-protokol og en krypteringsprotokol, der bruges i IPSec-pakken.

i det væsentlige er det vant til at etablere og godkende en sikret kommunikation mellem en VPN-klient og en VPN-server.

IKEv2 er meget sikkert at bruge, da det har støtte til kraftfulde krypteringscifre, og det forbedrede også alle de sikkerhedsfejl, der var til stede i IKEv1. IKEv2 er også et fremragende valg for mobile brugere på grund af sin MOBIKE-support, der gør det muligt for IKEv2-forbindelser at modstå netværksændringer.

alligevel anbefaler vi at vælge en VPN-udbyder, der tilbyder adgang til flere protokoller sammen med IKEv2. Selvom det er en god mulighed for mobilbrugere, skader det ikke at have endnu bedre protokoller (som OpenVPN og SoftEther) som et alternativ til andre enheder.