- Qu’Est-Ce Qu’IKEv2 ?

- Voici comment fonctionne IKEv2

- Détails techniques généraux Sur IKEv2

- IKEv1 vs IKEv2

- IKEv2 est-il sécurisé ?

- Problèmes de mot de passe

- Exploitation de l’ISAKMP par la NSA

- Attaques Man-in-the-Middle

- IKEv2 est-il rapide?

- Avantages et inconvénients d’IKEv2

- Avantages

- Inconvénients

- Qu’Est-Ce Que Le Support VPN IKEv2 ?

- Besoin d’un VPN IKEv2 sur lequel vous pouvez compter?

- Configurer une connexion IKEv2 Avec une Facilité extrême

- Offre spéciale! Obtenez CactusVPN pour 2,7 $ / mois!

- IKEv2 par rapport aux Autres protocoles VPN

- IKEv2 vs L2TP / IPSec

- IKEv2 vs IPSec

- IKEv2 vs OpenVPN

- IKEv2 vs PPTP

- IKEv2 vs. WireGuard®

- IKEv2 vs SoftEther

- IKEv2 vs SSTP

- Alors, le protocole IKEv2 est-il un bon choix?

- Qu’Est-Ce Qu’IKEv2 ? En conclusion

Qu’Est-Ce Qu’IKEv2 ?

IKEv2 (Internet Key Exchange version 2) est un protocole de cryptage VPN qui gère les actions de demande et de réponse. Il s’assure que le trafic est sécurisé en établissant et en gérant l’attribut SA (Association de sécurité) dans une suite d’authentification – généralement IPSec puisque IKEv2 est fondamentalement basé sur celui-ci et intégré.

IKEv2 a été développé par Microsoft avec Cisco, et c’est le successeur d’IKEv1.

Voici comment fonctionne IKEv2

Comme tout protocole VPN, IKEv2 est responsable de l’établissement d’un tunnel sécurisé entre le client VPN et le serveur VPN. Il le fait en authentifiant d’abord le client et le serveur, puis en s’accordant sur les méthodes de cryptage qui seront utilisées

Nous avons déjà mentionné qu’IKEv2 gère l’attribut SA, mais qu’est-ce que SA? En termes simples, il s’agit d’établir des attributs de sécurité entre deux entités réseau (dans ce cas, le client VPN et le serveur VPN). Il le fait en générant la même clé de chiffrement symétrique pour les deux entités. Cette clé est ensuite utilisée pour chiffrer et déchiffrer toutes les données qui transitent par le tunnel VPN.

Détails techniques généraux Sur IKEv2

- IKEv2 prend en charge les derniers algorithmes de chiffrement d’IPSec, ainsi que plusieurs autres chiffrements de chiffrement.

- Généralement, le démon IKE (un programme qui s’exécute en arrière-plan) s’exécute dans l’espace utilisateur (mémoire système dédiée à l’exécution des applications) tandis que la pile IPSec s’exécute dans l’espace noyau (le cœur du système d’exploitation). Cela aide à améliorer les performances.

- Le protocole IKE utilise des paquets UDP et le port UDP 500. Normalement, quatre à six paquets sont nécessaires pour créer la SA.

- IKE est basé sur les protocoles de sécurité sous-jacents suivants :

- ISAKMP (Internet Security Association and Key Management Protocol)

- SKEME (Mécanisme d’Échange de clés Sécurisé polyvalent)

- OAKLEY (Protocole de détermination de clés Oakley)

- Le protocole VPN IKEv2 prend en charge MOBIKE (IKEv2 Mobility and Multihoming Protocol), une fonction qui permet au protocole de résister aux changements de réseau.

- IKEv2 prend en charge PFS (Perfect Forward Secrecy).

- Alors qu’IKEv2 a été développé par Microsoft avec Cisco, il existe des implémentations open source du protocole (comme OpenIKEv2, Openswan et strongSwan).

- IKE utilise des certificats X.509 lorsqu’il gère le processus d’authentification.

IKEv1 vs IKEv2

Voici une liste des principales différences entre IKEv2 et IKEv1:

- IKEv2 offre la prise en charge de l’accès à distance par défaut grâce à son authentification EAP.

- IKEv2 est programmé pour consommer moins de bande passante qu’IKEv1.

- Le protocole VPN IKEv2 utilise des clés de cryptage pour les deux côtés, ce qui le rend plus sûr que IKEv1.

- IKEv2 prend en charge MOBIKE, ce qui signifie qu’il peut résister aux changements de réseau.

- IKEv1 n’a pas de traversée NAT intégrée comme IKEv2.

- Contrairement à IKEv1, IKEv2 peut réellement détecter si un tunnel VPN est « vivant » ou non. Cette fonctionnalité permet à IKEv2 de rétablir automatiquement une connexion interrompue.

- Le chiffrement IKEv2 prend en charge plus d’algorithmes qu’IKEv1.

- IKEv2 offre une meilleure fiabilité grâce à des numéros de séquence et des accusés de réception améliorés.

- Le protocole IKEv2 déterminera d’abord si le demandeur existe réellement avant de procéder à toute action. Pour cette raison, il est plus résistant aux attaques DoS.

IKEv2 est-il sécurisé ?

Oui, IKEv2 est un protocole sûr à utiliser. Il prend en charge le cryptage 256 bits et peut utiliser des chiffrements tels que AES, 3DES, Camellia et ChaCha20. De plus, IKEv2 / IPSec prend également en charge PFS + la fonction MOBIKE du protocole garantit que votre connexion ne sera pas interrompue lors du changement de réseau.

Une autre chose à mentionner est que le processus d’authentification basé sur un certificat d’IKEv2 garantit qu’aucune action n’est entreprise tant que l’identité du demandeur n’est pas déterminée et confirmée.

De plus, il est vrai que Microsoft a travaillé sur IKEv2, et ce n’est pas une société très digne de confiance. Cependant, ils ne fonctionnaient pas uniquement sur le protocole, mais avec Cisco. De plus, IKEv2 n’est pas complètement fermé car des implémentations open source du protocole existent.

Néanmoins, nous devrions aborder trois problèmes liés à la sécurité concernant IKEv2 / IPSec:

Problèmes de mot de passe

En 2018, des recherches ont mis en évidence les faiblesses potentielles de sécurité d’IKEv1 et d’IKEv2. Les problèmes IKEv1 ne devraient pas vraiment vous concerner tant que vous n’utilisez pas le protocole. Quant au problème IKEv2, il semble qu’il pourrait être relativement facilement piraté si le mot de passe de connexion qu’il utilise est faible.

Pourtant, ce n’est normalement pas un énorme problème de sécurité si vous utilisez un mot de passe fort. La même chose peut être dite si vous utilisez un service VPN tiers, car il gérera les mots de passe de connexion IKEv2 et l’authentification en votre nom. Tant que vous choisissez un fournisseur décent et sécurisé, il ne devrait y avoir aucun problème.

Exploitation de l’ISAKMP par la NSA

Le magazine allemand Der Spiegel a publié des présentations de la NSA qui prétendaient que la NSA était capable d’exploiter IKE et ISAKMP pour décrypter le trafic IPSec. Si vous ne le saviez pas, ISAKMP est utilisé par IPSec pour implémenter des négociations de service VPN.

Malheureusement, les détails sont un peu vagues et il n’y a aucun moyen exact de garantir la validité des présentations. Si ce problème vous inquiète beaucoup, évitez de configurer vous-même la connexion et obtenez plutôt une connexion IKEv2 auprès d’un fournisseur VPN fiable qui utilise de puissants chiffrements de cryptage.

Attaques Man-in-the-Middle

Il semble que les configurations VPN IPSec destinées à permettre la négociation de plusieurs configurations puissent potentiellement être soumises à des attaques de rétrogradation (un type d’attaques Man-in-the-Middle). Cela peut arriver même si IKEv2 est utilisé à la place d’IKEv1.

Heureusement, le problème peut être évité si des configurations plus strictes sont utilisées et si les systèmes clients sont soigneusement séparés sur plusieurs points d’accès au service. Ce que cela signifie en anglais, c’est que si le fournisseur de VPN fait son travail correctement, vous ne devriez pas avoir à vous en soucier.

IKEv2 est-il rapide?

Oui, IKEv2 / IPSec offre des vitesses en ligne décentes. En fait, c’est l’un des protocoles VPN les plus rapides disponibles pour les utilisateurs en ligne – potentiellement même aussi rapides que PPTP ou SoftEther. Et tout cela grâce à son architecture améliorée et à son processus d’échange de messages de réponse / demande efficace. De plus, le fait qu’il fonctionne sur le port UDP 500 garantit une faible latence.

Mieux encore, grâce à sa fonctionnalité MOBIKE, vous n’avez pas à vous soucier des vitesses IKEv2 qui diminuent ou sont interrompues lorsque vous changez de réseau.

Avantages et inconvénients d’IKEv2

Avantages

- La sécurité IKEv2 est assez forte car elle prend en charge plusieurs chiffrements haut de gamme.

- Malgré son niveau de sécurité élevé, IKEv2 offre des vitesses en ligne rapides.

- IKEv2 peut facilement résister aux changements de réseau grâce à sa prise en charge de MOBIKE et peut restaurer automatiquement les connexions abandonnées.

- IKEv2 est disponible en mode natif sur les appareils BlackBerry et peut également être configuré sur d’autres appareils mobiles.

- La configuration d’une connexion VPN IKEv2 est relativement simple.

Inconvénients

- Comme IKEv2 n’utilise que le port UDP 500, un pare-feu ou un administrateur réseau pourrait le bloquer.

- IKEv2 n’offre pas autant de compatibilité multiplateforme que les autres protocoles (PPTP, L2TP, OpenVPN, SoftEther).

Qu’Est-Ce Que Le Support VPN IKEv2 ?

La prise en charge du VPN IKEv2 se fait essentiellement lorsqu’un fournisseur VPN tiers offre un accès aux connexions IKEv2/IPSec via son service. Heureusement, de plus en plus de fournisseurs de VPN ont commencé à reconnaître l’importance de ce protocole pour les utilisateurs mobiles, vous êtes donc plus susceptible de trouver des services offrant des connexions IKEv2 maintenant qu’auparavant.

Néanmoins, nous vous recommandons de choisir un fournisseur VPN qui offre l’accès à plusieurs protocoles VPN. Alors que IKEv2 / IPSec est un excellent protocole sur mobile, cela ne fait pas de mal d’avoir une sauvegarde décente (comme OpenVPN ou SoftEther) lorsque vous utilisez d’autres appareils à la maison

Besoin d’un VPN IKEv2 sur lequel vous pouvez compter?

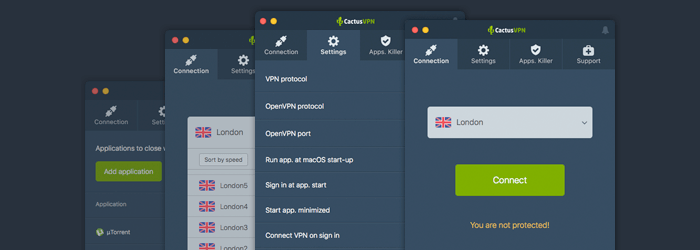

CactusVPN est juste le service dont vous avez besoin. Nous proposons des connexions IKEv2/IPSec haute vitesse sécurisées avec AES, courbe elliptique NIST 256 bits, SHA-256 et RSA-2048. De plus, nous protégeons votre vie privée en n’enregistrant aucune de vos données, et notre service est équipé d’une protection contre les fuites DNS et d’un Killswitch

De plus, sachez qu’IKEv2 ne sera pas la seule option à votre disposition. Nous offrons également l’accès à d’autres protocoles VPN: OpenVPN, SoftEther, SSTP, L2TP/IPSec et PPTP.

Configurer une connexion IKEv2 Avec une Facilité extrême

Vous pouvez configurer un tunnel IKEv2/IPSec en quelques clics si vous utilisez CactusVPN. Nous proposons plusieurs clients compatibles multiplateformes très conviviaux.

Offre spéciale! Obtenez CactusVPN pour 2,7 $ / mois!

Et une fois que vous devenez client CactusVPN, nous vous rembourserons toujours avec une garantie de remboursement de 30 jours.

Économisez 72 Maintenant

IKEv2 par rapport aux Autres protocoles VPN

Avant de commencer, nous devrions mentionner que lorsque nous discuterons d’IKEv2 dans cette section, nous ferons référence à IKEv2 / IPSec car c’est le protocole que les fournisseurs VPN offrent généralement. De plus, IKEv2 ne peut normalement pas être utilisé seul car il s’agit d’un protocole construit dans IPSec (c’est pourquoi il est associé à celui-ci). Avec cela à l’écart, commençons:

IKEv2 vs L2TP / IPSec

L2TP et IKEv2 sont généralement associés à IPSec lorsqu’ils sont proposés par des fournisseurs VPN. Cela signifie qu’ils ont tendance à offrir le même niveau de sécurité. Pourtant, alors que L2TP/ IPSec est à source fermée, il existe des implémentations open source d’IKEv2. Cela, et Snowden a affirmé que la NSA avait affaibli L2TP / IPSec, bien qu’il n’y ait aucune preuve réelle pour étayer cette affirmation.

IKEv2/IPSec est plus rapide que L2TP/IPSec car L2TP/IPSec consomme plus de ressources en raison de sa fonction de double encapsulation, et prend également plus de temps pour négocier un tunnel VPN. Et bien que les deux protocoles utilisent à peu près les mêmes ports en raison de leur couplage avec IPSec, L2TP / IPSec pourrait être plus facile à bloquer avec un pare–feu NAT car L2TP a tendance à parfois ne pas bien fonctionner avec NAT – surtout si le relais L2TP n’est pas activé sur le routeur.

De plus, bien que nous soyons sur le sujet de la stabilité, il convient de mentionner que IKEv2 est beaucoup plus stable que L2TP / IPSec car il peut résister aux changements de réseau. Fondamentalement, cela signifie que vous pouvez passer d’une connexion WiFi à une connexion au forfait de données sans que la connexion IKEv2 ne tombe en panne. Sans oublier que même si une connexion IKEv2 tombe en panne, elle est immédiatement restaurée.

En ce qui concerne l’accessibilité, L2TP/IPSec est disponible en mode natif sur plus de plates-formes qu’IKEv2/IPSec, mais IKEv2 est disponible sur les appareils BlackBerry.

Dans l’ensemble, il semblerait qu’IKEv2 / IPSec soit un meilleur choix pour les utilisateurs mobiles, alors que L2TP / IPSec fonctionne bien pour les autres appareils.

Si vous souhaitez en savoir plus sur L2TP, suivez ce lien.

IKEv2 vs IPSec

IKEv2 / IPSec est à peu près meilleur à tous égards qu’IPSec car il offre les avantages de sécurité d’IPSec aux côtés des vitesses élevées et de la stabilité d’IKEv2. De plus, vous ne pouvez pas vraiment comparer IKEv2 seul avec IPSec car IKEv2 est un protocole utilisé dans la suite de protocoles IPSec. De plus, IKEv2 est essentiellement basé sur le tunneling IPSec.

Si vous souhaitez en savoir plus sur IPSec, consultez notre article à ce sujet.

IKEv2 vs OpenVPN

OpenVPN est extrêmement populaire auprès des utilisateurs en ligne en raison de sa sécurité renforcée, mais vous devez savoir qu’IKEv2 peut offrir un niveau de protection similaire. Il est vrai qu’IKEv2 sécurise les informations au niveau IP tandis qu’OpenVPN le fait au niveau du transport, mais ce n’est pas vraiment quelque chose qui devrait faire une énorme différence.

Cependant, nous ne pouvons pas nier le fait qu’OpenVPN étant open-source, c’est une option plus attrayante qu’IKEv2. Bien sûr, cela ne devient plus un problème si important si vous utilisez des implémentations open source d’IKEv2.

En termes de vitesses en ligne, IKEv2 est généralement plus rapide qu’OpenVPN – même lorsque OpenVPN utilise le protocole de transmission UDP. D’un autre côté, il est beaucoup plus difficile pour un administrateur réseau de bloquer les connexions OpenVPN car le protocole utilise le port 443, qui est le port de trafic HTTPS. IKEv2, malheureusement, utilise uniquement le port UDP 500 qu’un administrateur réseau peut bloquer sans avoir à se soucier d’arrêter un autre trafic en ligne vital.

En ce qui concerne la stabilité de la connexion, les deux protocoles se portent plutôt bien, mais IKEv2 surpasse OpenVPN sur les appareils mobiles car il peut résister aux changements de réseau. Il est vrai qu’OpenVPN peut être configuré pour faire de même avec la commande « float », mais ce n’est pas aussi efficace et stable qu’IKEv2.

En ce qui concerne le support multiplateforme, IKEv2 est un peu en retard sur OpenVPN, mais il fonctionne sur les appareils BlackBerry. De plus, IKEv2 est généralement un peu plus facile à configurer car il est normalement intégré de manière native dans les plates-formes sur lesquelles il est disponible.

Vous voulez en savoir plus sur OpenVPN ? Voici un guide détaillé que nous avons écrit à ce sujet

IKEv2 vs PPTP

IKEv2 est généralement un bien meilleur choix que PPTP simplement parce qu’il est beaucoup plus sécurisé qu’il. D’une part, il prend en charge les clés de cryptage 256 bits et les chiffrements haut de gamme comme AES. De plus, pour autant que nous le sachions, le trafic IKEv2 n’a pas encore été piraté par la NSA. On ne peut pas en dire autant du trafic PPTP.

En outre, PPTP est beaucoup moins stable que IKEv2. Il ne peut pas résister aux changements de réseau avec facilité comme IKEv2, et – pire encore – il est extrêmement facile de bloquer avec un pare-feu – en particulier un pare-feu NAT puisque PPTP n’est pas pris en charge nativement sur NAT. En fait, si le Passthrough PPTP n’est pas activé sur un routeur, une connexion PPTP ne peut même pas être établie.

Normalement, l’un des principaux points forts de PPTP qui le distingue de ses concurrents est sa très grande vitesse. Eh bien, ce qui est drôle, c’est que IKEv2 est en fait capable d’offrir des vitesses similaires à celles offertes par PPTP.

Fondamentalement, la seule façon dont PPTP est meilleur qu’IKEv2 est en ce qui concerne la disponibilité et la facilité d’installation. Vous voyez, PPTP est nativement intégré à des tonnes de plates-formes, donc la configuration d’une connexion est extrêmement simple. Pourtant, cela pourrait ne pas être le cas à l’avenir car la prise en charge native de PPTP a commencé à être supprimée des versions plus récentes de certains systèmes d’exploitation. Par exemple, PPTP n’est plus disponible en mode natif sur iOS 10 et macOS Sierra.

Dans l’ensemble, vous devez toujours choisir IKEv2 plutôt que PPTP si possible.

Si vous souhaitez en savoir plus sur PPTP et savoir pourquoi c’est une option si risquée, suivez ce lien.

IKEv2 vs. WireGuard®

Vos données doivent être en sécurité avec les deux protocoles. Mais si vous voulez une approche plus moderne de la cryptographie, vous devriez vous en tenir à WireGuard. Et bien qu’IKEv2 dispose de certaines implémentations open source, la plupart des fournisseurs ne les utilisent pas.

Comme L2TP/IPSec, IKEv2/IPSec est plus facile à bloquer car il utilise moins de ports: UDP 500, protocole IP ESP 50, UDP 4500. Du côté positif, IKEv2 offre MOBIKE – une fonctionnalité qui permet au protocole de résister aux changements de réseau. Donc, si vous passez du WiFi aux données mobiles sur mobile, votre VPN ne doit pas se déconnecter.

Les deux protocoles sont très rapides. Nous avons parfois des vitesses plus rapides avec WireGuard, mais pas de beaucoup.

Ils fonctionnent tous les deux sur la plupart des systèmes d’exploitation. La seule différence est que IKEv2 / IPSec est disponible en mode natif sur les appareils BlackBerry.

Que vous ayez besoin de vitesse ou de sécurité (ou les deux), l’un ou l’autre protocole est un excellent choix. Peut-être s’en tenir à IKEv2 / IPSec si vous utilisez un smartphone car la fonctionnalité MOBIKE est vraiment utile.

Si vous souhaitez en savoir plus sur Wireguard, voici un lien vers notre guide.

IKEv2 vs SoftEther

IKEv2 et SoftEther sont des protocoles assez sécurisés, et même si SoftEther peut être plus fiable car il est open source, vous pouvez également trouver des implémentations open source d’IKEv2. Les deux protocoles sont également très rapides, bien que SoftEther puisse être un peu plus rapide qu’IKEv2.

Quand il s’agit de stabilité, les choses sont différentes. D’une part, SoftEther est beaucoup plus difficile à bloquer avec un pare-feu car il fonctionne sur le port 443 (le port HTTPS). D’autre part, la fonctionnalité MOBIKE d’IKEv2 lui permet de résister de manière transparente aux changements de réseau (comme lorsque vous passez d’une connexion WiFi à un forfait de données).

Il peut également vous intéresser de savoir que si le serveur VPN SoftEther prend en charge les protocoles IPSec et L2TP/IPSec (entre autres), il n’a aucun support pour le protocole IKEv2/IPSec.

En fin de compte, SoftEther est à peu près une meilleure option que IKEv2, bien que vous préfériez peut–être utiliser IKEv2 si vous êtes un utilisateur mobile – d’autant plus qu’il est disponible sur les appareils BlackBerry.

Si vous souhaitez en savoir plus sur le SoftEther, consultez ce lien.

IKEv2 vs SSTP

IKEv2 et SSTP offrent un niveau de sécurité similaire, mais SSTP est beaucoup plus résistant au pare-feu car il utilise le port TCP 443, un port qui ne peut pas être normalement bloqué. D’un autre côté, SSTP n’est pas disponible sur autant de plates-formes qu’IKEv2. SSTP est uniquement intégré aux systèmes Windows (Vista et versions ultérieures), et il peut également être configuré sur les routeurs, Linux et Android. IKEv2 fonctionne sur toutes ces plates-formes et plus encore (macOS, iOS, FreeBSD et BlackBerry).

IKEv2 et SSTP ont tous deux été développés par Microsoft, mais IKEv2 a été développé par Microsoft avec Cisco. Cela le rend un peu plus fiable que SSTP qui appartient uniquement à Microsoft – une société qui a donné à la NSA l’accès à des messages cryptés dans le passé, et qui fait également partie du programme de surveillance PRISM.

En termes de vitesses de connexion, les deux protocoles sont assez liés, mais il est très probable qu’IKEv2 soit plus rapide que SSTP. Pourquoi? Parce que les vitesses de SSTP sont souvent comparées aux vitesses d’OpenVPN, et nous avons déjà mentionné qu’IKEv2 est plus rapide qu’OpenVPN. En plus de cela, il y a aussi le fait que SSTP utilise uniquement TCP, qui est plus lent que UDP (le protocole de transmission utilisé par IKEv2).

Vous souhaitez en savoir plus sur SSTP? Voici un article que nous avons écrit à ce sujet.

Alors, le protocole IKEv2 est-il un bon choix?

Oui, IKEv2 est une bonne option pour une expérience en ligne sûre et fluide. Nous vous recommandons toujours d’utiliser OpenVPN ou SoftEther, mais si ces options ne sont pas disponibles pour une raison quelconque, IKEv2 fonctionne également bien – surtout si vous utilisez votre mobile et que vous voyagez assez souvent.

Qu’Est-Ce Qu’IKEv2 ? En conclusion

IKEv2 est à la fois un protocole VPN et un protocole de cryptage utilisé dans la suite IPSec.

Essentiellement, il est utilisé pour établir et authentifier une communication sécurisée entre un client VPN et un serveur VPN.

IKEv2 est très sûr à utiliser, car il prend en charge de puissants chiffrements de chiffrement, et il a également amélioré toutes les failles de sécurité présentes dans IKEv1. En outre, IKEv2 est un excellent choix pour les utilisateurs mobiles en raison de son support MOBIKE qui permet aux connexions IKEv2 de résister aux changements de réseau.

Néanmoins, nous vous recommandons de choisir un fournisseur VPN qui offre un accès à plusieurs protocoles aux côtés d’IKEv2. Bien que ce soit une excellente option pour les utilisateurs mobiles, il ne fait pas de mal d’avoir des protocoles encore meilleurs (comme OpenVPN et SoftEther) comme alternative pour d’autres appareils.