- Vad Är IKEv2?

- så här fungerar IKEv2

- Allmänna tekniska detaljer om IKEv2

- IKEv1 vs. IKEv2

- Är IKEv2 Säkert?

- Lösenordsfrågor

- NSA-utnyttjande av ISAKMP

- Man-in-the-Middle-attacker

- Är IKEv2 Snabb?

- IKEv2 fördelar och nackdelar

- fördelar

- nackdelar

- Vad är IKEv2 VPN-stöd?

- behöver du en IKEv2 VPN Du kan lita på?

- Ställ in en IKEv2-anslutning med extrem lätthet

- specialerbjudande! Få CactusVPN för $ 2.7 / mo!

- IKEv2 vs. andra VPN-protokoll

- IKEv2 vs L2TP/IPSec

- IKEv2 vs. IPSec

- IKEv2 vs. OpenVPN

- IKEv2 vs. PPTP

- IKEv2 vs. WireGuard Brasilian

- IKEv2 vs. SoftEther

- IKEv2 vs. SSTP

- så är IKEv2-protokollet ett bra val?

- Vad Är IKEv2? Sammanfattningsvis

Vad Är IKEv2?

IKEv2 (Internet Key Exchange version 2) är ett VPN-krypteringsprotokoll som hanterar begäran och svarsåtgärder. Det ser till att trafiken är säker genom att upprätta och hantera sa (Security Association) attribut inom en autentisering svit – vanligtvis IPSec eftersom IKEv2 är i grunden baserad på det och inbyggd i den.

IKEv2 utvecklades av Microsoft tillsammans med Cisco, och det är efterföljaren till IKEv1.

så här fungerar IKEv2

liksom alla VPN-protokoll är IKEv2 ansvarig för att skapa en säker tunnel mellan VPN-klienten och VPN-servern. Det gör det genom att först autentisera både klienten och servern och sedan komma överens om vilka krypteringsmetoder som ska användas

vi nämnde redan att IKEv2 hanterar sa-attributet, men vad är SA? Enkelt uttryckt är det processen att upprätta säkerhetsattribut mellan två nätverksenheter (i detta fall VPN-klienten och VPN-servern). Det gör det genom att generera samma symmetriska krypteringsnyckel för båda enheterna. Nämnda nyckel används sedan för att kryptera och dekryptera all data som färdas genom VPN-tunneln.

Allmänna tekniska detaljer om IKEv2

- IKEv2 stöder Ipsecs senaste krypteringsalgoritmer, tillsammans med flera andra krypteringschiffer.

- generellt körs IKE-demonen (ett program som körs som bakgrundsprocess) i användarutrymmet (systemminne dedikerat till att köra applikationer) medan IPSec-stacken körs i kärnutrymme (kärnan i operativsystemet). Det hjälper till att öka prestanda.

- ike-protokollet används UDP-paket och UDP-port 500. Normalt är fyra till sex paket nödvändiga för att skapa SA.

- ike baseras på följande underliggande säkerhetsprotokoll:

- ISAKMP (Internet Security Association and Key Management Protocol)

- SKEME (Versatile Secure Key Exchange Mechanism)

- OAKLEY (Oakley Key Determination Protocol)

- IKEv2 VPN-protokollet stöder MOBIKE (IKEv2 Mobility och Multihoming Protocol), en funktion som gör att protokollet kan motstå nätverksförändringar.

- IKEv2 stöder PFS (perfekt framåt Sekretess).

- medan IKEv2 utvecklades av Microsoft tillsammans med Cisco finns det öppen källkodsimplementeringar av protokollet (som OpenIKEv2, Openswan och strongSwan).

- ike använder X. 509-certifikat när det hanterar autentiseringsprocessen.

IKEv1 vs. IKEv2

här är en lista över de viktigaste skillnaderna mellan IKEv2 och IKEv1:

- IKEv2 erbjuder som standard stöd för fjärråtkomst tack vare sin EAP-autentisering.

- IKEv2 är programmerad att konsumera mindre bandbredd än IKEv1.

- IKEv2 VPN-protokollet använder krypteringsnycklar för båda sidor, vilket gör det säkrare än IKEv1.

- IKEv2 har MOBIKE-stöd, vilket betyder att det kan motstå nätverksändringar.

- IKEv1 har inte inbyggd NAT-traversal som IKEv2 gör.

- till skillnad från IKEv1 kan IKEv2 faktiskt upptäcka om en VPN-tunnel är ”levande” eller inte. Med den funktionen kan IKEv2 automatiskt återupprätta en tappad anslutning.

- IKEv2-kryptering stöder fler algoritmer än IKEv1.

- IKEv2 erbjuder bättre tillförlitlighet genom förbättrade sekvensnummer och bekräftelser.

- IKEv2-protokollet kommer först att avgöra om begäraren faktiskt existerar innan du fortsätter att utföra några åtgärder. På grund av det är det mer motståndskraftigt mot DoS-attacker.

Är IKEv2 Säkert?

Ja, IKEv2 är ett protokoll som är säkert att använda. Den stöder 256-bitars kryptering och kan använda chiffer som AES, 3DES, Camellia och ChaCha20. Dessutom stöder IKEv2 / IPSec också PFS + protokollets MOBIKE-funktion gör att din anslutning inte kommer att släppas när du byter nätverk.

en annan sak som är värt att nämna är att IKEv2: s certifikatbaserade autentiseringsprocess säkerställer att inga åtgärder vidtas förrän begärarens identitet är bestämd och bekräftad.

det är också sant att Microsoft arbetade med IKEv2, och det är inte ett mycket pålitligt företag. Men de arbetade inte med protokollet ensam, utan tillsammans med Cisco. IKEv2 är inte helt stängd källkod eftersom öppen källkodsimplementeringar av protokollet finns.

ändå bör vi ta itu med tre säkerhetsrelaterade frågor angående IKEv2 / IPSec:

Lösenordsfrågor

tillbaka i 2018 kom en del forskning fram som lyfte fram de potentiella säkerhetssvagheterna hos både IKEv1 och IKEv2. IKEv1-problemen borde inte riktigt beröra dig så länge du inte använder protokollet. När det gäller IKEv2-problemet verkar det som om det kan vara relativt enkelt hackat om inloggningslösenordet som används av det är svagt.

fortfarande är det normalt inte ett stort säkerhetsproblem om du använder ett starkt lösenord. Detsamma kan sägas om du använder en VPN-tjänst från tredje part eftersom de hanterar IKEv2-inloggningslösenorden och autentisering för dina räkning. Så länge du väljer en anständig, säker leverantör, borde det inte vara några problem.

NSA-utnyttjande av ISAKMP

den tyska tidningen Der Spiegel släppte läckta NSA-presentationer som hävdade att NSA kunde utnyttja Ike och isakmp för att dekryptera IPSec-trafik. Om du inte visste, används Isakmp av IPSec för att genomföra VPN-serviceförhandlingar.

tyvärr är detaljerna lite vaga, och det finns inget exakt sätt att garantera att presentationerna är giltiga. Om du är mycket orolig för det här problemet bör du undvika att konfigurera anslutningen på egen hand och istället få en IKEv2-anslutning från en pålitlig VPN-leverantör som använder kraftfulla krypteringschiffer.

Man-in-the-Middle-attacker

det verkar som om IPSec VPN-konfigurationer som är avsedda att tillåta att flera konfigurationer förhandlas kan potentiellt utsättas för nedgraderingsattacker (en typ av Man-in-the-Middle-attacker). Det kan hända även om IKEv2 används istället för IKEv1.

lyckligtvis kan problemet undvikas om strängare konfigurationer används och om klientsystemen är noggrant segregerade på flera serviceåtkomstpunkter. Vad det betyder på engelska är att om VPN-leverantören gör sitt jobb rätt, borde du inte behöva oroa dig för det här.

Är IKEv2 Snabb?

Ja, IKEv2 / IPSec erbjuder anständiga onlinehastigheter. Det är faktiskt ett av de snabbaste VPN – protokollen som är tillgängliga för onlineanvändare-potentiellt lika snabbt som PPTP eller SoftEther. Och det är allt tack vare dess förbättrade arkitektur och effektiva svar/begäran meddelandeutbytesprocess. Det faktum att det körs på UDP-port 500 säkerställer också att det finns låg latens.

ännu bättre, på grund av sin MOBIKE-funktion behöver du inte oroa dig för IKEv2-hastigheter som går ner eller avbryts när du byter nätverk.

IKEv2 fördelar och nackdelar

fördelar

- IKEv2 säkerhet är ganska stark eftersom den stöder flera avancerade chiffer.

- trots sin höga säkerhetsstandard erbjuder IKEv2 snabba onlinehastigheter.

- IKEv2 kan enkelt motstå nätverksändringar på grund av sitt MOBIKE-stöd och kan automatiskt återställa tappade anslutningar.

- IKEv2 är inbyggt tillgänglig på BlackBerry-enheter, och kan konfigureras på andra mobila enheter också.

- att ställa in en IKEv2 VPN-anslutning är relativt enkelt.

nackdelar

- eftersom IKEv2 endast använder UDP-port 500 kan en brandvägg eller nätverksadministratör blockera den.

- IKEv2 erbjuder inte lika mycket plattformsoberoende kompatibilitet som andra protokoll (PPTP, L2TP, OpenVPN, SoftEther).

Vad är IKEv2 VPN-stöd?

IKEv2 VPN-stöd är i grunden när en VPN-leverantör från tredje part erbjuder tillgång till IKEv2/IPSec-anslutningar via sin tjänst. Lyckligtvis har fler och fler VPN-leverantörer börjat känna igen hur viktigt detta protokoll är för mobilanvändare, så det är mer troligt att du hittar tjänster som erbjuder IKEv2-anslutningar nu än tidigare.

ändå rekommenderar vi att du väljer en VPN-leverantör som erbjuder tillgång till flera VPN-protokoll. Medan IKEv2 / IPSec är ett bra protokoll på mobilen, skadar det inte att ha en anständig säkerhetskopia (som OpenVPN eller SoftEther) när du använder andra enheter hemma

behöver du en IKEv2 VPN Du kan lita på?

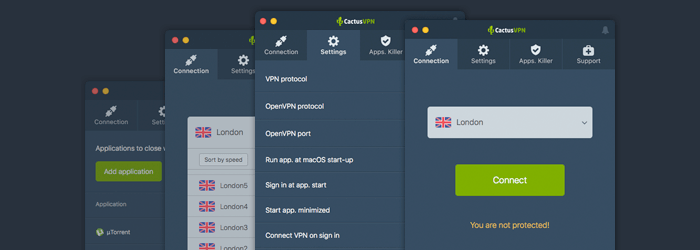

CactusVPN är precis den tjänst du behöver. Vi erbjuder höghastighets IKEv2 / IPSec-anslutningar som är säkrade med AES, 256-bitars NIST elliptisk kurva, SHA-256 och RSA-2048. Dessutom skyddar vi din integritet genom att inte logga in någon av dina data, och vår tjänst är utrustad med DNS-läckageskydd och en Killswitch för

förutom det borde du veta att IKEv2 inte kommer att vara det enda alternativet till ditt förfogande. Vi erbjuder även tillgång till andra VPN-protokoll: OpenVPN, SoftEther, SSTP, L2TP/IPSec och PPTP.

Ställ in en IKEv2-anslutning med extrem lätthet

du kan ställa in en IKEv2/IPSec-tunnel med bara några klick om du använder CactusVPN. Vi erbjuder flera plattformsoberoende kompatibla kunder som är mycket användarvänliga.

specialerbjudande! Få CactusVPN för $ 2.7 / mo!

och när du blir en CactusVPN-kund har vi fortfarande din rygg med en 30-dagars pengarna-tillbaka-garanti.

Spara 72 nu

IKEv2 vs. andra VPN-protokoll

innan vi börjar bör vi nämna att när vi diskuterar IKEv2 i det här avsnittet hänvisar vi till IKEv2/IPSec eftersom det är protokollet VPN-leverantörer erbjuder i allmänhet. IKEv2 kan normalt inte användas på egen hand eftersom det är ett protokoll byggt inom IPSec (det är därför det är parat med det). Med det ur vägen, låt oss börja:

IKEv2 vs L2TP/IPSec

både L2TP och IKEv2 är i allmänhet parade med IPSec när de erbjuds av VPN-leverantörer. Det betyder att de tenderar att erbjuda samma säkerhetsnivå. Fortfarande, medan L2TP / IPSec är stängd källkod, det finns öppen källkod implementeringar av IKEv2. Det, och Snowden har hävdat att NSA har försvagat L2TP/IPSec, men det finns inga verkliga bevis för att backa upp det påståendet.

IKEv2 / IPSec är snabbare än L2TP/IPSec eftersom L2TP/IPSec är mer resurskrävande på grund av den dubbla inkapslingsfunktionen och tar också längre tid att förhandla om en VPN-tunnel. Och medan båda protokollen ganska mycket använder samma portar på grund av att de paras ihop med IPSec, kan L2TP/IPSec vara lättare att blockera med en NAT – brandvägg eftersom L2TP tenderar att ibland inte fungera bra med NAT-speciellt om L2TP Passthrough inte är aktiverat på routern.

även om vi är på ämnet stabilitet, bör det nämnas att IKEv2 är mycket stabilare än L2TP/IPSec eftersom det kan motstå nätverksförändringar. I grund och botten betyder det att du kan byta från en WiFi-anslutning till en dataplananslutning utan att IKEv2-anslutningen går ner. För att inte tala om att även om en IKEv2-anslutning går ner, återställs den omedelbart.

när det gäller tillgänglighet är L2TP/IPSec inbyggt tillgängligt på fler plattformar än IKEv2/IPSec är, men IKEv2 är tillgängligt på BlackBerry-enheter.

sammantaget verkar det som om IKEv2/IPSec är ett bättre val för mobila användare, medan L2TP/IPSec fungerar bra för andra enheter.

om du vill veta mer om L2TP, följ den här länken.

IKEv2 vs. IPSec

IKEv2/IPSec är ganska mycket bättre i alla avseenden än IPSec eftersom det erbjuder säkerhetsfördelarna med IPSec tillsammans med Ikev2s höga hastigheter och stabilitet. Du kan inte heller jämföra IKEv2 på egen hand med IPSec eftersom IKEv2 är ett protokoll som används i IPSec-protokollsviten. IKEv2 är också i huvudsak baserad på IPSec-tunnling.

om du vill läsa mer om IPSec, kolla in vår artikel om det.

IKEv2 vs. OpenVPN

OpenVPN är extremt populärt bland onlineanvändare på grund av dess förbättrade säkerhet, men du bör veta att IKEv2 kan erbjuda en liknande skyddsnivå. Det är sant att IKEv2 säkrar information på IP-nivå medan OpenVPN gör det på transportnivå, men det är egentligen inte något som borde göra en enorm skillnad.

vi kan dock inte förneka det faktum att OpenVPN är öppen källkod gör det till ett mer tilltalande alternativ än IKEv2. Naturligtvis blir det inte längre ett så stort problem om du använder Open source-implementeringar av IKEv2.

när det gäller onlinehastigheter är IKEv2 vanligtvis snabbare än OpenVPN – även när OpenVPN använder UDP-överföringsprotokollet. Å andra sidan är det mycket svårare för en nätverksadministratör att blockera OpenVPN-anslutningar eftersom protokollet använder port 443, som är HTTPS-trafikporten. IKEv2 använder tyvärr bara UDP-port 500 som en nätverksadministratör kan blockera utan att behöva oroa sig för att stoppa annan viktig onlinetrafik.

när det gäller anslutningsstabilitet går båda protokollen ganska bra, men IKEv2 överträffar OpenVPN på mobila enheter eftersom det kan motstå nätverksförändringar. Det är sant att OpenVPN kan konfigureras för att göra detsamma med kommandot ”float”, men det är inte lika effektivt och stabilt som IKEv2 är.

när det gäller plattformsstöd är IKEv2 lite bakom OpenVPN, men det fungerar på BlackBerry-enheter. IKEv2 är också vanligtvis lite lättare att installera eftersom det normalt är inbyggt integrerat i plattformarna som det är tillgängligt på.

vill du veta mer om OpenVPN? Här är en djupgående guide som vi skrev om det

IKEv2 vs. PPTP

IKEv2 är i allmänhet ett mycket bättre val än PPTP helt enkelt för att det är mycket säkrare än det. För det första erbjuder det stöd för 256-bitars krypteringsnycklar och avancerade chiffer som AES. Så vitt vi vet har IKEv2-trafiken ännu inte knäckts av NSA. Detsamma kan inte sägas om PPTP-trafik.

dessutom är PPTP mycket mindre stabil än IKEv2. Det kan inte motstå nätverksförändringar med lätthet som IKEv2, och – ännu värre – det är extremt lätt att blockera med en brandvägg-speciellt en NAT-brandvägg eftersom PPTP inte stöds på NAT. Faktum är att om PPTP Passthrough inte är aktiverat på en router kan en PPTP-anslutning inte ens upprättas.

normalt är en av PPTP: s viktigaste höjdpunkter som gör att den sticker ut från konkurrensen mycket hög hastighet. Tja, det roliga är att IKEv2 faktiskt kan erbjuda hastigheter som liknar de som erbjuds av PPTP.

i grund och botten är det enda sättet PPTP bättre än IKEv2 när det gäller tillgänglighet och enkel installation. Du ser, PPTP är inbyggt i massor av plattformar, så att konfigurera en anslutning är extremt enkel. Ändå kanske det inte är fallet i framtiden eftersom inbyggt stöd för PPTP har börjat tas bort från nyare versioner av vissa operativsystem. Till exempel är PPTP inte längre tillgängligt på iOS 10 och macOS Sierra.

sammantaget bör du alltid välja IKEv2 över PPTP om möjligt.

om du vill lära dig mer om PPTP och ta reda på varför det är ett så riskabelt alternativ, följ den här länken.

IKEv2 vs. WireGuard Brasilian

dina data ska vara säkra med båda protokollen. Men om du vill ha ett mer modernt tillvägagångssätt för kryptografi, borde du hålla fast vid WireGuard. Och medan IKEv2 har några open source-implementeringar, använder de flesta leverantörer dem inte.

liksom L2TP/IPSec är IKEv2/IPSec lättare att blockera eftersom det använder färre portar: UDP 500, ESP IP Protocol 50, UDP 4500. På plussidan erbjuder IKEv2 MOBIKE-en funktion som låter protokollet motstå nätverksförändringar. Så om du byter från WiFi till mobildata på mobilen, bör din VPN inte kopplas bort.

båda protokollen är mycket snabba. Vi har ibland snabbare hastigheter med WireGuard, men inte så mycket.

de fungerar båda på de flesta operativsystem. Den enda skillnaden är att IKEv2/IPSec är inbyggt tillgängligt på BlackBerry-enheter.

oavsett om du behöver hastighet eller säkerhet (eller båda), antingen protokollet är ett utmärkt val. Kanske hålla sig till IKEv2 / IPSec om du använder en smartphone eftersom MOBIKE-funktionen är väldigt användbar.

om du vill lära dig mer om Wireguard, här är en länk till vår guide.

IKEv2 vs. SoftEther

både IKEv2 och SoftEther är ganska säkra protokoll, och även om SoftEther kan vara mer pålitliga eftersom det är öppen källkod, kan du också hitta open source-implementeringar av IKEv2. Båda protokollen är också mycket snabba, men SoftEther kan vara lite snabbare än IKEv2.

när det gäller stabilitet är saker annorlunda. För det första är SoftEther mycket svårare att blockera med en brandvägg eftersom den körs på port 443 (HTTPS-porten). Å andra sidan gör Ikev2s MOBIKE-funktion det möjligt att sömlöst motstå nätverksändringar (som när du byter från en WiFi-anslutning till en dataplan).

det kan också intressera dig att veta att medan SoftEther VPN-servern har stöd för IPSec-och L2TP/IPSec-protokollen (bland andra), har den inget stöd för IKEv2/IPSec-protokollet.

i slutändan är SoftEther ganska mycket ett bättre alternativ än IKEv2, men du kanske föredrar att använda IKEv2 om du är en mobilanvändare – särskilt eftersom den är tillgänglig på BlackBerry-enheter.

om du vill veta mer om SoftEther, kolla in den här länken.

IKEv2 vs. SSTP

IKEv2 och SSTP erbjuder en liknande säkerhetsnivå, men SSTP är mycket mer brandväggsbeständig eftersom den använder TCP-port 443, en port som normalt inte kan blockeras. Å andra sidan är SSTP inte tillgängligt på så många plattformar som IKEv2 är. SSTP är bara inbyggt i Windows-system (Vista och högre), och det kan vidare konfigureras på routrar, Linux och Android. IKEv2 fungerar på alla dessa plattformar och mer (macOS, iOS, FreeBSD och BlackBerry-enheter).

både IKEv2 och SSTP utvecklades av Microsoft, men IKEv2 utvecklades av Microsoft tillsammans med Cisco. Det gör det lite mer trovärdigt än SSTP som enbart ägs av Microsoft – ett företag som tidigare har lämnat NSA-åtkomst till krypterade meddelanden, och det är också en del av PRISM-övervakningsprogrammet.

när det gäller anslutningshastigheter är båda protokollen ganska bundna, men det är mycket troligt att IKEv2 är snabbare än SSTP. Varför? Eftersom SSTP: s hastigheter ofta jämförs med OpenVPN: s hastigheter, och vi har redan nämnt att IKEv2 är snabbare än OpenVPN. Dessutom finns det också det faktum att SSTP bara använder TCP, vilket är långsammare än UDP (överföringsprotokollet som används av IKEv2).

intresserad av att lära dig mer om SSTP? Här är en artikel som vi skrev om det.

så är IKEv2-protokollet ett bra val?

Ja, IKEv2 är ett bra alternativ för en säker, smidig onlineupplevelse. Vi rekommenderar fortfarande att du använder antingen OpenVPN eller SoftEther, men om dessa alternativ inte är tillgängliga av någon anledning fungerar IKEv2 också bra – speciellt om du använder din mobil och du reser ganska ofta.

Vad Är IKEv2? Sammanfattningsvis

IKEv2 är både ett VPN-protokoll och ett krypteringsprotokoll som används i IPSec-sviten.

i huvudsak används den för att upprätta och autentisera en säker kommunikation mellan en VPN-klient och en VPN-server.

IKEv2 är mycket säkert att använda, eftersom det har stöd för kraftfulla krypteringschiffer, och det förbättrade också alla säkerhetsbrister som fanns i IKEv1. IKEv2 är också ett utmärkt val för mobila användare på grund av sitt MOBIKE-stöd som gör att IKEv2-anslutningar kan motstå nätverksförändringar.

ändå rekommenderar vi att du väljer en VPN-leverantör som erbjuder tillgång till flera protokoll tillsammans med IKEv2. Även om det är ett bra alternativ för mobilanvändare skadar det inte att ha ännu bättre protokoll (som OpenVPN och SoftEther) som ett alternativ för andra enheter.