中小企業と大企業の両方を対象としたデータ侵害が増加しているため、強力なファイアウォールを実装することはこれまで以上に重要です。

ファイアウォールはどのように機能しますか?

すべてのファイアウォールは同じ包括的な目標を持っています: 外部の脅威からネットワークを保護します。

彼らは、システムを流れる着信トラフィックとデータパケットを監視し、様々な攻撃と相関する既知の活動パターンを特定します。

攻撃を傍受するための基準が異なる様々なタイプのファイアウォールがあり、より高度なタイプのファイアウォールは、基本的なオプションよりも強く、より洗練されたレベルの保護を提供します。

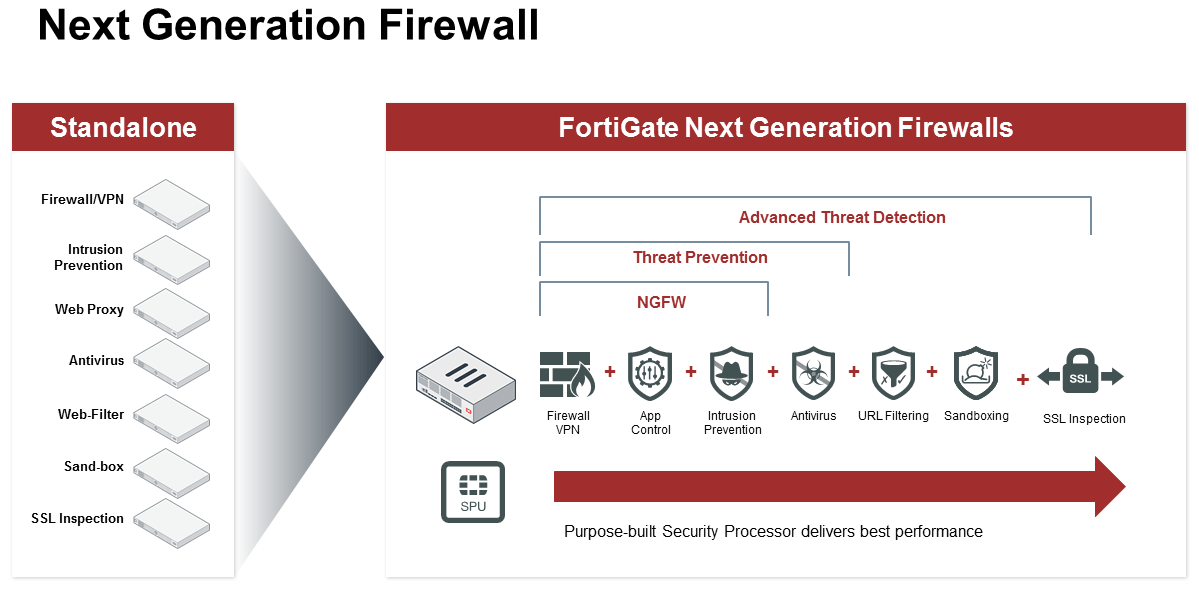

次世代ファイアウォール

ネットワークセキュリティにおけるあらゆる種類のファイアウォールの中で、最も強力なオプションの一つは次世代ファイアウォール(NGFWs)です。 Ngfwは最も堅牢であり、組織環境や予算のニーズに合わせてサイズと価格が異なります。

これらのファイアウォールは、高レベルのセキュリティと内部ネットワークを流れるすべてのデータに対するきめ細かな制御を提供します。 これらのシステムは、セキュリティの脅威を排除するための自動可視性を提供し、さらにセキュリティを強化するために、侵入監視、暗号化されたクラ

Ngfwはセキュリティ展開の柔軟性を可能にし、IPSやSSL/TLS検査などのセキュリティ機能を個別または同時に実行することができ、パフォーマンスの低下

さらに、NGFWsは、企業のネットワーク内のすべてのデバイスが集中型の内部システムを介して接続される合理化されたデバイス展開を提供し、完全な同期

次世代ファイアウォールスペースの主要なプレーヤーには、次のものがあります:

- Fortinet FortiGate

- Forcepoint NGFW

- Palo Alto Networks PAシリーズ

- SonicWall

- バラクーダFシリーズ

- Cisco Firepower NGFW

イメージソース: https://www.fortinet.com/blog/business-and-technology/redefining-next-generation-firewalls

次世代のファイアウォールは、利用可能な最高レベルのセキュリティのいくつかを提供しますが、彼らはまた、企業が考慮する必要がありますより実質的な運用コストとネットワークパフォーマンスへの影響をもたらすことができます。

パケットフィルタリングファイアウォール

パケットフィルタリングファイアウォールは、最新のファイアウォールの最も初期かつ最も単純な形式の一つです。 これらのタイプのファイアウォールは、データフィルタリングの考え方に基づいて構築されています。 情報が接続を介して(”パケット”を介して)送信されると、ファイアウォールは各パケットを、通常はパケットプロトコルヘッダー、IPアドレス、パケットタイプ、またはポート番号に関連する事前に確立された基準のセットと比較します。

システムは、これらの基準に基づいて既知の攻撃パターンを検出すると、パケットをドロップし、接続が確立されないようにします。

しかし、パケットフィルタリングファイアウォールの単純さは両方の方法をカットします。 これらのファイアウォールはセキュリティの基本的な標準を提供しますが、パケットを評価できるのは、使用されているサービスや宛先ポートに関連する

他のファイアウォールオプションと比較して、これは悪意のあるトラフィックを防ぐためのかなり表面的な方法であり、より高度なセキュリティ機能(侵入検知など)は通常含まれていません。

回線レベルゲートウェイ

回線レベルゲートウェイは、わずかに異なるアプローチを持つ別のタイプのファイアウォールです。 ゲートウェイは、パケットをフィルタリングするのではなく、ローカルホストとリモートホストの間に中間接続を作成します。

この接続は、User Datagram Protocol(UDP)とTransmission Control Protocol(TCP)を介して協調セキュリティを提供します。

本質的には、回線レベルのゲートウェイは、web接続のTCPハンドシェイクによって検証できるトラフィックのみを許可します。 この検証が行われない場合、トラフィックは通過しません。

パケットフィルタリングのように、このファイアウォールは理解して展開するのは簡単ですが、制限があります。

ファイアウォールはディープパケットインスペクションを実行できないため、接続を介して送信される実際のデータを評価できません。 このファイアウォールを使用すると、tcp検証に合格した場合、マルウェアは検出されずにスリップする可能性があります。

一方、その単純さは、操作にかかるリソースが少なく、ネットワークパフォーマンスへの影響が最小限になる傾向があることを意味します。

あなたのビジネスの確保についての詳細を学ぶことに興味がありますか? これらのブログをチェックしてくださ:

- あなたが直面する可能性のあるサイバー脅威と自分自身を守る方法

- 中小企業のための実用的なサイバーセキュリティ

- 中小企業のための重要なサイ事前に確立されたセキュリティ基準に基づいています。

ステートフルインスペクションファイアウォールを使用すると、システムは受信パケットと、TCP接続またはその他のセッションレベルの状態情報の存在の両方を監視して、データの送信方法を決定します。 参考までに、ステートフル検査ファイアウォールは、Open Systems Interconnection(OSI)フレームワークのネットワーク層内で動作します。

そして、OSIモデルの範囲はここに入るには大きすぎますが、このファイアウォール方式は基本的なパケットフィルタリングよりもはるかに高いセキ

しかし、このファイアウォールはより多くのリソースを必要とするため、ネットワー ネットワークインフラストラクチャの評価やネットワークサポートサービスの価格設定をご希望の場合は、今日すぐにお問い合わせください。

Application Level Gateway(Proxy Firewalls)

Application level gatewayは、回線レベルではなくアプリケーション層でトラフィックをフィルタリングする洗練されたタイプのファイアウォールです。 これは、”プロキシファイアウォール”とも呼ばれ、システムは通常、トラフィックを傍受し、それを送信する前に一連のセキュリティ基準に対して検証す

このアプローチは、本質的なパケット検出とセッションレベルの基準をシンプルで侵入しにくいフレームワークで組み合わせているため、悪意のあるトラ

最も重要なのは、アプリケーションレベルのゲートウェイプロキシは、悪意のあるユーザーがwebア もちろん、多くの洗練されたファイアウォールと同様に、セキュリティはシステムのパフォーマンスを犠牲にしています。

さまざまな種類のファイアウォールに慣れる

さまざまな種類のファイアウォールを提供するプロバイダがたくさんあり、それぞれのソリューションには独自の利点と欠点があると考えています。 また、セキュリティのニーズ、ポリシー、およびビジネスのサイバーセキュリティ戦略を満たすファイアウォールを検討することが重要です。

脆弱性評価は、インフラストラクチャの脆弱性を特定し、ファイアウォールを分析するのに役立ちます。

ファイアウォールの実装も同様に重要です。 ベストプラクティスとして、ITコンサルティングの専門家

安全なビジネス環境を作成することに興味がある場合は、お問い合わせください。